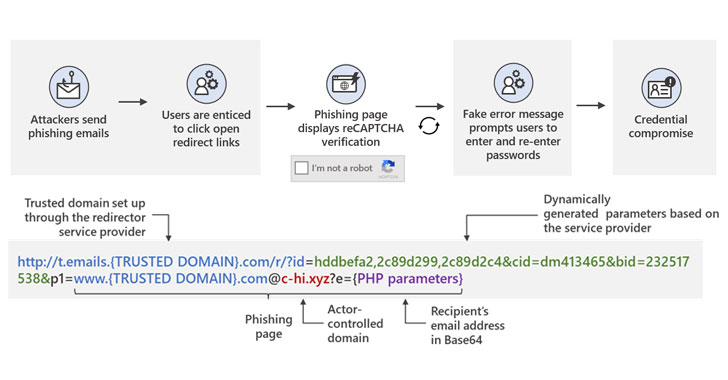

مایکروسافت نسبت به یک کمپین گستردهی فیشینگ معتبر هشدار میدهد که از پیوندهای open redirector در ارتباطات ایمیل بهعنوان یک بردار برای فریب کاربران به بازدید از وبسایتهای مخرب استفاده میکند درحالیکه بهطور مؤثری نرمافزارهای امنیتی را دور میزند[۱].

تیم اطلاعاتی Microsoft 365 Defender Threat Intelligence در گزارشی که این هفته منتشر شد، گفت[۲]: “مهاجمان این پیوندها را با طعمههای مهندسی اجتماعی ترکیب میکنند که برای شبیهسازی کاربران از ابزارها و خدمات معروف بهرهوری استفاده میکند تا کاربران را به کلیک وادار کند.”

“انجام این کار منجر به یک سری تغییر مسیرها میشود-از جمله یک صفحهی تأیید CAPTCHA که حس قانونی بودن و تلاش برای فرار از برخی از سیستمهای تجزیهوتحلیل خودکار را افزایش میدهد-قبل از انتقال کاربر به یک صفحهی ورود به سیستم جعلی. این درنهایت منجر به در معرض خطر قرار گرفتن گواهینامه میشود که کاربر و سازمان آنها را برای حملات دیگر باز میکند.”

اگرچه پیوندهای هدایتشده در پیامهای ایمیل یک ابزار حیاتی برای رساندن گیرندگان به وبسایتهای شخص ثالث یا پیگیری نرخ کلیک و اندازهگیری موفقیت کمپینهای فروش و بازاریابی است، اما دشمنان میتوانند از همان تکنیک برای هدایت چنین پیوندهایی به زیرساختهای خود سوءاستفاده کنند. درعینحال دامنهی مورد اعتماد را در URL کامل دستنخورده نگه میدارند تا از تجزیهوتحلیل موتورهای ضد بدافزار جلوگیری کنند، حتی زمانی که کاربران سعی میکنند روی پیوندها حرکت کنند تا نشانههای محتوای مشکوک را بررسی کنند.

بهمنظور هدایت قربانیان احتمالی به سایتهای فیشینگ، نشانیهای وب هدایتشده در پیام با استفاده از یک سرویس مشروع تنظیم میشوند، درحالیکه دامنههای تحت کنترل بازیگر نهایی موجود در پیوند از دامنههای سطح بالا استفاده میکنند مانندxyz ، club ، shop، و online اما بهعنوان پارامتر تصویب میشوند بنابراین از راهحلهای gateway ایمیل بهطور مخفیانه عبور میکنند.

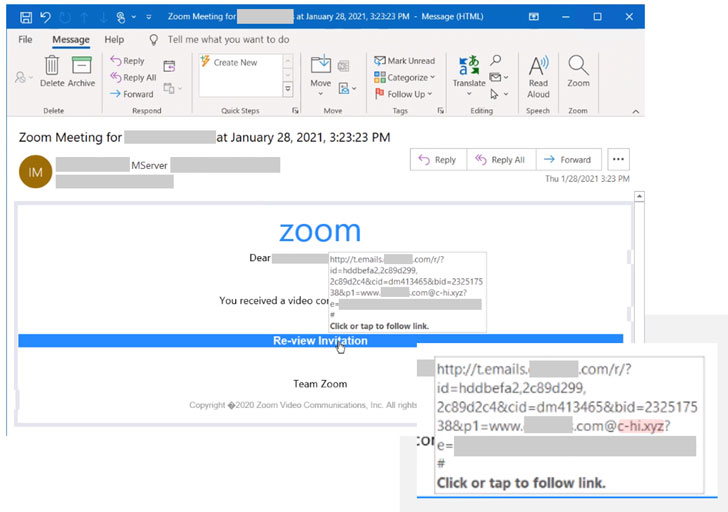

مایکروسافت اعلام کرد که حداقل ۳۵۰ دامنهی فیشینگ منحصربهفرد را بهعنوان بخشی از این کمپین مشاهده کرده است-تلاشی دیگر برای مبهم سازی تشخیص-تأکید بر استفادهی مؤثر کمپین از وسوسههای قانعکننده مهندسی اجتماعی است که ادعا میشود پیامهای اعلان برنامههایی مانند Office 365 و Zoom هستند که بهخوبی ساختهشدهاند. تکنیک تشخیص فرار و همچنین یک زیرساخت بادوام برای انجام حملات.

محققان میگویند: “این نهتنها مقیاسی را که این حمله در حال انجام است نشان میدهد، بلکه نشان میدهد که مهاجمان چقدر روی آن سرمایهگذاری میکنند و نشاندهندهی سود بالقوهی قابلتوجهی است.”

برای جلوه دادن اصالت به حمله، کلیک روی لینک دستکاریشده، کاربران را به یک صفحهی مخرب هدایت میکند که از Google reCAPTCHA برای مسدود کردن هرگونه تلاش اسکن پویا استفاده میکند. پس از تکمیل تأیید CAPTCHA، یک صفحهی ورود متقلبانه به تقلید از خدمات شناختهشده مانند Microsoft Office 365 نشان داده میشود که تنها با ارسال اطلاعات ، گذرواژههای کاربران را سرقت میکنند.

محققان خاطرنشان کردند: “این کمپین فیشینگ نمونهای از طوفان کامل مهندسی اجتماعی، فرار از شناسایی و زیرساختهای بزرگ حمله در تلاش برای سرقت اعتبارنامه و درنهایت نفوذ در شبکه است. با توجه به اینکه ۹۱ درصد از همهی حملات سایبری از طریق ایمیل انجام میشود[۳]، بنابراین سازمانها باید یک راهحل امنیتی داشته باشند که به آنها دفاع چندلایه در برابر این نوع حملات ارائه دهد.”

منابع

[۱] https://cwe.mitre.org/data/definitions/601.html

[۲]https://www.microsoft.com/security/blog/2021/08/26/widespread-credential-phishing-campaign-abuses-open-redirector-links

[۳]https://www.microsoft.com/security/blog/2020/03/20/protecting-against-coronavirus-themed-phishing-attacks

[۴] https://thehackernews.com/2021/08/microsoft-warns-of-widespread-phishing.html

ثبت ديدگاه