مقاله زیر بهمنظور معرفی چارچوب Cyber Kill Chain از محصولات شرکت Lockheed-Martin تهیه شده است، و تدوین آن با پیوند دادن بریدههایی از ترجمه منابعی که در انتهای مقاله معرفی شدهاند، حاصل شده است.

Cyber Kill Chain چیست و چگونه میتوان از آن بهطور مؤثری استفاده کرد؟

چهارچوب(۱) Cyber Kill Chain که توسط شرکت Lockheed-Martin توسعه یافته است، بخشی از مدل موسوم به Intelligence Driven Defense (یا دفاع با راهبری اطلاعات) است که برای شناسایی و جلوگیری از فعالیتهای نفوذ سایبری میباشد. این مدل آنچه را که دشمنان برای رسیدن به هدف خود بایستی کامل کنند را شناسایی کرده و معین میسازد.

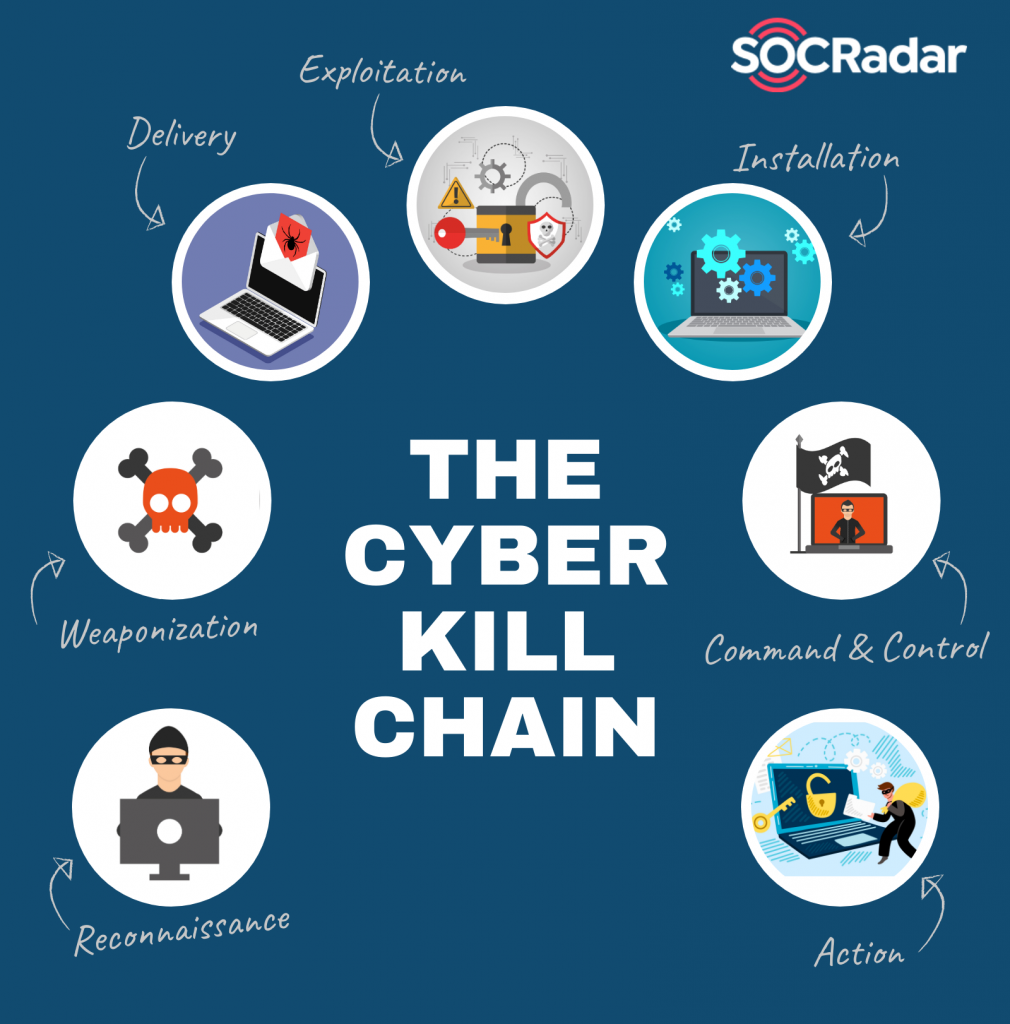

هفت مرحلهی Cyber Kill Chain باعث افزایش رؤیت به درون یک حمله میشود و به درک تحلیلگر از تاکتیکها، تکنیکها و روشهای یک دشمن را غنی بخشیده و آن را بهبود میدهد[۱].

Cyber Kill Chain مجموعهای از مراحل است که مراحل حملهی سایبری از مراحل شناسایی اولیه تا ارسال غیرمجاز(۲) اطلاعات را ردیابی میکند. Cyber Kill Chain به ما کمک میکند تا باجگیر افزارها، رخنههای امنیتی و تهدیدات پیشرفتهی مستمر (APT) را شناسایی کرده و با آنها مقابله کنیم.

شرکت Lockheed-Martin چهارچوب Cyber Kill Chain را از یک مدل نظامی اقتباس کرده است که در اصل برای شناسایی، آمادهسازی برای حمله، درگیری و از بین بردن هدف ایجاد شده بوده است. از زمان آغاز فعالیت، Cyber Kill Chain برای پیشبینی و شناخت بهتر تهدیدات داخلی، محرکات اجتماع، باجگیرافزارهای پیشرفته و حملات نوآورانه تکامل یافته است[۲].

نحوهی کار Cyber Kill Chain

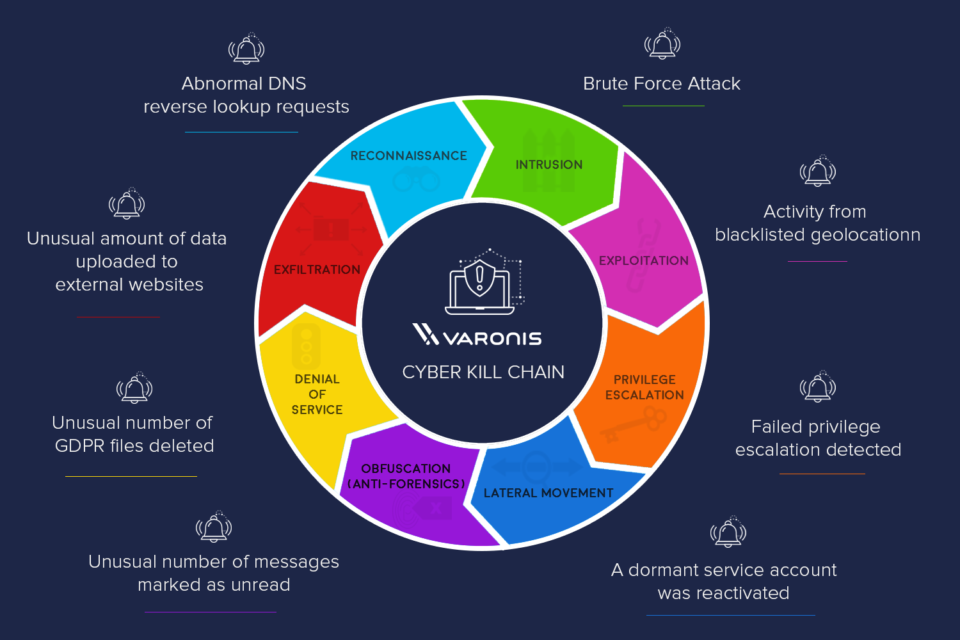

زنجیره Cyber Kill Chain یک توالی از قدمها است که مرحلههای یک حمله سایبری را، از مرحله شناسایی (غالباً اولین مرحله در حملهی یک دژافزار) تا مرحله حرکت جانبی(۳) (حرکت جانبی در سراسر شبکه برای دسترسی به دادههای بیشتر) تا مرحله ارسال غیرمجاز دادهها (بیرون بردن دادهها) را شامل میشوند. همه بردارهای حمله متداول اعم از فیشینگ یا brute force یا آخرین نوع از دژافزارها، فعالیت خود را مطابق زنجیره Cyber Kill Chain عملیاتی میکنند.

هر مرحله مربوط به نوع خاصی از فعالیت در یک حمله سایبری است، صرفنظر از اینکه این یک حملهی داخلی یا خارجی باشد.

شناسایی(۴)

مرحلهی مشاهده: مهاجمان معمولاً اوضاع را از بیرون ارزیابی میکنند تا اهداف و تاکتیکهای حمله را شناسایی کنند.

نفوذ(۵)

بر اساس آنچه مهاجمان در مرحله شناسایی کشف کردهاند، میتوانند وارد سیستمهای شما شوند: اغلب از یک دژافزار یا آسیبپذیریهای امنیتی استفاده میکنند.

بهرهبرداری(۶)

عمل بهرهبرداری از آسیبپذیریها و انتقال کد موذی به سیستم، بهمنظور دستیابی به جایگاه(۷) بهتر.

افزایش سطح دسترسی(۸)

مهاجمان اغلب برای دسترسی به دادهها و مجوزهای بیشتر به سطح دسترسی بیشتری در سیستم نیاز دارند: برای این منظور، آنها باید سطح دسترسی خود را اغلب به یک مدیر افزایش دهند.

حرکت جانبی

بهمحض ورود به سیستم، مهاجمان میتوانند بهصورت جانبی به سیستمها و حسابهای دیگر بروند تا قدرت نفوذ(۹) بیشتری به دست آورند: اگر این مجوزها بالاتر باشد، دادههای بیشتر و یا دسترسی بیشتر به سیستمها وجود دارد.

مبهم سازی یا Obfuscation/Anti-forensics

مهاجمان برای اینکه یک حملهی سایبری را با موفقیت انجام دهند، باید رد آثار خود را بپوشانند و در این مرحله آنها اغلب دنبالههای دروغین(۱۰) را جایگذاری میکنند، دادهها را در معرض خطر قرار میدهند و logهای مربوط به آنها را پاک میکنند تا هر تیم فورنسیک را گیج کرده و یا سرعت آنها را کند کنند.

ممانعت از سرویس یا Denial of Service

اختلال در دسترسی عادی برای کاربران و سیستمها، بهمنظور جلوگیری از نظارت بر حمله، ردیابی یا مسدود شدن حمله

ارسال غیرمجاز یا Exfiltration

مرحله خارجسازی: خارج کردن غیرمجاز دادهها از سیستم آسیبدیده.

در زیر، هر مرحله از Cyber Kill Chain را با جزئیات بیشتری بررسی خواهیم کرد.

۸ فازِ زنجیره Cyber Kill Chain

هر فاز از زنجیره مراحل Cyber Kill Chain فرصتی برای متوقف کردنِ یک حملهی سایبری در حال انجام است: با داشتن ابزارهای مناسب برای شناسایی و تشخیص رفتار هر مرحله، میتوانید بهتر از یک سیستم یا رخنهی اطلاعاتی دفاع کنید. در زیر توضیح بیشتری در این خصوص فراهم شده است.

شناسایی

در هر سرقتی، ابتدا باید محل ورود(۱۱) را در نظر بگیرید. همین اصل در دزدی سایبری نیز اعمال میشود: این مرحلهی مقدماتی حمله است، مأموریت جمعآوری اطلاعات. در هنگام شناسایی، یک مهاجم به دنبال اطلاعاتی است که ممکن است آسیبپذیریها و نقاط ضعف سیستم را نشان دهد. فایروال(۱۲)، سیستمهای جلوگیری از نفوذ، امنیت محیطی – و این روزها حتی از حسابهای شبکههای اجتماعی – ID گرفته و موردبررسی قرار میگیرند. ابزارهای شناسایی، شبکههای شرکتی را جستجو میکنند تا نقاط ورود و آسیبپذیریهای قابل بهرهبرداری را جستجو کنند.

نفوذ

هنگامیکه اطلاعات با ارزش(۱۳) را دریافت شد، زمان وارد شدن فرا رسیده است. نفوذ زمانی است که حمله فعال میشود: برای ورود به سیستم، مهاجمان میتوانند دژافزارها ازجمله باجگیرافزار، جاسوسافزار(۱۴) و adware ها را ارسال کنند. این مرحلهی تحویل است: میتواند از طریق یک ایمیل فیشینگ تحویل داده شود، ممکن است یک وبسایت در معرض خطر یا یک کافیشاپ واقعاً عالی در یک خیابان با وایفای رایگان و مستعد هک شدن باشد. نفوذ نقطه ورود یک حمله است و مهاجمان را به داخل سیستم سوق میدهد.

بهرهبرداری

ورود انجام شده و محیط(۱۵) شکسته شده است. مرحله بهرهبرداری از حمله، به عبارت بهتر، مرحلهی بهرهکشی از سیستم است. مهاجمان اکنون میتوانند وارد سیستم شوند و ابزارهای اضافی را نصب کنند، گواهینامههای امنیتی را اصلاح کنند و برای اهداف شرورانه فایلهای جدیدِ اسکریپت ایجاد کنند.

افزایش سطح دسترسی

گفتهای است که “اگر در لابی ساختمان گیر کنید، ورود به ساختمان چه فایدهای دارد؟” مهاجمان برای افزایش دسترسی به منابع از افزایش سطح دسترسی استفاده میکنند. تکنیکهای افزایش سطح دسترسی اغلب شامل حملات brute force، شکار آسیبپذیریهای کلمهی عبور و بهرهبرداری از آسیبپذیریهای صفر-روزه است. آنها تنظیمات امنیتی GPO، فایلهای پیکربندی و تغییر مجوزها را ویرایش میکنند و برای استخراج مستندات(۱۶) تلاش میکنند.

حرکت جانبی

اگرچه ورود به مکان موردنظر انجامشده، اما هنوز هم باید مخزن ذخیره پیدا گردد. مهاجمان برای دستیابی بیشتر و یافتن داراییهای بیشتر، از یک سیستم به سیستم دیگر منتقل میشوند. این عملیات بهعبارتدیگر یک مأموریت پیشرفتهی کشف داده است، که مهاجمان به دنبال دادههای مهم و اطلاعات حساس، دسترسی در سطح مدیر و سرورهای ایمیل هستند که اغلب از منابع مشابه IT استفاده میکنند و از ابزارهای داخلی مانند PowerShell استفاده کرده و خود را در معرض بیشترین آسیب قرار میدهند.

مبهم سازی یا Obfuscation (anti-forensics)

این مرحله مشابه با در حلقه قرار دادن دوربینهای امنیتی و نشان دادن یک آسانسور خالی است تا کسی آنچه در پشتصحنه اتفاق میافتد را نبیند. مهاجمان سایبری همین کار را میکنند: حضور و فعالیت خود را پنهان میکنند تا از شناسایی شدن جلوگیری کنند و تحقیقات ناگزیر(۱۷) را خنثی میکنند. این ممکن است به معنای پاک کردن فایلها و metadata ها، رونویسی(۱۸) دادهها با برچسبهای زمانی(۱۹) غلط ( تغییر زمانگذاری(۲۰)) و اطلاعات گمراهکننده یا تغییر اطلاعات حیاتی باشد بهطوریکه به نظر میرسد این دادهها هرگز لمس نشدهاند.

ممانعت از سرویس یا Denial of Service

این مرحله مشابه با مسدود کردن خطوط تلفن و خاموش کردن شبکه برق است. این مرحلهای است که مهاجمان، شبکه و زیرساخت داده را هدف قرار میدهند تا کاربران قانونی نتوانند آنچه را که لازم دارند، به دست آورند. حملهی ممانعت از سرویس(۲۱) (DoS) دسترسی را مختل کرده و به حالت تعلیق درمیآورد و میتواند سیستمها را خراب کرده و خدمات را اشباع یا غرق (flood) کند.

ارسال غیرمجاز یا Exfilterate

همیشه یک استراتژی خارج کردن بایستی وجود داشته باشد. مهاجمان دادهها را دریافت میکنند: آنها دادههای حساس را به مکانی کنترلشده کپی، انتقال(۲۲) یا حرکت(۲۳) میدهند، جایی که با دادههای موردنیاز کاری را که میخواهند انجام میدهند. باجخواهی کنند، آن را در ebay بفروشند یا به wikileaks بفرستند. بیرون آوردن همهی دادهها ممکن است روزها طول بکشد، اما پس از خارج شدن، کنترل آنها در دست مهاجمان است[۲].

برای اطلاعات بیشتر دربارهیCyber Kill Chain همچنین میتوانید به منابع[۳-۷] مراجعه کنید.

منابع

[۱] https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

[۲] https://www.varonis.com/blog/cyber-kill-chain

[۳] https://www.sciencedirect.com/topics/computer-science/cyber-kill-chain

[۴] https://en.wikipedia.org/wiki/Kill_chain

[۵] https://www.csoonline.com/article/2134037/strategic-planning-erm-the-practicality-of-the-cyber-kill-chain-approach-to-security.html

[۶] https://www.sans.org/blog/applying-security-awareness-to-the-cyber-kill-chain

[۷] https://www.exabeam.com/information-security/cyber-kill-chain

(۱) framework

(2) exfiltration

(3) Lateral movement

(4) Reconnaissance

(5) Intrusion

(6) Exploitation

(7) foothold

(8) Privilege Escalation

(9) leverage

(10) false trails

(11) joint

(12) Firewalls

(13) intel

(14) spyware

(15) perimeter

(16) credentials

(17) inevitable

(18) overwriting

(19) timestamps

(20) timestomping

(21) Denial of Service

(22) transfer

(23) move

ثبت ديدگاه