مایکروسافت روز پنجشنبه ۱ جولای ۲۰۲۱ رسماً تأیید کرد که یک آسیبپذیری اجرای کد از راه دور به نام PrintNightmare که روی Windows Print Spooler تأثیرگذاراست با مسئلهای که این شرکت بهعنوان بخشی از بهروزرسانی سهشنبههای خود که اوایل این ماه منتشر کرد، متفاوت است. این شرکت همچنین هشدار داد که تلاشهایی برای بهرهبرداری از این نقص نیز مشاهده شده است.

این شرکت در حال شناسایی این ضعف امنیتی (PrintNightmare) با شناسه CVE-2021-34527 است[۱] و به آن امتیاز ۸٫۸ را در سیستم امتیازدهی CVSS اختصاص داده است. همه نسخههای ویندوز حاوی این کد آسیبپذیر هستند و مستعد بهرهبرداری خواهند بود.

مایکروسافت در گزارش خود دراینباره گفت: “یک آسیبپذیری اجرای کد از راه دور زمانی وجود دارد که سرویس Windows Print Spooler بهطور نامناسب عملیات فایل دارای سطح دسترسی بالا را انجام دهد. مهاجمی که با موفقیت از این آسیبپذیری بهرهبرداری کرده میتواند کد دلخواه را با سطح دسترسی SYSTEM اجرا کند. سپس یک مهاجم میتواند برنامهها را نصب کند، دادهها را مشاهده، تغییر یا حذف کند یا حسابهای جدید با سطح دسترسی کامل ایجاد کند.”

این شرکت مستقر در Redmond دراینباره افزود: “یک حمله باید شامل یک کاربر معتبر باشد که RpcAddPrinterDriverEx () را فراخوانی کند.”

این تأیید پسازآن است که محققان یک شرکت امنیت سایبری مستقر در هنگکنگ،Sangfor ، یک غوطهوری فنی در مورد نقص Print Spooler RCE را به همراه یک کد PoC کاملاً فعال در GitHub منتشر کردند[۲]، قبل از اینکه فقط چند ساعت پس از بالا آمدن، غیرفعال شود.

این افشای اطلاعات همچنین باعث ایجاد گمانهزنیها و بحثهایی در مورد اینکه وصلهی ژوئن از این آسیبپذیری RCE محافظت میکند یا نمیکند، شد؛ درحالیکه مرکز هماهنگی CERT در این مورداشاره کرد[۳]: “درحالیکه مایکروسافت بهروزرسانی CVE-2021-1675 را منتشر کرده، اما مهم است که بدانیم این بهروزرسانی از کنترلکنندههای دامنه Active Directory یا سیستمهایی که Point و Print را با گزینه NoWarningNoElevationOnInstall پیکربندی کردهاند، محافظت نمیکند.”

CVE-2021-1675، که در اصل بهعنوان یک سطح از آسیبپذیری افزایش سطح دسترسی طبقهبندی میشد و بعداً به RCE اصلاح شد، توسط مایکروسافت در ۸ ژوئن ۲۰۲۱ اصلاح شد.

این شرکت، در گزارش خود، اشاره کرد که PrintNightmare از CVE-2021-1675 متمایز است به دلایلی که دومی آسیبپذیری جداگانهای را در RpcAddPrinterDriverEx () برطرف میکند و بردار حملهی آن متفاوت است.

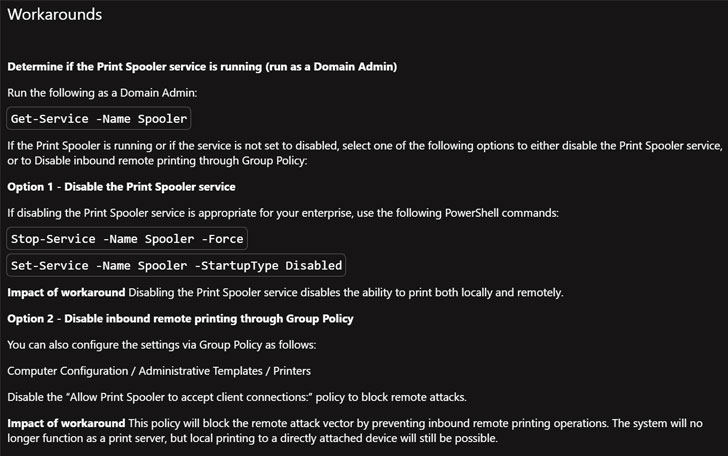

بهعنوان یک راهحل، مایکروسافت به کاربران توصیه میکند سرویس Print Spooler را غیرفعال کنند یا چاپ از راه دور ورودی را از طریق Group Policy خاموش کنند. برای کاهش سطح حمله و بهعنوان گزینهای برای غیرفعال کردن کامل چاپ، این شرکت همچنین توصیه میکند تا کاربران عضویت را بررسی کرده و تا حد ممکن عضویت را کاهش دهند یا در صورت امکان گروهها را کاملاً خالی کنند.

منابع

[۱] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-34527

[۲] https://thehackernews.com/2021/06/researchers-leak-poc-exploit-for.html

[۳] https://kb.cert.org/vuls/id/383432

[۴] https://thehackernews.com/2021/07/microsoft-warns-of-critical.html

ثبت ديدگاه