مقاله زیر بهمنظور معرفی پایگاه دانش ATT&CK از محصولات شرکت MITRE تهیه شده است، و تدوین آن با پیوند دادن بریدههایی از ترجمه منابعی که در انتهای مقاله معرفی شدهاند، حاصل شده است.

MITRE ATT&CK™ چیست و چگونه کار میکند؟

MITRE ATT&CK® یک پایگاه دانش از تاکتیکها و تکنیکهای خصمانه میباشد که بر اساس مشاهدات دنیای واقعی بوده و قابل دسترسِ همگانی است. پایگاه دانش ATT&CK بهعنوان بنیانی برای توسعهی متدولوژی ها و مدلهای تهدیدات خاص، چه در بخش خصوصی، چه دولت و چه در جامعه خدمات و محصولات امنیت سایبری مورداستفاده قرار میگیرد.

با ایجادATT&CK ، شرکت MITRE بدنبال آنست که مأموریت خود برای حل مسائل مربوط به دنیایی امنتر را بوسیله کنار هم آوردن جامعه های فوق الذکر و به منظور ایجاد امنیت سایبری مؤثرتر برآورده سازد. ATT&CK برای استفاده هر شخص یا سازمانی بصورت رایگان در دسترس است[۱].

چرا ATT&CK ایجاد شده است؟

در حقیقت MITRE پروژه ATT&CK را در سال ۲۰۱۳ برای مستندسازی تاکتیکها، تکنیکها و روال های متداول (Tactics, Techniques, Procedures یا TTP ها) که تهدیدات پیشرفته مستمر(۱) (یا APT ها) علیه شبکههای سازمانی ویندوز استفاده میکنند، آغاز کرد. ATT&CK به دلیل نیاز به مستندسازی رفتارهای خصمانه برای استفاده در یک پروژه تحقیقاتی شرکت MITRE به نام FMX ایجاد شده است. هدف از پروژه FMX بررسی استفاده از دادههای سنجش از دور نقاط انتهایی و تحلیلات مربوطه برای بهبود تشخیصِ پس-از-نفوذ دشمنانی که درون شبکههای سازمانی فعالیت میکنند بود. بیشتر کارهای این پروژه در مراجع [۲و۳] مستند شده است.

بر اساس این تحقیقات، تصمیم گرفته شد که برای پرداختن به چهار موضوع اصلی زیر به یک چهارچوب(framework) نیاز میباشد:

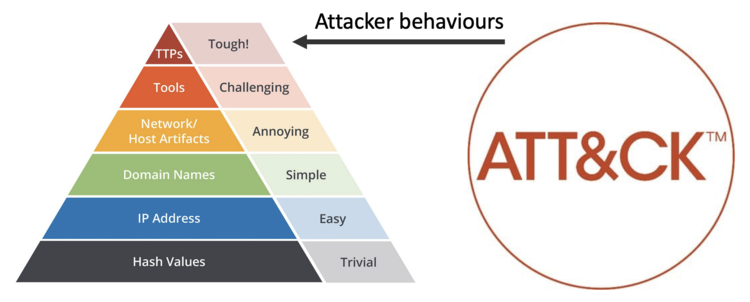

- رفتارهای خصمانه(۲): تمرکز روی تاکتیکها و تکنیکهای دشمن به ما امکان داد تا تحلیلاتی را برای شناسایی رفتارهای احتمالی دشمن توسعه دهیم. شاخصهای معمولی مانند دامنهها، آدرسهای IP، Hash های فایل، کلیدهای رجیستری و غیره توسط دشمنان بهراحتی تغییر میکردند، و فقط برای توجه در تشخیص زمانی مفید بودند. به عبارت دیگر، نحوه تعامل دشمنان با سیستمها را نشان نمیدهند، فقط مشخص میکنند که دشمنان در زمانی با سیستم تعامل داشته اند.

- مدلهای چرخه حیات نامتناسب: مفاهیم موجود برای چرخه حیات دشمن و Cyber Kill Chain برای ارتباط دادن رفتارها به تدافعات، بسیار سطح بالا بودند. به عبارت دیگر، آن سطح انتزاع برای نگاشت کردن TTP ها به انواع جدید سنسورها مفید نبود.

- قابلیت کاربرد در محیطهای واقعی: TTP ها بایستی بر اساس حوادث مشاهدهشده باشند تا نشان دهند کار در محیطهای واقعی قابل کاربرد است.

- رده بندی مشترک: TTP ها بایستی در انواع مختلف گروههای دشمن و با استفاده از لغات و اصطلاحات مشابه قابل قیاس باشند.

یک باور جدی وجود دارد که خود حمله بهترین هدایتگر برای روش دفاع است. توانایی یک سازمان در شناسایی و متوقف کردن یک نفوذ با یاری تیمهای تهاجمی و تدافعی قوی که با هم کار کنند، بسیار بهبود مییابد. در پروژه FMX ، پایگاه دانش ATT&CK در حقیقت چهارچوبی بود که برای ساخت سناریوهای همانندسازی دشمن استفاده میشد. تیم همانندسازی از این سناریوها برای تزریق فعالیتهای الهام گرفته از دنیای واقعی به شبکه استفاده میکردند. سپس، این تیم با استفاده از آزمونها بررسی میکردند که آیا سنسورها و تحلیلات برای تشخیص رفتار خصمانه در یک شبکه تولید کار میکنند. این رویکرد منجر به بهبود سریع در قابلیت تشخیص، و از همه مهمتر، به روشی اندازه گیری شده و قابل تکرار شد.

ATT&CK به ابزاری اساسی هم برای تیمِ شبیهسازیِ دشمن به منظور طراحی کردن رویدادها و هم برای تیم تشخیص به منظور بررسی کردن پیشرفت شان، تبدیل شد. این فرآیند آنچنان برای برنامه تحقیقاتی MITRE مفید بود که احساس شد این ابزار بایستی منتشر شده تا همه جامعه منتفع شوند. از اینرو، MITRE در ماه مه ۲۰۱۵، ATT&CK را برای عموم منتشر کرد. از آن زمان ATT&CK بهطور قابلتوجهی گسترش یافته است تا تکنیکهای استفادهشده علیه macOS و Linux، و رفتارهای استفادهشده توسط دشمنان علیه تجهیزات سیّار، و استراتژیهای دشمن برای برنامهریزی و هدایت عملیات پیش از بهرهبرداری(۳) را نیز وارد کند.

ATT&CK چیست؟

ATT&CK عمدتاً یک پایگاه دانش از تکنیکهای خصمانه(۴) است، به عبارت دیگر، یک تفکیک و طبقه بندی از اقدامات تهاجمیگرا(۵) که میتوانند در برابر پلتفورم های خاص، مانند ویندوز، استفاده شوند، است. برخلاف کارهای قبلی در این زمینه، تمرکز روی خود ابزارها و دژافزارهایی که دشمنان استفاده میکنند نیست، بلکه تمرکز روی نحوهی تعامل آن ابزارها با سیستمها در حین یک عملیات است.

ATT&CK این تکنیکها را در مجموعهای از تاکتیکها سازماندهی میکند تا بتواند توضیح برای پیش زمینه تکنیک ها را فراهم کند. هر تکنیک شامل اطلاعاتی است که هم با تیم سرخ یا تست نفوذ کننده برای درک ماهیت نحوه کار یک تکنیک مرتبط هست، و هم با یک مدافع برای درک پیش زمینه پیرامون وقایع یا فن-ساخته(۶) هایی که توسط یک تکنیک مورداستفاده تولیدشده اند، مرتبط هست.

تاکتیکها، “چرایی” یک روش ATT&CK را نشان میدهند. یک تاکتیک هدف تاکتیکی دشمن برای انجام یک عمل است. تاکتیکها بهعنوان مقولههای مفیدی برای تکنیکهای فردی عمل میکنند و نمادهای استاندارد و سطح بالاتری را برای کارهایی که دشمنان در طول عملیات انجام میدهند، شامل ماندگاری، کشف اطلاعات، جابجایی جانبی(۷)، اجرای فایلها و فیلتر کردن دادهها را پوشش میدهند.

تکنیکها نشاندهندهی این است که “چگونه” یک دشمن با انجام عملی به یک هدف تاکتیکی دست مییابد. بهعنوانمثال، یک دشمن ممکن است برای دستیابی به اعتبار مفید در یک شبکه که میتواند بعداً برای حرکت جانبی استفاده شود، گواهینامهها(۸) را dump کند. تکنیکها همچنین ممکن است نشان دهند که یک دشمن با انجام یک عمل چه چیزی به دست میآورد. این یک تمایز مفید برای تاکتیک کشف(۹) است زیرا تکنیکها مشخص میکنند که یک دشمن با یک عمل خاص به دنبال چه نوع اطلاعاتی است. ممکن است چندین راه یا تکنیک برای دستیابی به اهداف تاکتیکی وجود داشته باشد، بنابراین تکنیکهای متعددی در هر دسته تاکتیک وجود دارند.

ماتریس ATT&CK

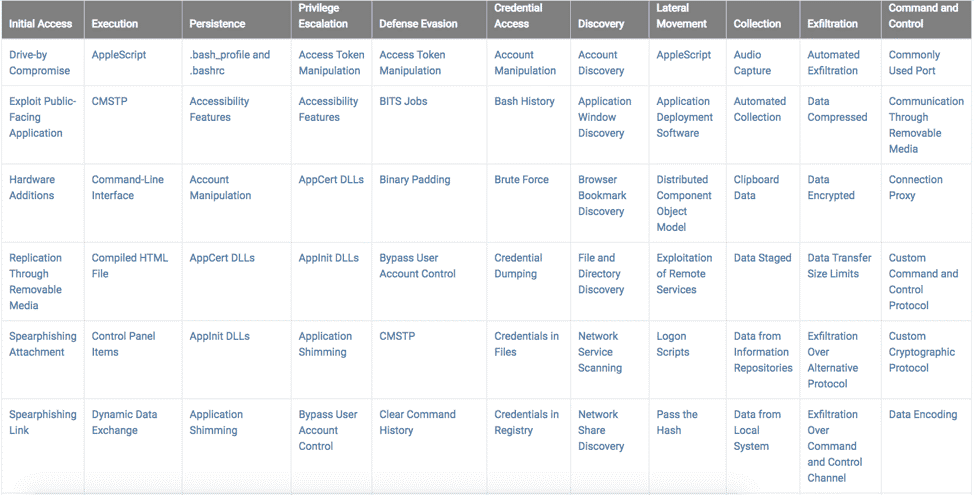

رابطه بین تاکتیکها و تکنیکها را میتوان بصورت ماتریسATT&CK بصری سازی کرد. بهعنوانمثال، تحت تاکتیک استمرار یا ماندگاری (این هدف دشمن است که در محیط هدف استمرار داشته باشد)، یک سری تکنیکها، ازجمله DLL های AppInit ، New Service و Scheduled Task ، وجود دارند. هر یک از اینها تکنیکی واحد است که ممکن است دشمنان برای رسیدن به هدف استمرار یا ماندگاری از آن استفاده کنند.

ماتریس ATT&CK احتمالاً شناختهشدهترین جنبهی ATT&CK است زیرا معمولاً برای نشان دادن مواردی مانند پوشش دفاعی محیط، قابلیت تشخیص در محصولات امنیتی و نتایج حادثه یا درگیر بودن تیم سرخ استفاده میشود. در زیر نمونه ای از ماتریس مذکور آورده شده است، که در آن هر سطر بیانگر تاکتیک و هر ستون بیانگر تکنیک ها میباشد.

اخبار تهدید سایبری

جنبه مهم دیگر ATT&CK چگونگی تلفیق اخبار تهدیدات سایبری ((۱۰)CTI) است. برخلاف روشهای قبلی که چکیده (Digest) اخبار تهدیدات سایبری و عمدتا برای شاخص مورداستفاده قرار میگرفت، ATT&CK پروفایلهای رفتار گروهی دشمن را بر اساس گزارش موجود در دسترس عموم مستند میکند، فرضا بصورت APT29 ، تا نشان دهد کدام گروه از کدام تکنیکها استفاده میکنند.

معمولاً از گزارشهای انفرادی برای مستندسازی یک حادثه یا گروه خاص استفاده میشود، اما این امر مقایسهی آنچه در میان حوادث یا گروهها اتفاق افتاده و نتیجهگیری در مورد مؤثرترین نوع دفاعها را دشوار میکند. با ATT&CK، تحلیلگران میتوانند با تمرکز روی خود تکنیک، گروههای مختلف فعالیت را بررسی کنند. هنگام تصمیمگیری در مورد چگونگی تمرکز بر منابع دفاعی، ممکن است تحلیلگران بخواهند با تکنیکهایی شروع کنند که بیشترین استفاده گروهی را دارند.

نمونههایی از اینکه چگونه دشمنان خاص از تکنیکها استفاده کرده اند در صفحه ATT&CK مستند شده است، که نشاندهنده رویهِی آن گروه برای استفاده از این تکنیک است. آن رویه یک نمونه خاص مورد استفاده است و میتواند برای درک دقیق نحوه استفاده از این تکنیک، و نیز برای تکرار یک حادثه با همانندسازی دشمن، و همچنین برای نحوه تشخیص ان نمونه در حال استفاده بسیار مفید باشد.

جایی که امروز ATT&CK قرار دارد

ATT&CK طی پنج سال گذشته، از ویندوز به سایر پلتفورم ها و فناوریها، بصورت قابل ملاحظه ای گسترش یافته است. این ابزار توسط بسیاری از سازمانهای مختلف دولتی و بخشهای صنعت، ازجمله مالی، بهداشتی، خردهفروشی و فنّاوری استفاده میشود. استفاده عمومی و پذیرش آن منجر به کمک قابلتوجهی به ATT&CK برای بهروز و قابل استفاده نگهداشتن آن برای جامعه شده است. MITRE میخواهد این روند را ادامه دهد، بنابراین برنامههای بزرگی برای ادامه رشد ATT&CK برای اطمینان از آینده آن بهعنوان یک منبع عمومی با ارزش دارد [۴]. همچنین برای اطلاعات بیشتر میتوانید به منابع[۵-۹] زیر مراجعه کنید.

تفاوت ATT&CK و Cyber Kill Chain در چیست؟

فریمورک Cyber Kill Chain از شرکت Lockheed-Martin یکی دیگر از چارچوب های کاری شناختهشده برای درک رفتار دشمن در یک حمله سایبری است. مدل Kill Chain شامل مراحل زیر است، که به ترتیب ارائه شده است:

- Reconnaissance: (جمع آوری اطلاعات) برداشت کردن آدرسهای ایمیل، اطلاعات کنفرانس و غیره

- Weaponization: (سلاح ساختن) همراه کردن کد بهرهبردارِ با مدخل پنهان درون یک payload قابلانتقال.

- Delivery: (انتقال) بسته مسلح شده را از طریق ایمیل، وب، USB و غیره به قربانی تحویل میدهد.

- Exploitation: (بهره کشی) از یک آسیبپذیری برای اجرای کد در سیستم قربانی بهره برداری میکند.

- Installation: (نصب) دژافزار را روی دارایی سیستم هدف نصب میکند.

- Command and Control: (فرماندهی و کنترل) شامل کانال فرمان برای دستکاری از راه دور است.

- Actions on Objectives: (اِقدام روی اهداف) با استفاده از دسترسی موسوم به Hands on Keyboards (یا رویکرد خودتان-آنرا-انجام دهید)، مهاجمان اهداف اصلی خود را به دست میآورند.

شرکت Lockheed-Martin جزئیات بیشتری در مورد چارچوب کاری Cyber Kill Chain خود را در نمودار زیر ارائه میدهد:

در ATT&CK ده مرحله برای تشکیل یک زنجیره حمله دیده شده است[۱۰]:

- Initial accessیا دسترسی اولیه

- Executionیا اجرا

- Persistenceیا ماندگاری

- Privilege escalationیا افزایش سطح دسترسی(۱۱)

- Defense evasionیا فرار از دفاع(۱۲)

- Credential accessیا دسترسی به گواهینامه(۱۳)

- Discoveryیا کشف

- Lateral movementیا حرکت جانبی(۱۴)

- Collection and exfiltrationیا جمعآوری و ارسال غیرمجاز

- Command and control یا فرمان و کنترل

دو تفاوت اصلی بین MITRE ATT&CK و Cyber Kill Chain وجود دارد:

اول، MITRE ATT&CK به چگونگی انجام هر مرحله از طریق تکنیکهای اصلی و فرعی ATT&CK بهطور قابلتوجهی با عمق بیشتر میپردازد. MITRE ATT&CK بهطور مرتب با ورودی از صنعت بهروز میشود تا با آخرین تکنیکها همگام شود، تا آنکه مدافعان مدلسازی حمله و روشهای خود را بهطور منظم بهروز کنند.

دوم، Cyber Kill Chain در تاکتیکها و تکنیکهای مختلف یک حمله بومی روی cloud نقش ندارد. Cyber Kill Chain فرض میکند که یک دشمن محمولهای را ، مانند دژافزار، به محیط موردنظر تحویل میدهد؛ روشی که در cloud بسیار کماهمیت است[۱۱].

علاوه بر جزئیات بیشتر در تاکتیکهای زنجیرهی حمله، ATT&CK تکنیکهایی را که میتوان در هر مرحله استفاده کرد، مشخص میکند، درحالیکه Cyber Kill Chain شرکت Lockheed-Martin این کار را انجام نمیدهد[۱۰].

منابع

[۲] https://www.mitre.org/publications/technical-papers/finding-cyber-threats-with-attck-based-analytics

[۴] https://medium.com/mitre-attack/att-ck-101-17074d3bc62

[۵]https://www.mitre.org/sites/default/files/publications/mitre-getting-started-with-attack-october-2019.pdf

[۶] https://attack.mitre.org/docs/ATTACK_Design_and_Philosophy_March_2020.pdf

[۷] https://www.youtube.com/watch?v=bkfwMADar0M

[۸]https://www.mitre.org/sites/default/files/publications/16-3713-finding-cyber-threats%20with%20att%26ck-based-analytics.pdf

[۹] https://github.com/nshalabi/ATTACK-Tools

[۱۰] https://www.mcafee.com/enterprise/en-us/security-awareness/cybersecurity/what-is-mitre-attack-framework.html

[۱۱] https://www.exabeam.com/information-security/what-is-mitre-attck-an-explainer

(۱) advanced persistent threats (APT)

(2) Adversary

(3) pre-exploit

(4) adversarial

(5) offensively oriented actions

(6) artifacts

(7) laterally

(8) credentials

(9) Discovery

(10) cyber threat intelligence

(11) Privilege escalation

(12) Defense evasion

(13) Credential access

(14) Lateral movement

ثبت ديدگاه