گوگل برای رفع چهار آسیبپذیری امنیتی ازجمله یک نقص روز صفر که در سطح اینترنت مورد بهرهبرداری قرارگرفته است، بهروزرسانی دیگری در مرورگر Chrome برای ویندوز، Mac و لینوکس ارائه داده است.

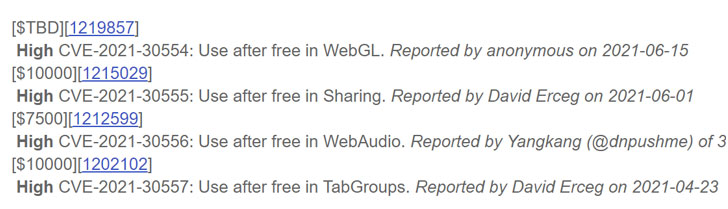

این نقص روز صفر دارای خطر بالا که بهعنوان CVE-2021-30554 شناسایی میشود[۱]، مربوط به یک آسیبپذیری use after free در WebGL (با نام مستعار کتابخانه گرافیک وب) است که یک API جاوا اسکریپت برای ارائه گرافیکهای تعاملی ۲D و ۳D در مرورگر است.

بهرهبرداری موفقیتآمیز از این نقص میتواند به معنای خراب شدن دادههای معتبر، منجر به خراب شدن و حتی اجرای کد یا دستورات غیرمجاز شود.

Srinivas Sista، مدیر برنامه فنی Chrome، اظهار داشت[۲] که این مسئله در ۱۵ ژوئن ۲۰۲۱ بهطور ناشناس به گوگل گزارش شد و افزود این شرکت “آگاه است که بهرهبرداری از CVE-2021-30554 در سطح اینترنت وجود دارد.”

اگرچه معمولاً عدم انتشار جزئیات آسیبپذیری تا زمانی که اکثر کاربران بهروزرسانی موردنیاز را انجام دهند، معمول است، اما کمتر از ۱۰ روز پسازآنکه گوگل آسیبپذیری روز صفر دیگری را که در حملات فعال مورد بهرهبرداری قرارگرفته بود (CVE-2021-30551) معرفی کرد[۳]، این جزئیات منتشر شدند.

CVE-2021-30554 همچنین هشتمین نقص روز صفر است که از ابتدای سال تاکنون توسط گوگل اصلاح شده است.

Shane Huntley رئیس بخش Threat Analysis Group در گوگل در تاریخ ۸ ژوئن ۲۰۱۲ در توئیت خود دراینباره نوشت[۴]: “خوشحالم که ما در کشف این بهرهبرداریها و مشارکتهای بزرگی که برای رفع آسیبپذیریها داریم بهتر میشویم، اما من همچنان نگران نقش ارائهدهندگان تجاری و تعداد زیادی از این آسیبپذیریها هستم که بهطور مداوم کشف میشوند.”

به کاربران Chrome توصیه میشود برای کاهش خطر مرتبط با این نقص، مرورگر خود را به آخرین نسخه (۹۱٫۰٫۴۴۷۲٫۱۱۴) بهروز کنند.

منابع

[۱] https://cwe.mitre.org/data/definitions/416.html

[۲] https://chromereleases.googleblog.com/2021/06/stable-channel-update-for-desktop_17.html

[۳] https://thehackernews.com/2021/06/new-chrome-0-day-bug-under-active.html

[۴] https://twitter.com/ShaneHuntley/status/1402320073818132483

[۵] https://thehackernews.com/2021/06/update-your-chrome-browser-to-patch-yet.html

ثبت ديدگاه