یک باج افزار جدید کشفشده است که از زمان عملیاتی شدن ۳۰ سازمان را مورد هدف قرار داده است. این باجافزار که اولین بار در فوریه ۲۰۲۱ مشاهده شد، با نام Prometheus شناخته میشود[۱] و شاخه یکی دیگر از انواع معروف باج افزارها به نام Thanos است[۲] که قبلاً علیه سازمانهای دولتی در خاورمیانه و شمال آفریقا در سال گذشته مستقر شده بود.

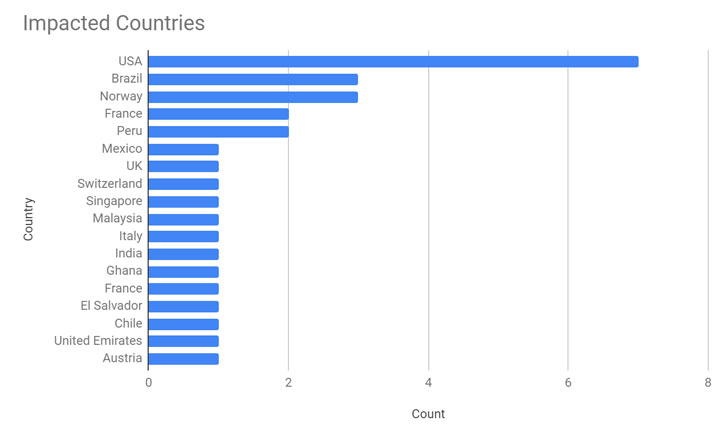

طبق تحقیق جدید منتشر شده توسط Palo Alto Networks’ Unit 42 اعتقاد بر این است که نهادهای آسیبدیده شامل دولت، خدمات مالی، تولیدی، تدارکات، مراکز مشاوره، کشاورزی، خدمات بهداشتی، آژانسهای بیمه، شرکتهای انرژی و حقوقی در ایالاتمتحده، انگلستان و ده کشور دیگر در آسیا، اروپا، خاورمیانه و آمریکای جنوبی هستند.

مانند دیگر باندهای باج افزاری، Prometheus از تاکتیکهای دو برابر اخاذی استفاده میکند و میزبان یک dark web است، در آنجا قربانیان جدید را نام میبرد و دادههای سرقت شده را برای خرید در دسترس قرار میدهد، درحالیکه تلاش میکند یک ظاهر حرفهای را در فعالیتهای مجرمانه خود تزریق کند.

Doel Santos، تحلیلگر اطلاعات تهدید واحد ۴۲، دراینباره گفت: ” Prometheusمانند یک شرکت حرفهای کار میکند. قربانیان خود را بهعنوان مشتری معرفی میکند، با استفاده از سیستم فروش بلیت خدمات مشتری با آنها ارتباط برقرار میکند که هنگام نزدیک شدن به مهلت پرداخت به آنها هشدار میدهد و حتی از یک ساعت برای شمارش معکوس ساعتها، دقیقهها و ثانیهها تا پایان مهلت پرداخت استفاده میکند.”

بااینحال، تنها ۴ شرکت از ۳۰ سازمان متضرر تاکنون تصمیم به پرداخت باج داشتهاند. این تحقیقات موسسه امنیت سایبری نشان داد این شرکتها شامل یک شرکت کشاورزی در پرو، یک ارائهدهنده خدمات بهداشتی در برزیل و دو سازمان حملونقل و تدارکات در اتریش و سنگاپور هستند.

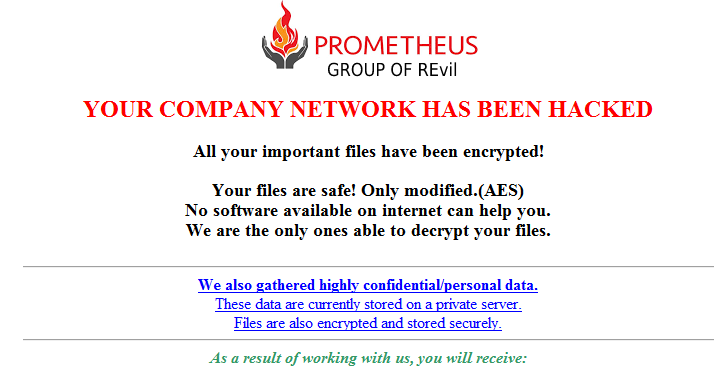

شایانذکر است که علیرغم پیوندهای قوی Prometheus با Thanos، این باند ادعا میکند که زیرمجموعهای از REvil یعنی یکی از پربارترین و بدنامترین کارتلهای باج افزاری بهعنوان سرویس RaaS در سالهای اخیر است[۳] که محققان حدس میزنند این میتواند تلاشی برای انحراف توجه از Thanos یا حیلهای عمدی برای فریب قربانیان در پرداخت هزینههای مربوط به بازپرداخت باشد.

درحالیکه مسیر نفوذ این باج افزار هنوز نامشخص است، انتظار میرود این گروه برای دستیابی به دسترسی اولیه، دسترسی به شبکههای هدف را خریداری کرده یا حملات فیشینگ spear و حملات brute-force را انجام دهند. به دنبال یک بهرهبرداری موفقیتآمیز، Prometheus modus operandi شامل خاتمه دادن به فرایندهای پشتیبان گیری و مربوط به نرمافزار امنیتی در سیستم برای قفلکردن فایلها در پشت موانع رمزگذاری است.

Santos دراینباره گفت: “اپراتورهای باج افزار Prometheus برای هر قربانی یک payload منحصربهفرد تولید میکنند که برای بازیابی فایلها از سایت مذاکره آنها استفاده میشود.” همچنین Santos اضافه کرد که مقدار باج درخواستی بین ۶ تا ۱۰۰ هزار دلار است که بستگی به نوع سازمان دارد و این میزان درصورتیکه قربانی در مدتزمان تعیینشده آن را پرداخت نکند، دو برابر خواهد شد.

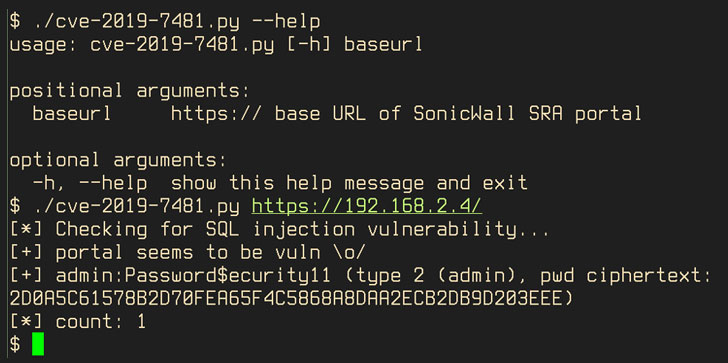

این توسعه همچنین در حالی صورت میگیرد که گروههای جرایم اینترنتی بهطور فزایندهای دستگاههای SonicWall را برای نقض شبکههای شرکتی و استقرار باج افزار هدف قرار دادهاند. گزارشی که این هفته توسط CrowdStrike منتشر شد[۴]، شواهدی از آسیبپذیریهای دسترسی از راه دور (CVE-2019-7481) را در دستگاههای VPN SonicWall SRA 4600 بهعنوان یک بردار دسترسی اولیه برای حملات باج افزارها که سازمانهای جهانی را هدف قرار داده، یافته است.

منابع

[۱] https://unit42.paloaltonetworks.com/prometheus-ransomware

[۲] https://unit42.paloaltonetworks.com/thanos-ransomware

[۳] https://thehackernews.com/2021/06/beef-supplier-jbs-paid-hackers-11.html

[۴] https://www.crowdstrike.com/blog/how-ecrime-groups-leverage-sonicwall-vulnerability-cve-2019-7481

[۵] https://thehackernews.com/2021/06/emerging-ransomware-targets-dozens-of.html

ثبت ديدگاه