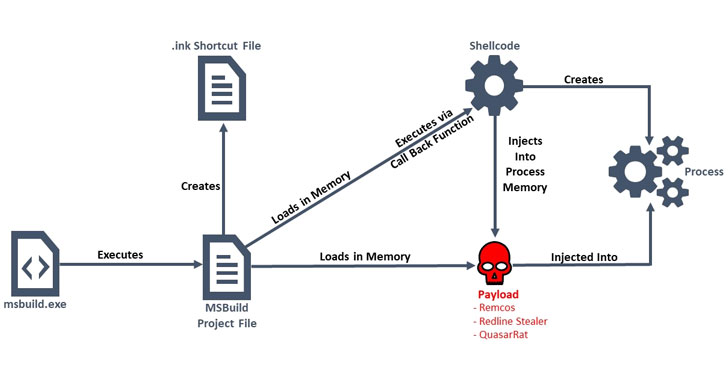

مهاجمان از Microsoft Build Engine (MSBuild) سوءاستفاده میکنند تا تروجانهای دسترسی از راه دور و دژافزارهای سرقت کنندهی رمز عبورِ بدون فایل را در سیستمهای مورد هدف دارای سیستمعامل ویندوز انتقال دهند.

محققان شرکت امنیت سایبری Anomali روز پنجشنبه ۱۳ می ۲۰۲۱ گفتند[۱] که این کمپین فعال در حال انجام است و ماه گذشته ظهور کرده است و اضافه کردند که فایلهای مخرب ساختهشده با فایلهای قابلاجرای رمزگذاری شده و shellcode که دربهای پشتی[۲] را نصب میکنند، به دشمنان اجازه میدهند تا کنترل ماشینهای قربانیان را به دست آورده و اطلاعات حساس را سرقت کنند.

MSBuild یک ابزارِ ساختِ منبعِ باز برای .NET و ویژوال استودیو است که توسط مایکروسافت ساختهشده است که امکان تدوین کد منبع، بستهبندی، آزمایش و پیادهسازی برنامهها را فراهم میکند.

در استفاده از MSBuild برای به خطر انداختن بدون فایل یک ماشین، ایده این است که زیر رادار بمانید و بهنوعی از تشخیص داده شدن فرار کنید، زیرا چنین دژافزاری از یک برنامه قانونی مناسب برای بارگذاری کد حمله در حافظه استفاده میکند، بنابراین هیچ اثری از آلودگی روی سیستم باقی نمیگذارد و به مهاجمان سطح بالایی از پنهانکاری را ارائه میدهد.

در زمان نوشتن، فقط دو سرویس امنیتی یکی از فایلهای .proj MSBuild (“vwnfmo.lnk”) را بهعنوان مخرب شناسایی کردند[۳]، درحالیکه نمونه دوم (“۷۲۲۱۴c84e2.proj”) که در ۱۸ آوریل در VirusTotal بارگذاری شده است[۴]، توسط هر ضد دژافزاری قابلشناسایی نیست. اکثر نمونههای تجزیهوتحلیل شده توسط Anomali برای انتقال RMC Remcos استفاده شد است[۵] و چند نمونه دیگر نیز Quasar RAT و RedLine Stealer را انتقال میدهند[۶و۷].

Remcos (با نام مستعار کنترل از راه دور و نرمافزار نظارت)، پس از نصب، دسترسی کامل به دشمن از راه دور را فراهم میکند، ویژگیهای آن از ضبط کلیدها تا اجرای دستورات دلخواه و ضبط میکروفون و وبکم است، درحالیکه Quasar یک RAT منبع باز بر پایهی .NET است که ورود به سیستم، سرقت رمز عبور و غیره را انجام میدهد. Redline Stealer، همانطور که از نام آن مشخص است، یک دژافزار تجاری است که علاوه بر سرقت رمزهای عبور و کیف پولهای مرتبط با برنامههای ارزهای رمزپایه، اطلاعات کاربری را از مرورگرها، VPN ها و برنامههای پیامرسان برداشت میکند.

محققان Anomali یعنی Tara Gould و Gage Mele دراینباره گفتند: “عوامل تهدیدکننده پشت این کمپین از انتقال بدون فایل بهعنوان راهی برای دور زدن اقدامات امنیتی استفاده کردند و این روش توسط مهاجمان برای اهداف مختلف استفاده میشود. این کمپین مشخص میکند که اتکا به نرمافزار آنتیویروس بهتنهایی برای دفاع سایبری کافی نیست و استفاده از یک کد قانونی برای مخفی کردن دژافزار از فناوری آنتیویروس مؤثر است و این روش بهطور تصاعدی در حال رشد است.”

منابع

[۱] https://research.checkpoint.com/2021/security-probe-of-qualcomm-msm/

[۲] https://en.wikichip.org/wiki/qualcomm/msm

[۳] https://www.counterpointresearch.com/mediatek-biggest-smartphone-chipset-vendor-q3-2020/

[۴] https://blog.checkpoint.com/2020/08/06/achilles-small-chip-big-peril/

[۵] https://security.samsungmobile.com/securityPost.smsb

[۶] https://security.samsungmobile.com/securityPost.smsb

[۷] https://thehackernews.com/2021/05/new-qualcomm-chip-bug-could-let-hackers.html

ثبت ديدگاه