Emotet، دژافزار بدنام تحت ویندوز مبتنی بر ایمیل در پشت چندین کمپین اسپم و حملات باجافزاری مبتنی بر botnet پس از یک عملیات اجرای قانون در اروپا، بهطور خودکار و بهیکباره از روی تمامی رایانههای آلوده پاک شد.

این توسعه سه ماه پس از اختلال هماهنگ شده در Emotet بهعنوان بخشی از “Operation Ladybird” برای به دست گرفتن کنترل سرورهای مورداستفاده برای اجرا و نگهداری شبکهی این دژافزار صورت گرفت[۱]. با تلاش هماهنگ شده حداقل ۷۰۰ سرور مرتبط با زیرساختهای این باتنت از داخل خنثی شد، بنابراین از بهرهبرداری بیشتر توسط این باتنت جلوگیری میشود.

مقامات اجرای قانون از هلند، آلمان، ایالاتمتحده، انگلیس، فرانسه، لیتوانی، کانادا و اوکراین در این اقدام بینالمللی نقش داشتند.

پیشازاین، پلیس هلند، که دو سرور مرکزی مستقر در این کشور را توقیف کرده بود، گفته بود که برای مقابله با تهدیدهای ناشی از Emotet، بهروزرسانی نرمافزاری را پیادهسازی کرده است. این آژانس در ماه ژانویه ۲۰۲۱ خاطرنشان کرد: “تمام سیستمهای رایانهای آلوده بهطور خودکار بهروزرسانی را دریافت میکنند و پسازآن آلودگی Emotet قرنطینه میشود.”

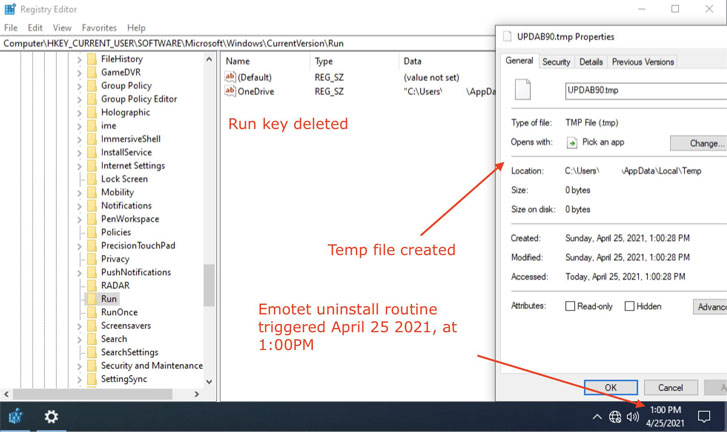

این عملیات شامل قرارداد دادن یک payload 32 بیتی به نام “EmotetLoader.dll” از طریق همان کانالهایی بود که برای توزیع Emotet اصلی در همه ماشینهای در معرض خطر استفاده میشد. روال پاکسازی، که قرار بود در تاریخ ۲۵ آوریل ۲۰۲۱ بهطور خودکار ایجاد شود، علاوه بر حذف کلید رجیستری autorun و خاتمه بخشیدن به کار، با حذف این دژافزار از روی دستگاه ادامه داشت[۲].

در روز یکشنبه ۲۵ آوریل ۲۰۲۱، شرکت امنیت سایبری Malwarebytes تأیید کرد[۳] که یک دستگاه آلوده به Emotet که کد بمب ساعتی ساختهشدهی مخصوص خود را دریافت کرده بود، روال حذف را با موفقیت آغاز کرده و خود را از سیستم ویندوز حذف کرده است.

در زمان نوشتن این خبر، Abuse.ch’s Feodo Tracker نشان میدهد هیچیک از سرورهای Emotet آنلاین نیستند[۴]. بااینحال، باید دید که آیا این ضربه “نهایی” به این باتنت باعث میشود در آینده دوباره به عقب برگردد یا آن را برای همیشه غیرفعال سازد یا خیر.

محققان Redscan دراینباره اظهار داشتند[۵]: “ازنظر تاریخی، اپراتورهای Emotet برای بهبود دژافزار خود از وقفههای طولانی در فعالیت استفاده میکردند. این بدان معناست که یک احتمال واقعبینانه وجود دارد که اپراتورهای Emotet از این فرصت استفاده کنند و loader دژافزار را از مقاومت بیشتری برخوردار کنند، بهعنوانمثال، با استفاده از تکنیکهای polymorphic برای مقابله با اقدامات هماهنگ شده در آینده. آنها همچنین میتوانند از کد منبع Emotet برای انشعاب و ایجاد باتنتهای کوچکتر و مستقل استفاده کنند.”

این اقدام گسترده در حقیقت دومین باری است که توسط آژانسهای اجرای قانون برای حذف یک دژافزار از روی ماشینهای در معرض خطر انجام میشود.

در اوایل ماه آوریل ۲۰۲۱، دولت ایالاتمتحده اقداماتی را برای حذف درهای پشتی web shell که Hafnium در سرورهای Microsoft Exchange واقع در این کشور با استفاده از بهرهبردارهای ProxyLogon قرار داده بود، انجام داد[۶].

پسازاین عملیات تأییدشده توسط دادگاه[۷]، اداره تحقیقات فدرال گفت که در حال اطلاعرسانی به تمام سازمانهایی است که از آنها web shell ها را حذف کرده است، این بدان معنی است که این آژانس اطلاعاتی بدون اطلاع آنها به سیستمها دسترسی پیدا کرده است.

منابع

[۱] https://thehackernews.com/2021/01/european-authorities-disrupt-emotet.html

[۲] https://blog.malwarebytes.com/threat-analysis/2021/01/cleaning-up-after-emotet-the-law-enforcement-file

[۳] https://twitter.com/MBThreatIntel/status/1386413655659479043

[۴] https://feodotracker.abuse.ch/browse/emotet

[۵] https://www.redscan.com/news/rise-and-fall-emotet-botnet

[۶] https://thehackernews.com/2021/04/nsa-discovers-new-vulnerabilities.html

[۷] https://www.justice.gov/usao-sdtx/pr/justice-department-announces-court-authorized-effort-disrupt-exploitation-microsoft

[۸] https://thehackernews.com/2021/04/emotet-malware-destroys-itself-today.html

ثبت ديدگاه