یک دژافزار لینوکس کشف نشده (RotaJakiro) با قابلیت درب پشتی، موفق شده است حدود سه سال مخفی بماند و به مهاجمان پشت عملیات اجازه میدهد تا اطلاعات حساس را از سیستمهای آلوده جمعآوری و exfiltrate کنند.

این درب پشتی که توسط محققان Qihoo 360 NETLAB کشفشده، RotaJakiro نامگذاری شده است[۱]. این درب پشتی دستگاههای Linux X64 را هدف قرار میدهد و به این دلیل نامگذاری شده است که “این خانواده هنگام رمزگذاری از رمزگذاری چرخشی استفاده میکنند و در برابر حسابهای root و غیر root رفتار متفاوتی دارند.”

این یافتهها از تجزیهوتحلیل یک نمونه دژافزار که در تاریخ ۲۵ مارس شناساییشده، کشف شده است؛ اگرچه به نظر میرسد نسخههای اولیه از اوایل ماه مه ۲۰۱۸ در VirusTotal بارگذاری شدهاند[۲]. درمجموع چهار نمونه از این اطلاعات تاکنون در این پایگاه داده پیدا شده است که همه آنها توسط اکثر موتورهای ضد دژافزار شناسایی نشده باقیماندهاند. در زمان نوشتن این خبر، فقط هفت سرویس امنیتی آخرین نسخه از این دژافزار را بهعنوان مخرب شناسایی کردند.

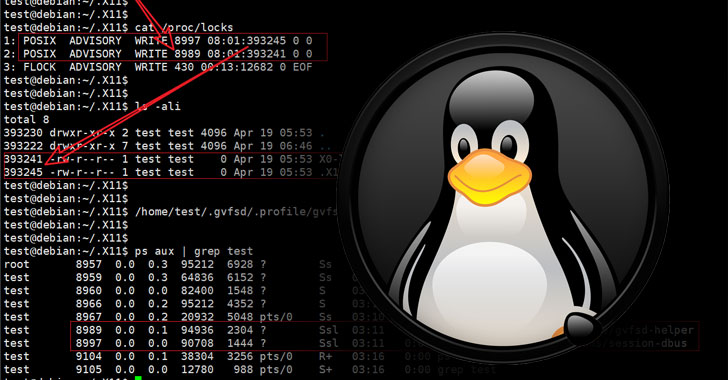

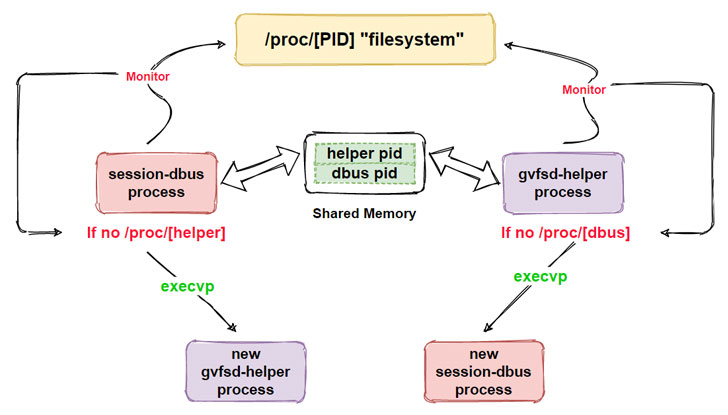

“در سطح عملکردی، RotaJakiro ابتدا با استفاده از خطمشیهای مختلف اجرا برای حسابهای مختلف، تعیین میکند که کاربر root یا غیر root است، سپس منابع حساس مربوطه را با استفاده از AES & ROTATE رمزگشایی میکند تا برای ماندگاری بعدی، محافظت از فرآیند و استفاده از یک نمونه و درنهایت ارتباط با C2 پیادهسازی شود و منتظر اجرای دستورات صادرشده توسط C2 میماند.”

RotaJakiro با تکیه بر ترکیبی از الگوریتمهای رمزنگاری برای رمزگذاری ارتباطات خود با یک سرور فرمان و کنترل (C2) و طراحیشده برای پنهان ماندن، از ۱۲ تابع برای جمعآوری metadata دستگاه پشتیبانی میکند، اطلاعات حساس را سرقت میکند، عملیات مربوط به فایل را انجام میدهد و افزونهها را از سرور C2 بارگیری و اجرا میکند.

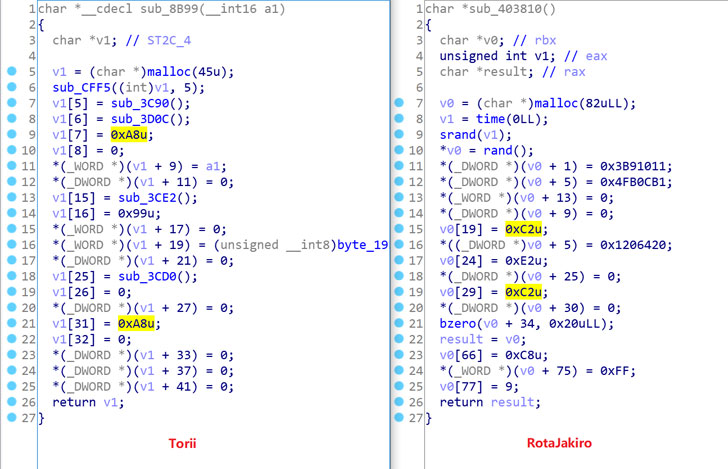

اما بدون هیچ مدرکی برای روشن شدن ماهیت افزونهها، هدف واقعی این کمپین دژافزاری همچنان نامشخص است. جالب اینجاست که برخی از دامنههای C2 ثبتشدهاند و تقریباً به دسامبر ۲۰۱۵ برمیگردند، همچنین محققان همپوشانی بین RotaJakiro و باتنتی با نام Torii را مشاهده کردند[۳].

محققان دراینباره گفتند: “از منظر مهندسی معکوس، RotaJakiro و Torii سبکهای مشابهی دارند، استفاده از الگوریتمهای رمزگذاری برای پنهان کردن منابع حساس، اجرای یک سبک ماندگاری نسبتاً قدیمی، ترافیک ساختاری شبکه و غیره. ما پاسخ را دقیقاً نمیدانیم، اما به نظر میرسد RotaJakiro و Torii ارتباطاتی دارند.”

منابع

[۱] https://blog.netlab.360.com/stealth_rotajakiro_backdoor_en

[۲] https://www.virustotal.com/gui/file/af2a2be20d7bbec0a9bb4a4dfa898aa18ef4994a9791d7cf37b7b62b379992ac/detection

[۳] https://blog.avast.com/new-torii-botnet-threat-research

[۴] https://thehackernews.com/2021/04/researchers-uncover-stealthy-linux.html

ثبت ديدگاه