مهاجمان سایبری بهطور فزایندهای از تلگرام بهعنوان یک سیستم “فرمان و کنترل” برای توزیع دژافزار در سازمانها سوءاستفاده میکنند که در مرحلهی بعدی میتوان از آن برای گرفتن اطلاعات حساس از سیستمهای مورد هدف استفاده کرد.

محققان شرکت امنیت سایبری Check Point طی سه ماه گذشته کمتر از ۱۳۰ حمله را شناسایی کردهاند که از یک تروجان جدید از راه دور چندمنظوره (RAT) به نام “ToxicEye” استفاده میکنند. این محققان دراینباره گفتند[۱]: “حتی زمانی که تلگرام نصب نشده باشد یا مورداستفاده قرار نمیگیرد، این سیستم به هکرها این امکان را میدهد که از طریق برنامه پیام فوری، دستورات و عملیات مخرب را از راه دور ارسال کنند.”

استفاده از تلگرام برای تسهیل فعالیتهای مخرب چیز جدیدی نیست. در سپتامبر ۲۰۱۹، یک دزد اطلاعاتی با نام Masad Stealer پیدا شد[۲] که اطلاعات و کیف پول ارز رمزنگاریشده را از رایانههای آلوده با استفاده از تلگرام بهعنوان یک کانال اکسفیلتراسیون غارت میکرد. سپس سال گذشته، گروههای Magecart همان روش را برای ارسال جزئیات پرداخت سرقت شده از وبسایتهای به خطر افتاده به مهاجمان استفاده کردند [۳].

این استراتژی همچنین بهروشهای مختلف جواب میدهد. برای شروع، تلگرام نهتنها توسط موتورهای سازنده آنتیویروس مسدود نمیشود، بلکه این برنامه پیامرسان با توجه به اینکه مراحل ثبتنام فقط به یک شماره موبایل احتیاج دارد، به مهاجمان اجازه میدهد تا ناشناس بمانند و درنتیجه از تقریباً از هر مکانی در سراسر جهان به دستگاههای آلوده دسترسی پیدا میکنند.

آخرین کمپین مشاهدهشده توسط Check Point تفاوتی با استراتژیهای قبلی ندارد. ToxicEye از طریق ایمیلهای فیشینگ تعبیهشده در یک فایل اجرایی مخرب ویندوز پخش میشود و از تلگرام برای ارتباط با سرور فرمان و کنترل (C2) استفاده میکند و دادهها را در آن بارگذاری میکند. این دژافزار همچنین شامل انواع بهرهبردارهایی است که به این دژافزار امکان میدهند تا دادهها را سرقت کند، فایلها را انتقال داده و حذف کند، فرآیندها را خاتمه دهد، یک keylogger را مستقر کند، میکروفون و دوربین رایانه را برای ضبط صدا و تصویر فعال کند و حتی فایلها را برای درخواست باج رمزگذاری کند.

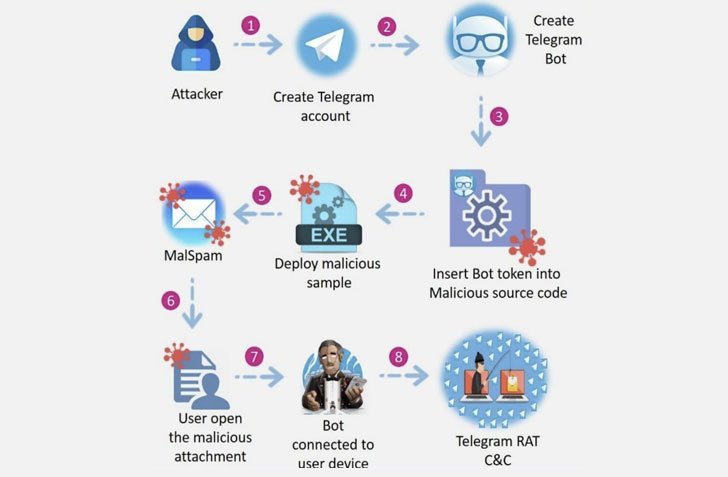

بهطور خاص، زنجیره حمله با ایجاد یک ربات تلگرام[۴] توسط مهاجم آغاز میشود، که پسازآن در فایل پیکربندی RAT جاسازی میشود، قبل از اینکه آن را در یک فرم اجرایی (مثلاً “paypal checker توسط saint.exe”) وارد کند. سپس این پرونده .EXE به یک سند Word فریبدهنده تزریق میشود (“solution.doc”) که با باز شدن، تلگرام RAT را بارگیری و اجرا میکند (“C:\Users\ToxicEye\rat.exe”).

Idan Sharabi، مدیر گروه تحقیق و توسعه Check Point دراینباره گفت: “ما یک روند رو به رشد را کشف کردهایم که نویسندگان دژافزار از پلت فرم تلگرام بهعنوان یک سیستم فرمان و کنترل out-of-the-box برای توزیع دژافزارها در سازمانها استفاده میکنند. ما اعتقاد داریم که مهاجمان از این واقعیت استفاده میکنند که تلگرام تقریباً در همه سازمانها مجاز بوده و مورداستفاده قرار میگیرد و از این سیستم برای انجام حملات سایبری استفاده میکنند که میتواند محدودیتهای امنیتی را دور بزند.”

منابع

[۱]https://blog.checkpoint.com/2021/04/22/turning-telegram-toxic-new-toxiceye-rat-is-the-latest-to-use-telegram-for-command-control

[۲] https://blogs.juniper.net/en-us/threat-research/masad-stealer-exfiltrating-using-telegram

[۳] https://thehackernews.com/2020/09/credit-card-telegram-hackers.html

[۴] https://telegram.org/blog/bot-revolution

[۵] https://thehackernews.com/2021/04/cybercriminals-using-telegram-messenger.html

ثبت ديدگاه