CTB-Locker یک نوع باجافزار است که فایلها را روی هارد قربانی رمزگذاری میکند.

CTB-Locker به دلیل نرخ بالای آلودگی، استفاده از رمزنگاری منحنی بیضوی، Tor و بیت کوین و قابلیتهای چندزبانه قابلتوجه است.

شاخصهای آلودگی باجافزار CTB-Locker

نویسندگان CTB-Locker از یک برنامهی وابسته(۱) برای هدایت آلودگیها با برونسپاری فرایند آلوده کردن به شبکهای از شرکتهای وابسته یا شرکا در ازای دریافت سود، استفاده میکنند.

مدل وابسته[۱] یک استراتژی آزمایششده و بسیار موفق در دستیابی به حجم زیادی از آلودگیهای مخرب است. این مدل برای تولید درآمدهای هنگفت برای ضدویروسهای جعلی، طرحهای کلاهبرداری کلیک کردن و انواع مختلفی از دژافزارها استفاده شده است[۲]. اکنون این مدل برای توزیع باجافزار بهطورکلی و CTB-Locker بهطور خاص استفاده میشود.

طرح وابستهی CTB-Locker برای اولین بار توسط محققی به نام Kafeine، در اواسط سال ۲۰۱۴، بهصورت عمومی معرفی شد[۳]. در سال ۲۰۱۵ یک پست منتشرشده در Reddit ادعا کرد از یک شرکتکنندهی واقعی در برنامهی وابسته است و بینش جالبی در مورد عملکرد آن ارائه داد[۴].

نویسندگان CTB-Locker با ارائهی گزینهی میزبانی درجایی که اپراتور ماهانه یک هزینه پرداخت میکند و نویسندگان کلیهی کدها را میزبانی میکنند، از استراتژی مشابه بسیاری از نویسندگان کیت بهرهبردار استفاده میکنند. این امر تبدیلشدن به یک شرکت وابسته را ساده و نسبتاً بدون ریسک میکند. پوستر Reddit ادعا میکرد ماهانه ۱۵٫۰۰۰ (احتمالاً دلار) درآمد دارد و هزینههای آن در حدود ۷٫۰۰۰ است. نویسنده همچنین اشاره میکند که او فقط به قربانیان کشورهای “ردیف ۱” مانند ایالاتمتحده، انگلستان، استرالیا و کانادا توجه دارد زیرا از مناطق دیگر پول اندکی به دست میآورد که ارزش صرف وقت را ندارد.

استفاده از یک مدل وابسته برای توزیع به این معنی است که طیف گستردهای از شاخصهای مختلف آلودگی برای CTB-Locker وجود دارد. ما شاهد توزیع آن از طریق چندین کیت بهرهبرداری[۵] ازجمله Rig و Nuclear هستیم. بااینحال بیشتر آلودگیهای CTB-Locker از طریق کمپینهای هرزنامههای مخرب مشاهده شده است.

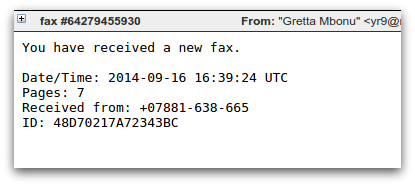

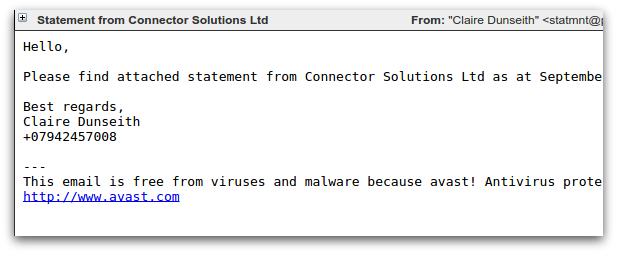

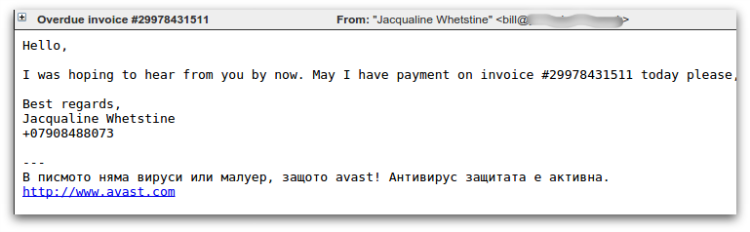

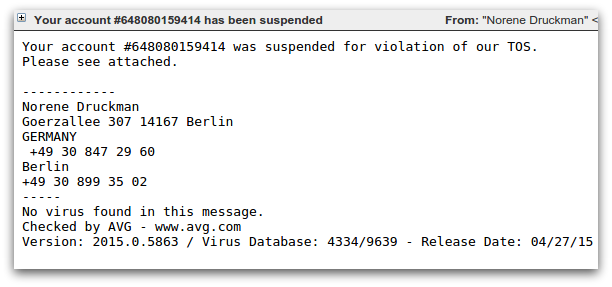

کمپینهای هرزنامهای که CTB-Locker را توزیع میکنند معمولاً از یک جزء دانلود کنندهی معروف به نام Dalexis یا Elenoocka استفاده میکنند. پیامهای هرزنامه خود انواع متنوعی را دنبال میکنند، ازجمله پیامهای فکس ازدسترفته، صورتهای مالی، فاکتورهای معوقه، تعلیق حساب و پیامهای ازدسترفته از نوع mms. در اینجا چندین مثال آورده شده است:

بخش زیادی از هرزنامههای مخرب امروزی بهعنوان یک فایل exe در داخل بایگانی zip یا rar وارد سیستم میشوند. یک جنبهی غیرمعمول از Dalexis این است که تقریباً همیشه به همراه یک بایگانی کمتر معمول، معمولاً یک فایل cab وارد میشود.

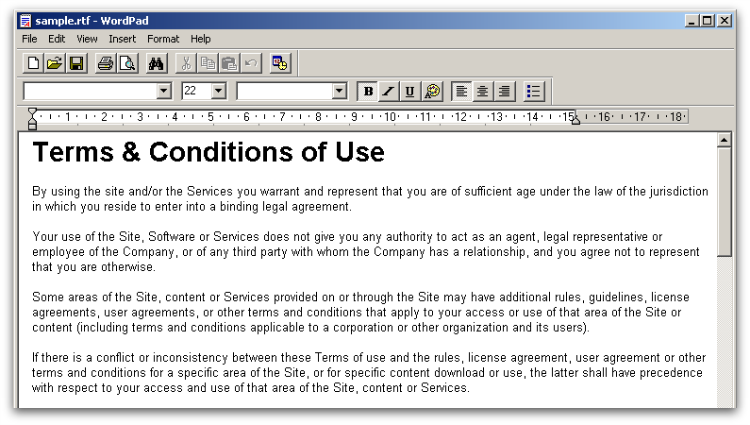

این بایگانی شامل خود نمونهی مخرب است که اغلب دارای پسوند .scr است و همچنین یک بایگانی دیگر که حاوی سندی فریبنده است که برای متقاعد کردن قربانی در بیضرر بودن این پیوست نمایش داده میشود.

نمونهی مخرب Dalexis با استفاده از چندین روش سعی در جلوگیری از sandbox ها و سیستمهای تجزیهوتحلیل خودکار دارد، ازجمله غیرفعال شدن برای مدتزمانی خاص. سپس Dalexis نمونه CTB-Locker را از طریق HTTP بهصورت رمزگذاری شده بارگیری و رمزگشایی و اجرا میکند.

اجراشدن CTB-Locker

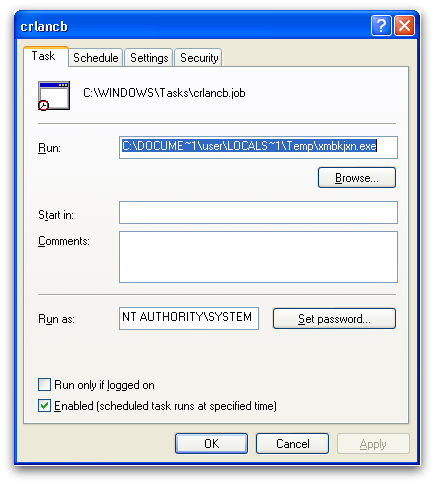

هنگامیکه CTB-Locker اجرا میشود، یک کپی از خود را به شاخهی temp میریزد و یک task برنامهریزیشده ایجاد میکند تا راهاندازی مجدد خود را بهصورت دائمی فعال کند.

سپس سیستم فایل تکرار میشود و همه فایلهای دارای پسوند متناسب با لیست پسوندهای CTB-Locker رمزگذاری میشوند. تصویر پسزمینهی دسکتاپ تغییر میکند و CTB-Locker پیام باجخواهی و یک رابط(۲) قابل کلیک روی مرکز صفحه را نمایش میدهد.

برخلاف برخی از انواع رمزنگاری-باج افزار، CTB-Locker قبل از شروع رمزگذاری پروندهها به اتصال به اینترنت فعال نیاز ندارد[۶].

رمزگذاری CTB-Locker

CTB-Locker مخفف “Curve-Tor-Bitcoin-Locker” است. قسمت Curve از نام از استفادهی آن از رمزنگاری منحنی بیضوی(۳) (ECC) گرفته شده است[۷]. ECC نوعی رمزنگاری کلید عمومی است که بر اساس منحنیهای بیضوی در فیلدهای محدود ساخته شده است. قدرت آن از مسئلهی لگاریتم گسسته(۴) منحنی بیضوی گرفته شده است. بیشتر باجافزارهای رمزگذاری کنندهی فایلها که از رمزنگاری کلید عمومی استفاده میکنند، تمایل به استفاده از RSA دارند که مبتنی بر فاکتورسازی(۵) اصلی است. فایدهای که ECC نسبت به RSA دارد این است که با اندازههای کلید بسیار کوچکتر میتوان سطح امنیتی معادل را به دست آورد. بهعنوانمثال، یک کلید ۲۵۶ بیتی ECC دارای امنیت معادل یک کلید ۳۰۷۲ بیتی RSA است.

مزایای اندازهی کلیدی که ECC ارائه میدهد ممکن است یک عامل مؤثر در تصمیمگیری نویسنده باشد، زیرا آنها یک کلید عمومی را در نمونهی دژافزار قرار میدهند و یک کلید کوچکتر، فضای کمتری را اشغال میکند.

CTB-Locker برای مخلوط کردن فایلها از ترکیبی از رمزگذاری متقارن و نامتقارن استفاده میکند. رمزگذاری خود با استفاده از AES انجام میشود و سپس ابزارهای رمزگشایی فایلها با کلید عمومی ECC رمزگذاری میشوند. در حقیقت این اطمینان حاصل میشود که فقط نویسندگان CTB-Locker که دارای کلید خصوصی مربوطه هستند قادر به رمزگشایی فایلها هستند. برای تجزیهوتحلیل دقیق از طرح رمزگذاری مورداستفاده توسط CTB-Locker، به این تحلیل از “zairon” مراجعه کنید[۸].

CTB-Locker فایلها را با پسوندهای زیر رمزگذاری میکند:

pwm، kwm، txt، cer، crt، der، pem، doc، cpp، c، php، js، cs، pas، bas، pl، py، docx، rtf، docm، xls، xlsx، safe، groups، xlk، xlsb ، xlsm، mdb ،mdf ،dbf ،sql ،md ،dd ،dds ،jpe ،jpg ،jpeg ،cr2 ،raw ،rw2 ،rwl ،dwg ،dxf ،dxg ،psd ،۳fr ،accdb ،ai، arw، bay، blend، cdr، crw، dcr، dng، eps، erf، indd، kdc، mef، mrw، nef، nrw، odb، odm، odp، ods، odt، orf، p12، p7b، p7c ،pdd، pdf، pef ،pfx، ppt، pptm، pptx، pst، ptx، r3d، raf، srf، srw، wb2، vsd، wpd، wps، ۷z، zip، rar، dbx، gdb، bsdr، bsdu ،bdcr، bdcu، bpdr ، bpdu، ims، bds، bdd، bdp، gsf، gsd، Iss، arp، rik، gdb، fdb ،abu، config ، rgx

با انتشار انواع جدیدتر، این لیست گسترش یافته است.

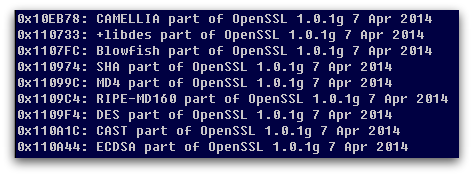

در ابتدا، پروندههای رمزگذاری شده دارای پسوند “.ctbl” بودند، بااینحال و با گسترده شدن این باجگیر افزار، فایلهای رمز شده داری پسوندهای تصادفی (برای مثال qsnbfyi) شدند. به نظر میرسد که نویسندگان حداقل بخشی از کد رمزگذاری خود را از OpenSSL وام گرفتهاند، زیرا مقادیر زیادی از رشتههای مرتبط را میتوان در کد بستهبندی نشده یافت.

ارتباطات شبکهی باجافزار CTB-Locker

ازآنجاکه CTB-Locker بدون نیاز به تماس با سرور فرمان و کنترل(۶) میتواند رمزگذاری فایلها را شروع کند، تا زمانی که قربانی سعی در رمزگشایی فایلهای خود نداشته باشد، نیازی به ارتباطات شبکهای نیست.

هنگامیکه این اتفاق میافتد، تمام ارتباطات از طریق Tor انجام میشود (این جایی است که “Tor” از Curve-Tor-Bitcoin-Locker وارد میشود)، معمولاً از طریق وبسایتهای پروکسی که بهعنوان relay های سرویس پنهان Tor عمل میکنند که از زیرساخت back-end میزبانی میکند.

هنگامیکه یک قربانی باج درخواستی را پرداخت کرد، CTB-Locker با سرور فرمان و کنترل تماس میگیرد و مجموعهای از دادهها را شامل اطلاعات لازم برای استخراج کلید رمزگشایی فایلهای قربانی را ارسال میکند. این مجموعهی داده فقط با کلید اصلیِ(۷) ذخیرهشده در سرور، قابل رمزگشایی است.

تقاضای باجخواهی باجافزار CTB-Locker

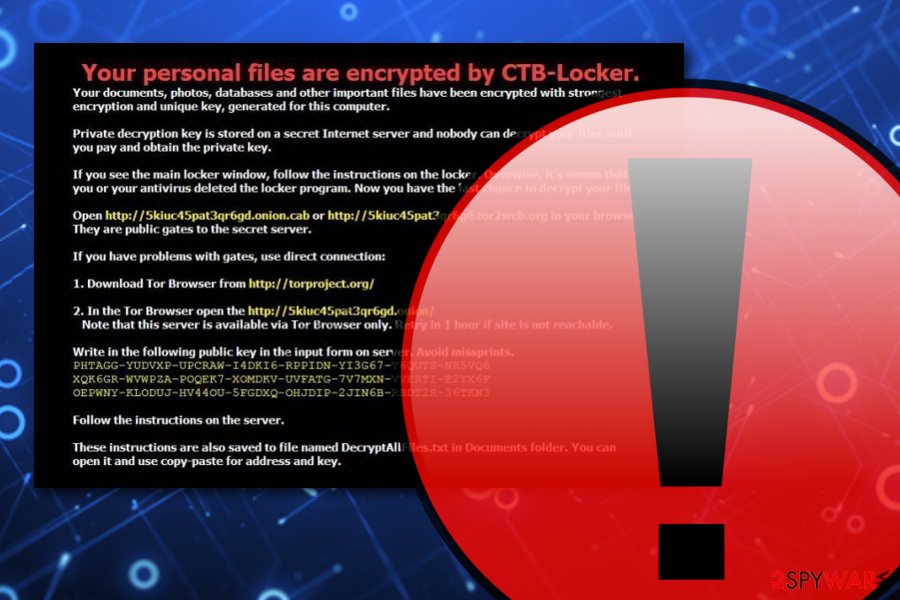

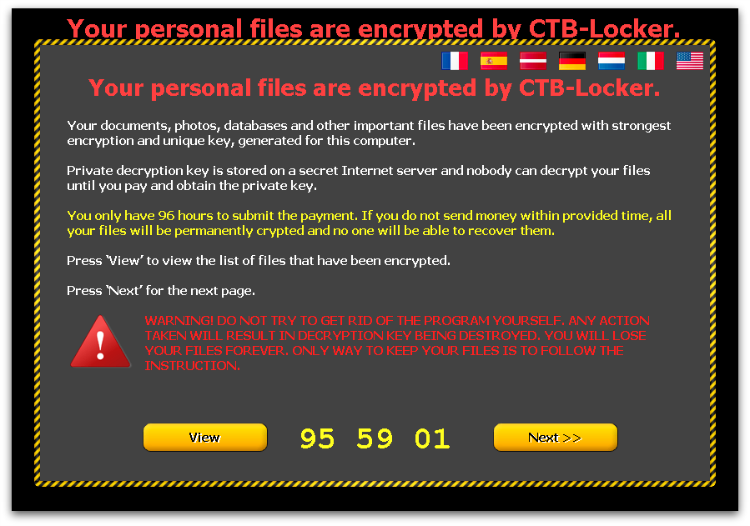

وقتی همه فایلهای قربانی رمزگذاری شد، پیام باج با تغییر پسزمینهی دسکتاپ و با همپوشانی مرکز صفحه با تقاضای اصلی باج و یک رابط قابل کلیک، نمایش داده میشود.

این صفحه به قربانی اطلاع میدهد که “فایلهای شخصی شما توسط CTB-Locker رمزگذاری شده است”، به آنها گفته میشود که “۹۶ ساعت برای پرداخت باج فرصت دارند” و به آنها هشدار داده میشود که هرگونه تلاش برای حذف دژافزار از سیستم آلوده منجر به نابودی کلید رمزگشایی میشود، البته این محدودیت در نسخههای قبلی کمتر بود. قربانی میتواند با کلیک روی دکمه “بعدی” مراحل رمزگشایی از طریق پرداخت باج یا با کلیک روی دکمهی “نمایش” لیست فایلهای رمزگذاری شده را مشاهده کند.

CTB-Locker با یادداشت باج ارائهشده به زبانهای مختلف، چندزبانه است و از طریق نمادهای مختلف پرچم در بالای صفحه قابلدسترسی است. به نظر میرسد انتخاب زبانها حداقل تا حدی توسط شرکتی که این نمونهی خاص CTB-Locker را خریداری کرده است قابل تنظیم است و گزینههای موجود باگذشت زمان افزایشیافتهاند. یک نمونهی اخیر دارای گزینههای زبان زیر بود: انگلیسی، فرانسوی، آلمانی، اسپانیایی، لتونی، هلندی و ایتالیایی.

لتونی یک گزینه زبان غیرمعمول است، زیرا لتونی بهطورکلی بهعنوان هدف اصلی باجافزارها مشاهده نمیشود. این احتمالاً نمایانگر نویسندگانی است که قصد ورود به بازارهای جدیدی را دارند که آگاهی در آنها کم است یا ممکن است یک شرکت وابستهی خاص دانش محلی داشته باشد و بهتر بتواند یک کمپین موفق در آن کشور راهاندازی کند.

انواع اخیر CTB-Locker همچنین روشی را برای قربانی فراهم میکند که با انتخاب پنج فایل بهصورت تصادفی و رمزگشایی این فایلها بهصورت رایگان، اثبات میکند که دارای کلید خصوصی مربوطه است. به نظر میرسد این روش راهی برای جلب اعتماد قربانی و افزایش احتمال پرداخت کامل باج معرفی شده است.

پرداخت باج به نویسندگان این باجافزار

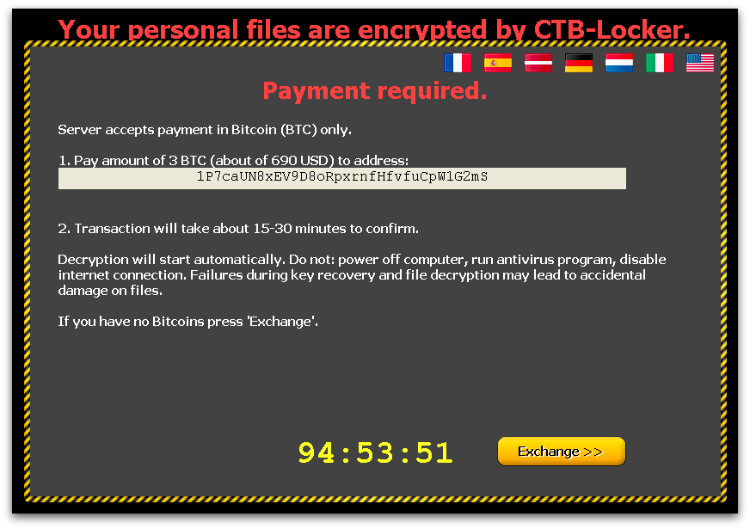

وقتی قربانی روی رابط باج کلیک میکند، دستورالعملهای دقیق در مورد مقدار و نحوهی پرداخت به او داده میشود.

CTB-Locker برای پرداخت باج به Bitcoins (BTC) نیاز دارد (“Bitcoin” در Curve-Tor-Bitcoin-Locker). مقدار دقیق BTC توسط شرکتی که CTB-Locker را خریداری کرده است تعیین میشود، اگرچه نویسندگان راهنمایی میکنند تا مبلغ باج را در سطحی تنظیم کنند که حداکثر درآمد را داشته باشند. شکل بالا مثالی را نشان میدهد که ۳ بیتکوین را میطلبد. مبلغ تقریبی معادل ارز محلی نیز نمایش داده میشود، بهعنوانمثال ۶۹۰ دلار یا ۶۶۰ یورو.

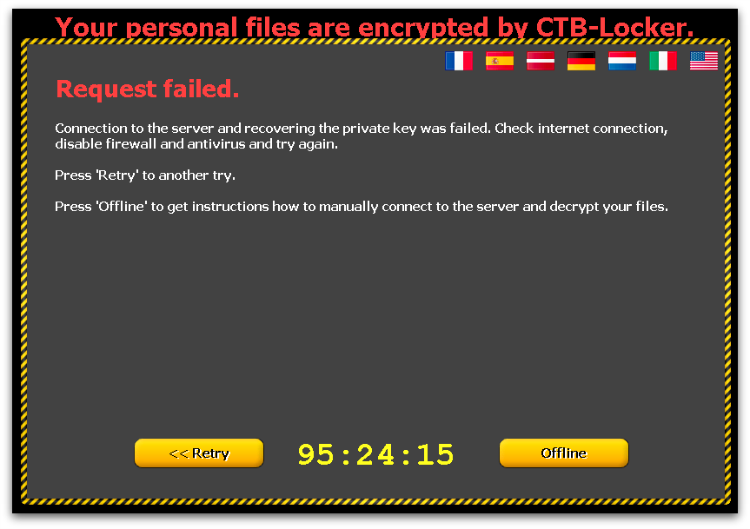

یک نکتهی منفی در استفاده از سرویسهای مخفی Tor این است که قابلیت اطمینان به آنها میتواند یک مسئله باشد، به این معنی که حتی وقتی قربانی قصد پرداخت باج را دارد، نمیتواند به سرور فرمان و کنترل دسترسی پیدا کرد.

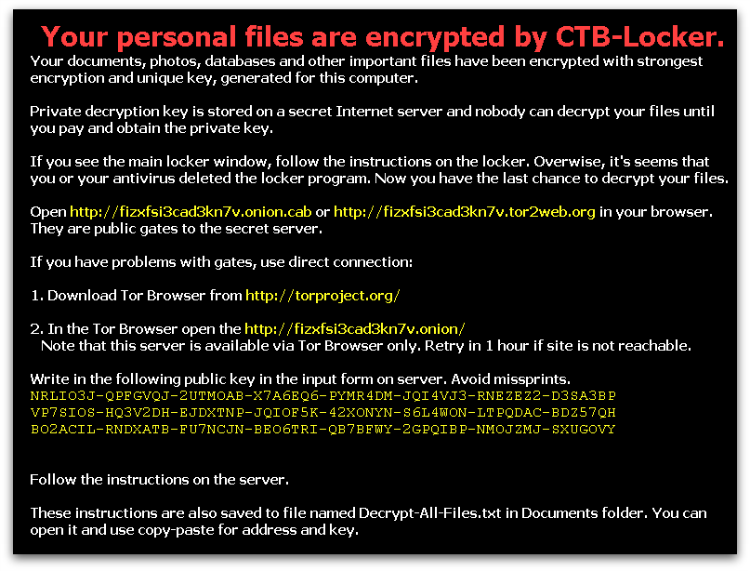

در تلاش برای مقابله با این، CTB-Locker تلاش میکند تا از چندین سرور مختلف پروکسی Tor برای دستیابی به سرویس پنهان استفاده کند و همچنین در صورت حذف نمونهی دژافزار از روی دستگاه آلوده، دستورالعملهای دستی را ارائه میدهد. این موارد شامل بازدید از سرویس مخفی Tor از طریق یک مرورگر وب و جایگذاری در یک فرم کلید عمومی است که به قربانی داده میشود.

قابلیت اطمینان این باجافزار در بازیابی فایلها پس از پرداخت باج

خواندن پستهای مختلف پشتیبانی عمومی نشان میدهد که در بسیاری از موارد، پرداخت باج منجر به رمزگشایی فایلهای قربانی توسط CTB-Locker میشود. ویژگی “آزمایش رمزگشایی” شاخص خوبی برای امکان رمزگشایی است.

بااینحال، قربانی هنوز هم باید اعتماد داشته باشد که مجرمان اینترنتی پس از تحویل مبلغ باج به بیتکوین، وعدهی خود را عملی میکنند. البته این احتمال نیز وجود دارد که سرور میزبان که حاوی کلیدهای خصوصی موردنیاز برای انجام رمزگشایی است، بهطور موقت یا دائمی خاموش شده باشد، که میتواند رمزگشایی را غیرممکن کند. در این شرایط، بهاحتمالزیاد مجرمان اینترنتی به گرفتن مبالغ باج ادامه خواهند داد، علیرغم اینکه میدانند راهی برای رمزگشایی فایلهای قربانی وجود ندارد.

آمار باجافزار CTB-Locker

باجافزار CTB-Locker بیشتر در اروپای غربی، آمریکای شمالی و استرالیا دیده میشود. اینها بهطورکلی کشورهای ردیف ۱ هستند که در پست Reddit ذکرشده بودند. به نظر میرسد قربانیان این کشورها بر اساس تجربهی قبلی نویسندهی این باج افزار از پرداختهای موفق مورد هدف قرارگرفتهاند.

هنگام مشاهده تعداد نمونهها میتوان دریافت که تعداد نمونههای واقعی CTB-Locker بسیار کمتر از تعداد نمونههای Dalexis است که برای بارگیری CTB-Locker استفاده میشود. این منطقی است زیرا downloader در حجم بسیار زیادی از اسپم خارج میشود، که به محصولات امنیتی اجازه میدهد تا خیلی سریع آن را تشخیص دهند. منحصربهفرد ساختن هر نمونه با تغییر مقدار کمی در هر فایل، این احتمال را میدهد که برخی از راهحلهای محافظتی مبتنی بر checksum در تشخیص همهی نمونهها موفق نباشند.

حفاظت در برابر باجافزار CTB-Locker

Sophos هنگام اجرا با HPmal/Ransom-N و ازنظر آماری با آرایهای از اسامی شناسایی ازجمله: Troj/ Ransom-AKW ، Troj/Onion-D ، Troj/Filecode-B ، Troj/HkMain-CT سیستم را در برابر CTB-Locker محافظت میکند.

Sophos بارگیری کنندهی Dalexis/Elenoocka را با مجموعهای از نامهای شناسایی ازجمله: Troj/Agent-AMTG ، Troj/Agent-AMKP ، Troj/Cabby-H ، Troj/Agent-AIRO ، Troj/Agent-AMNK ، Troj/Agent-AMNP،Troj/Agent-AMOA ، Mal/Cabby-B شناسایی میکند.

این امضاهای HIPS اغلب به هیچ بهروزرسانی نیاز ندارند زیرا بدون در نظر گرفتن فایلهایی که روی دیسک بستهبندیشده، مبهم(۸) یا رمزگذاری شدهاند، کد حافظهی بستهبندی نشده را تشخیص میدهند.

فعال بودن فناوری Sophos HIPS قویاً برای مسدود کردن این باجافزار توصیه میشود.

اگر مشکوک هستید که با یک باجافزار در معرض خطر قرار گرفتهاید، میتوانید دژافزار را با استفاده از یک ابزار رایگان حذف ویروس[۹] حذف کنید. متأسفانه، برای بازگرداندن فایلهای خود بهجز پرداخت باج (که البته این روش بههیچعنوان توصیه نمیشود چون هیچ تضمینی برای بازگرداندن فایلهای شما توسط مجرمان اینترنتی وجود ندارد)، کار زیادی نمیتوانید انجام دهید، زیرا این نوع رمزگذاری بسیار قوی است و بهراحتی شکسته نمیشود.

علاوه بر بهروزرسانی آنتیویروس، تغییرات دیگری در سیستم برای جلوگیری یا خلع سلاح آلودگیهای باجافزاری وجود دارد که کاربر میتواند اعمال کند که در اینجا آورده شده است:

۱- از فایلهای خود پشتیبان تهیه کنید.

بهترین راه برای اطمینان نسبت به از دست ندادن فایلهای خود در برابر باجافزارها، پشتیبانگیری منظم از آنها است. ذخیرهی پشتیبان خود بهصورت جداگانه نیز یک نکتهی کلیدی است، همانطور که بحث شد، برخی از انواع باجافزارها نسخههای Shadow ویندوز را از فایلها بهعنوان یک روش دیگر برای جلوگیری از بازیابی شما پاک میکنند، بنابراین شما باید پشتیبان خود را بهصورت آفلاین ذخیره کنید.

۲- بهطور منظم ویندوز و سایر بهروزرسانیهای نرمافزارها را اعمال کنید.

سیستم و برنامههای خود را بهروز نگهدارید. این بهترین فرصت را به شما میدهد تا از بهرهبرداری از سیستم خود با استفاده از حملات بارگیری درایو و آسیبپذیریهای نرمافزاری (بهویژهAdobe Flash ، Microsoft Silverlight، مرورگر وب و غیره) که برای نصب باجافزارها معروف هستند، جلوگیری کنید.

۳- از کلیک کردن روی لینکهای ایمیل نامعتبر یا باز کردن پیوستهای ایمیل ناخواسته خودداری کنید.

بیشتر باجافزارها از طریق ایمیل هرزنامه با کلیک کردن روی فایلها یا بهصورت پیوست وارد میشوند. داشتن یک اسکنر ضدویروس ایمیل خوب همچنین میتواند پیوندهای وبسایت یا پیوستهای باینری که منجر به فعال شدن باجافزار میشوند را مسدود کند.

۴- محتوای ActiveX را در برنامههای Microsoft Office مانندWord ، Excel و غیره را غیرفعال کنید.

ما بسیاری از اسناد مخرب را مشاهده کردهایم که حاوی ماکرو هستند که میتوانند باج افزار را بیصدا در پسزمینه بارگیری کنند.

۵- فایروال نصب کنید، Tor و I2P را مسدود کنید و محدود به پورتهای خاص شوید.

جلوگیری از دسترسی دژافزار به سرور تماس خانگی خود از طریق شبکه میتواند بهنوعی یک باجافزار فعال را خلع سلاح کند. بهاینترتیب، مسدود کردن اتصالات به سرورهای I2P یا Tor از طریق فایروال یک اقدام مؤثر برای این کار است.

۶- غیرفعال کردن ارتباطات ریموت دسکتاپ

ارتباطات ریموت دسکتاپ را در صورت عدم نیاز در محیط خود غیرفعال کنید، بنابراین نویسندگان باجافزارها نمیتوانند از راه دور به دستگاه شما دسترسی پیدا کنند.

۷- باینریهای مسدود شده را از مسیرهای %APPDATA% و %TEMP% مسدود کنید.

بیشتر فایلهای باج افزار از این مکانها نصب و اجرا میشوند، بنابراین جلوگیری از اجراشدن آنها مانع راهاندازی باجافزار میشود.

منابع

[۱] https://www.sophos.com/en-us/why-sophos/our-people/technical-papers/partnerka.aspx

[۲] https://www.sophos.com/en-us/why-sophos/our-people/technical-papers/zeroaccess-botnet.aspx

[۳] http://malware.dontneedcoffee.com/2014/07/ctb-locker.html

[۴] https://www.reddit.com/r/Malware/comments/2uffwc/ctb_locker_ama

[۵] http://blogs.sophos.com/2015/07/21/a-closer-look-at-the-angler-exploit-kit/

[۶] https://www.sophos.com/en-us/medialibrary/PDFs/other/sophos-anatomy-crypto-ransomware-infographic.pdf?cmp=701j0000000LOhOAAW

[۷] http://en.wikipedia.org/wiki/Elliptic_curve_cryptography

[۸] https://zairon.wordpress.com/2015/02/17/ctb-locker-encryptiondecryption-scheme-in-details

[۹] http://www.sophos.com/en-us/products/free-tools/virus-removal-tool.aspx

[۱۰] https://news.sophos.com/en-us/2015/12/31/the-current-state-of-ransomware-ctb-locker

(۱) affiliate program

(۲) interface

(۳) Elliptic Curve Cryptography

(۴) discrete

(۵) factorization

(۶) command and control (C&C)

(۷) master key

(۸) obfuscated

ثبت ديدگاه