آژانسهای اطلاعاتی و محققان امنیت سایبری هشدار داده بودند که سرورهای Exchange وصله نشده میتوانند در پی تشدید سریع حملات از هفتهی گذشته، راه را برای آلودگی باج افزارها باز کنند.

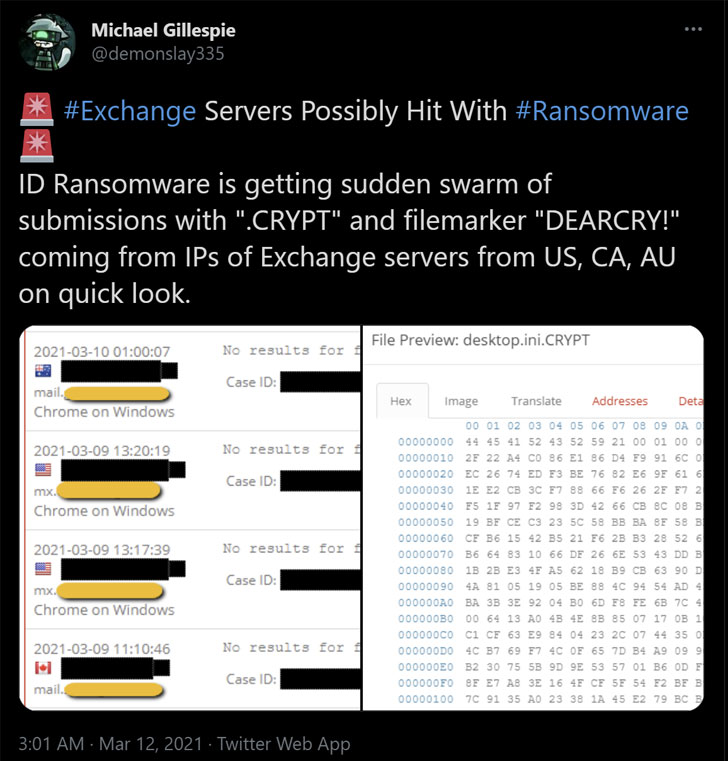

بر اساس آخرین گزارشها[۱]، مجرمان اینترنتی از نقصهای بهرهبرداری شدهی ProxyLogon Exchange Server برای نصب یک باجافزار جدید به نام “DearCry” استفاده میکنند.

فیلیپ میسنر، محقق مایکروسافت در توییتر خود نوشت[۲]: “مایکروسافت خانواده جدیدی از حملات باجافزاری را که توسط انسان کنترل میشود مشاهده کرد که بهعنوان Ransom: Win32/DoejoCrypt.A شناسایی شدند. این حملات باج افزاری توسط انسان از آسیبپذیریهای Microsoft Exchange برای بهرهبرداری از مشتریان استفاده میکند.”

تیم اطلاعات امنیتی مایکروسافت، در توییتی جداگانه تأیید کرد[۳] که “مسدود کردن خانواده جدیدی از باجافزارها را پس از به خطر افتادن اولیهی سرورهای Exchange وصله نشده در محل” آغاز کرده است.

شرکت امنیتی Kryptos Logic اعلام کرد[۴] که حدود ۶،۹۷۰ پوستهی تحت وب را شناسایی کرده است که برخی از آنها برای آلوده کردن سرورهای آسیبدیده با باجافزار DearCry مورداستفاده قرارگرفتهاند و این نشان میدهد که سایر گروههای مجرمان سایبری در اولین مرحلهی پوستهی وب که توسط Hafnium قرار داده شده است، بدافزار اضافی را به انتخاب خودشان نصب میکنند.

مارک لومان، مدیر Sophos که از DearCry بهعنوان باج افزار “copy” نام میبرد، گفت[۵] که این نوع با استفاده از یک کلید رمزگذاری که در باینری باج افزار تعبیه شده است، نسخههای رمزگذاری شدهای از پروندههای موردحمله ایجاد میکند و نسخههای اصلی را حذف میکند، این رفتار رمزگذاری درنتیجه به قربانیان اجازه میدهد “بهطور بالقوه برخی از دادهها را بازیابی کنند”.

Loman گفت: “مدافعان باید برای نصب وصلههای مایکروسافت اقدامات فوری انجام دهند تا از بهرهبرداری از وصلههای Microsoft Exchange خود جلوگیری کنند. اگر این امکان وجود ندارد، سرور آسیبدیده باید از اینترنت جدا شود یا توسط تیم امنیتی از نزدیک کنترل شود.”

در گزارش منتشرشده[۶] توسط آژانس امنیت سایبری و زیرساختهای ایالاتمتحده (CISA) و اداره تحقیقات فدرال (FBI)، این سازمانها هشدار دادند که “دشمنان میتوانند از این آسیبپذیریها برای به خطر انداختن شبکهها، سرقت اطلاعات، رمزگذاری دادهها برای باج یا حتی پیادهسازی یک حمله تخریبی استفاده کنند.”

استفادهی موفقیتآمیز از این نقصها به مهاجم اجازه میدهد تا به سرورهای Exchange قربانیان دسترسی پیدا کند و آنها را قادر میسازد تا به سیستم دسترسی مداوم داشته و کنترل یک شبکه سازمانی را به دست آورند. با این تهدید جدید باج افزار، سرورهای وصله نشده نهتنها در معرض خطر سرقت احتمالی دادهها هستند، بلکه بهطور بالقوه رمزگذاری میشوند و از دسترسی به صندوقهای پستی سازمان جلوگیری میکنند.

برداشته شدن PoC از GitHub باعث بحث میان محققان امنیتی شد.

در همین حال، درحالیکه هکرهای دولتهای ملی و مجرمان سایبری برای استفاده از نقایص ProxyLogon در تلاشاند، یک کد اثبات ادعا (PoC) که توسط یک محقق امنیتی در GitHub متعلق به مایکروسافت به اشتراک گذاشته بود، توسط این شرکت حذف شده است که نشان میدهد این بهرهبرداری تحت حملهی فعال است.

در بیانیهای به Vice، این شرکت دراینباره گفت[۷]: “طبق سیاستهای این شرکت[۸]، ما در زیر گزارشهایی که حاوی اثبات کد ادعا برای آسیبپذیری اخیراً فاش شده است و بهطور فعال مورد بهرهبرداری قرار میگیرد را غیرفعال کردیم.”

این اقدام همچنین موجب برانگیخته شدن بحثهایی شده است و به گفتهی محققان، مایکروسافت با حذف PoC های به اشتراک گذاشتهشده در GitHub محققان امنیتی را ساکت میکند.

دیو کندی از TrustedSec دراینباره گفت: “این موضوع بسیار عظیم است، حذف کد محققان امنیتی از GitHub برای محصول خودشان که در حال حاضر وصله شده است. این یک PoC بود، نه یک بهرهبرداری عملی و هیچیک از PoC ها RCE نداشتهاند. حتی اگر هم داشته باشد، این موضوع نباید با اجازهی آنها باشد که زمان مناسب برای انتشار آن فرا رسیده است یا نه. این مسئله در محصول خودشان است و آنها محققان امنیتی را در مورد آن ساکت کردند.”

این مورد را Tavis Normandy که محقق امنیتی Google Project Zero است، نیز تکرار کرد.

Normandy در توییتی گفت: “اگر سیاست از ابتدا PoC/metasploit/etc نبود، این موضوع اصلاً جالب نبود، اما این خدمات آنها است. در عوض آنها تأیید کردند و حالا که به استانداردی برای اشتراکگذاری کد برای طرفداران امنیت تبدیل شده است، آنها خود را بهعنوان داور آنچه “مسئول” است انتخاب کردهاند. چقدر راحت!”

اما مارکوس هاچینز، محقق امنیتی در پاسخ به کندی در توییتر گفت: “بیش از ۵۰،۰۰۰ سرور Exchange وصله نشده وجود دارد. آزاد کردن یک زنجیره کامل آماده RCE یک تحقیق امنیتی نیست، بلکه بیاحتیاطی و احمقانه است.”

درهرصورت، این حملات باید هشداری برای وصله هر چه سریعتر نسخههای Exchange Server باشد. درعینحال با توجه به اینکه مهاجمان از این آسیبپذیریهای روز صفر در سطح اینترنت حداقل دو ماه قبل از اینکه مایکروسافت وصلهها را در ۲ مارس منتشر کند؛ بهرهبرداری کردند، علائم مربوط به در معرض حمله قرار داشتن سرورهای خود را نیز بهطور دقیق بررسی کنید.

منابع

[۱] https://twitter.com/demonslay335/status/1370125343571509250

[۲] https://twitter.com/phillip_misner/status/1370197696280027136

[۳] https://twitter.com/MsftSecIntel/status/1370236539427459076

[۴] https://twitter.com/kryptoslogic/status/1370478455817637895

[۵] https://twitter.com/SophosLabs/status/1370477406696271875

[۶] https://thehackernews.com/2021/03/proxylogon-exchange-poc-exploit.html

[۷] https://www.vice.com/en/article/n7vpaz/researcher-publishes-code-to-exploit-microsoft-exchange-vulnerabilities-on-github

[۸] https://docs.github.com/en/github/site-policy/github-acceptable-use-policies#2-content-restrictions

[۹] https://thehackernews.com/2021/03/icrosoft-exchange-ransomware.html

ثبت ديدگاه