جزئیات بیشتری درباره آسیبپذیری دور زدن ویژگی امنیتی در Windows NT LAN Manager (NTLM) [1] که توسط مایکروسافت بهعنوان بخشی از بهروزرسانیهای ماهانه در اوایل ماه ژانویه ۲۰۲۰ برطرف شد، منتشر شده است[۲].

این نقص که به عنوان CVE-2021-1678 (نمره ۴٫۳ در مقیاس CVSS) شناسایی میشود[۳]، به عنوان یک نقص “قابل بهرهبرداری از راه دور” در یک جزء آسیبپذیر متصل به پشتهی شبکه توصیف میشود، اگرچه جزئیات دقیق این نقص هنوز ناشناخته مانده است.

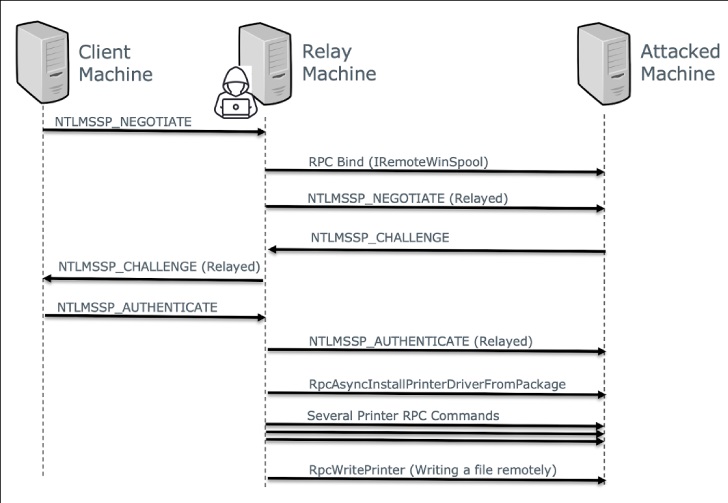

طبق گفته محققان Crowdstrike، اگر این نقص امنیتی برطرف نشود، به یک مهاجم امکان اجرای کد از راه دور از طریق یک بازپخش NTLM را میدهد.

محققان در گزارش خود دراینباره گفتند[۴]: “این آسیبپذیری به یک مهاجم اجازه میدهد جلسات احراز هویت NTLM را به دستگاه موردحمله بازپخش کند و از یک رابط [۵]MSRPC چاپگر برای اجرای کد از راه دور روی دستگاه موردحمله استفاده کند.”

حملات بازپخش NTLM نوعی حمله مردی در میان (MitM) هستند که بهطورمعمول به مهاجمان با دسترسی به شبکه اجازه میدهد تا ترافیک تصدیق هویت شدهی بین مشتری و سرور را رهگیری کرده و این درخواستهای تأیید تصدیق هویت شده را برای دسترسی به خدمات شبکه بازپخش کنند.

بهرهبرداری موفقیتآمیز همچنین میتواند به یک دشمن اجازه دهد تا از راه دور یک کد را روی دستگاه ویندوز اجرا کند یا به صورت جانبی در شبکه به سیستمهای مهمی مانند سرورهایی که میزبان کنترلکنندههای دامنه هستند، با استفاده مجدد از اعتبار NTLM که به سرور آسیبدیده هدایت میشود، حرکت کند.

درحالیکه با امضای SMB و LDAP و روشن کردن محافظت پیشرفته برای احراز هویت[۶] (EPA) میتوان چنین حملاتی را خنثی کرد[۷]، CVE-2021-1678 از ضعفی در MSRPC (Microsoft Remote Procedure Call) بهرهبرداری میکند که آن را در برابر حمله بازپخش آسیبپذیر میکند.

بهطور خاص، محققان دریافتند که IRemoteWinspool که یک رابط RPC برای مدیریت spooler چاپگر از راه دور است، میتواند برای اجرای یک سری عملیات RPC و نوشتن پروندههای دلخواه روی دستگاه موردنظر با استفاده از یک جلسه NTLM رهگیری، به عنوان اهرم فشار مورداستفاده واقع شود.

مایکروسافت، در یک سند پشتیبانی گفت[۸] که این آسیبپذیری را با “افزایش سطح احراز هویت RPC و معرفی سیاست جدید و کلید رجیستری به مشتریان اجازه میدهد حالت Enforcement را در سمت سرور غیرفعال یا فعال کنند تا سطح احراز هویت را افزایش دهند”.

علاوه بر نصب بهروزرسانی ویندوز در ۱۲ ژانویه ۲۰۲۱، این شرکت از سازمانها خواسته است تا حالت Enforcement را روی سرور چاپ روشن کنند، این تنظیمات بهطور پیشفرض از ۸ ژوئن ۲۰۲۱ در همه دستگاههای ویندوز فعال میشود.

منابع

[۱] https://en.wikipedia.org/wiki/NT_LAN_Manager

[۲] https://thehackernews.com/2021/01/microsoft-issues-patches-for-defender.html

[۳] https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-1678

[۴] https://www.crowdstrike.com/blog/cve-2021-1678-printer-spooler-relay-security-advisory

[۵] https://en.wikipedia.org/wiki/Microsoft_RPC

[۶] https://www.crowdstrike.com/blog/active-directory-ntlm-attack-security-advisory

[۷] https://msrc-blog.microsoft.com/2009/12/08/extended-protection-for-authentication

ثبت ديدگاه