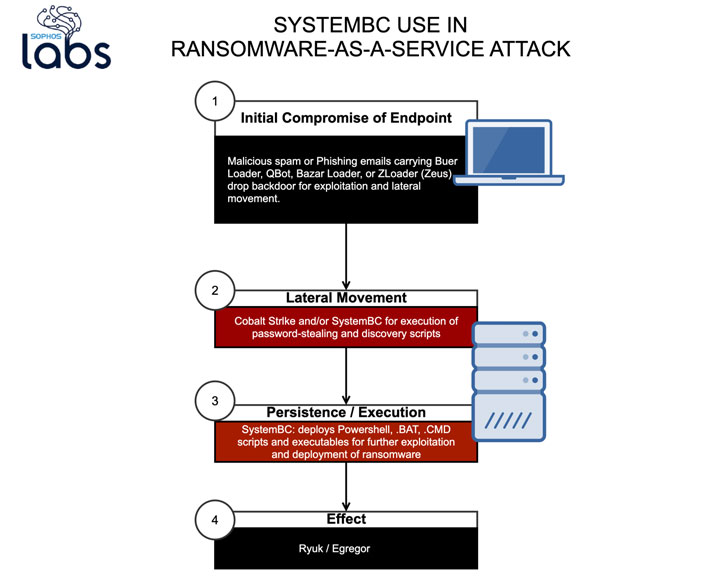

بر اساس تحقیقات جدید، مجرمان اینترنتی بهطور فزایندهای وظیفهی استقرار باج افزار در شرکتهای وابسته را با استفاده از بدافزارهای تجاری و ابزارهای حمله بر عهدهدارند.

در تجزیهوتحلیل جدید منتشرشده توسط Sophos در تاریخ ۱۶ دسامبر ۲۰۲۰ و به اشتراک گذاشتهشده با هکر نیوز، استقرار اخیر باج افزار Ryuk [1]و Egregor[2] شامل استفاده از در پشتی SystemBC [3] برای حرکت جانبی در شبکه و بارگیری payload های اضافی برای بهرهبرداری بیشتر است.

شرکتهای وابسته معمولاً مهاجمانی هستند که مسئول دستیابی به جایگاه اولیه در یک شبکه هدف هستند.

Sean Gallagher، محقق ارشد امنیت و سردبیر سابق امنیت ملی Ars Technica، دراینباره گفت: “SystemBC بخشی منظمی از جعبه ابزار اخیر مهاجمان باج افزاری است.”

“در پشتی میتواند در ترکیب با اسکریپتهای دیگر و دژافزارها برای کشف، exfiltration و حرکت جانبی به روشی خودکار در چندین هدف استفاده شود. این قابلیتهای SystemBC در ابتدا برای بهرهبرداری گسترده در نظر گرفته شده بود، اما اکنون در جعبهی ابزار به همراه باجگیر افزار برای حملات هدفمند قرار گرفته است.”

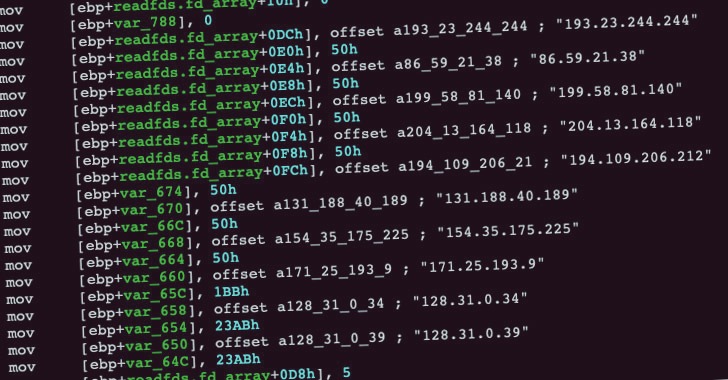

SystemBC یک بدافزار پراکسی است و برای اولین بار توسط Proofpoint در اوت ۲۰۱۹ مستند شد [۴]، که از پروتکل اینترنت SOCKS5 [5] برای پوشاندن ترافیک ارسالشده به سرورهای فرمان و کنترل (C2) و بارگیری تروجان بانکی DanaBot استفاده میکند [۶].

از آن زمان SystemBC RAT وسعت مجموعه ابزارهای خود را با ویژگیهای جدید گسترش داده است که به آن امکان میدهد از اتصال Tor برای رمزگذاری و پنهان کردن مقصد ارتباطات C2 استفاده کند، بنابراین درب پشتی مداوم برای حمله برای مهاجمان را فراهم میکند.

محققان خاطرنشان میکنند که SystemBC در تعدادی از حملات باج افزارها که غالباً در ارتباط با سایر ابزارهای پس از بهرهبرداری مانند CobaltStrike مورداستفاده قرار گرفته است تا از پروکسی Tor و ویژگیهای دسترسی از راه دور برای تجزیه و اجرای دستورات shell موذی، اسکریپتهای VBS و دیگر موارد DLL blob فرستادهشده توسط سرور از طریق ارتباط ناشناس بهرهمند شود.

همچنین به نظر میرسد که SystemBC تنها یکی از ابزارهای تجاری است که درنتیجه compromise اولیه ناشی از ایمیلهای فیشینگ که loaderهای بدافزاری[۷] مانند Buer Loader ، Zloader و Qbot را تحویل میدهند، به کار گرفته میشود و محققان را وادار میکند که شک کنند حملات توسط شرکتهای وابستهی اپراتورهای باج افزاری یا خود باندهای باج افزاری و از طریق چندین دژافزار بهعنوان ارائهدهنده خدمات راهاندازی شدهاند.

محققان دراینباره گفتند: “این ویژگیها به مهاجمان این قابلیت را میدهد تا بتوانند با اسکریپتهای بستهبندیشده و اجرایی و بدون نیاز به دسترسی مستقیم داشتن به کیبورد فعالیتهایی نظیر کشف، exfiltration و حرکت جانبی را انجام دهند.”

ظهور دژافزارهای تجاری همچنین به روند جدیدی اشاره دارد که در آن باجافزار بهعنوان خدماتی به شرکتهای وابسته ارائه میشود، مانند MountLocker [8]، جایی که اپراتورها قابلیتهای اخاذی مضاعف را به شرکتهای وابسته ارائه میدهند تا با کمترین تلاش باج افزارها را توزیع کنند.

Gallagher در این مورد گفت: “استفاده از چندین ابزار در حملات باج افزاری بهعنوان سرویس، پروفایل حمله متنوعتری ایجاد میکند که پیشبینی و برخورد با آنها توسط تیمهای امنیتی IT دشوار است. Defense-in-depth، آموزش کارمندان و شکار تهدیدهای انسانی برای شناسایی و جلوگیری از چنین حملاتی ضروری است.”

منابع

[۱] https://news.sophos.com/en-us/2020/10/14/inside-a-new-ryuk-ransomware-attack

[۲] https://news.sophos.com/en-us/2020/12/08/egregor-ransomware-mazes-heir-apparent

[۳] https://news.sophos.com/en-us/2020/12/16/systembc

[۴]https://www.proofpoint.com/us/threat-insight/post/systembc-christmas-july-socks5-malware-and-exploit-kits

[۵] https://en.wikipedia.org/wiki/SOCKS

[۶] https://malpedia.caad.fkie.fraunhofer.de/details/win.danabot

[۷]https://news.sophos.com/en-us/2020/10/28/hacks-for-sale-inside-the-buer-loader-malware-as-a-service

[۸] https://thehackernews.com/2020/12/mount-locker-ransomware-offering-double.html

ثبت ديدگاه