اگر اخیراً مرورگر وب کروم، اپرا یا Edge خود را به جدیدترین نسخه موجود بهروز نکردهاید، انجام این کار برای شما در اسرع وقت بسیار ایدهآل خواهد بود.

محققان امنیت سایبری در تاریخ ۱۰ اوت ۲۰۲۰ جزئیاتی درباره یک نقص روز صفر در مرورگرهای وب مبتنی بر Chromium برای ویندوز، مک و اندروید فاش کردند[۱] که میتواند به مهاجمان اجازه دهد بهطور کامل سیستم امنیتی محتوا (CSP) را از کروم نسخه ۷۳ به بعد دور بزنند.

این آسیبپذیری با عنوان CVE-2020-6519 (امتیاز ۶٫۵ در مقیاس CVSS)، ناشی از دور زدن CSP است[۲] که منجر به اجرای خودسرانهی یک کد موذی در وبسایتهای مورد هدف میشود.

طبق گفتهی PerimeterX، برخی از وبسایتهای مشهور ازجمله Facebook ، Wells Fargo ، Zoom ، Gmail، WhatsApp ،Investopedia ،ESPN ، Roblox ، Indeed، TikTok ، اینستاگرام، Blogger و Quora مستعد ابتلا به دور زدن CSP بودند.

جالب اینجاست که به نظر میرسد همین نقص بیش از یک سال پیش، فقط یک ماه از انتشار کروم ۷۳ در مارس ۲۰۱۹ توسط آزمایشگاه Tencent Security Xuanwu کشف شد[۳]، اما هرگز مورد رسیدگی قرار نگرفت تا اینکه PerimeterX این مسئله را در اوایل ماه مارس گزارش کرد[۴].

پس از افشای این یافتهها به گوگل، تیم کروم برای این آسیبپذیری در بهروزرسانی نسخه ۸۴ کروم (نسخه ۸۴٫۰٫۴۱۴۷٫۸۹) که از ۱۴ ژوئیه ماه گذشته شروع به کار کرد، اصلاحاتی را منتشر کرد[۵]. CSP یک لایه امنیتی اضافی است که به تشخیص و کاهش انواع خاصی از حملات ازجمله برنامهنویسی Cross-Site (XSS) و حملات تزریق داده کمک میکند. با رعایت قوانین CSP، یک وبسایت میتواند مرورگر قربانی را مجبور به انجام برخی از چکهای سمت مشتری با هدف مسدود کردن اسکریپتهای خاص که برای بهرهبرداری از اعتماد مرورگر به محتوای دریافت شده از سرور طراحیشدهاند، کند.

با توجه به اینکه CSP روشی اصلی است که توسط صاحبان وبسایت برای اجرای سیاستهای امنیتی داده و جلوگیری از اجرای اسکریپتهای موذی پیشگیری میشود، دور زدن CSP میتواند دادههای کاربران را بهطور مؤثری در معرض خطر قرار دهد.

این با مشخص کردن دامنههایی که مرورگر باید منابع معتبر اسکریپتهای اجرایی را به دست آورد، به دست میآید، بهگونهای که یک مرورگر سازگار با CSP فقط اسکریپتهای بارگذاری شده در پروندههای منبع دریافت شده از آن دامنههای مجاز را اجرا میکند و سایر موارد را نادیده میگیرد.

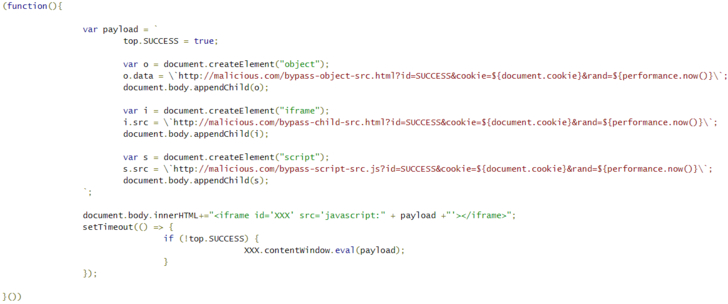

نقص کشفشده توسط Tencent و PerimeterX با صرفاً یک کد جاوا اسکریپت موذی در ویژگی “src” یک عنصر iframe HTML، پیکربندیشده CSP را برای یک وبسایت دور میزند[۶].

شایان ذکر است که وبسایتهایی مانند توییتر، Github ، LinkedIn ، Google Play Store، صفحه ورود یاهو، PayPal و Yandex آسیبپذیر نشدند زیرا سیاستهای CSP با استفاده از nonce یا hash برای اجرای اسکریپتهای درونخطی اجرا نشد[۷].

Gal Weizman خاطرنشان کرد: “داشتن یک آسیبپذیری در مکانیسم اجرای CSP Chrome به معنای مستقیم نفوذ به سایتها نیست، زیرا مهاجمان باید مدیریت کنند تا اسکریپت موذی فراخوانده شده از سایت را دریافت کنند (به همین دلیل این آسیبپذیری در دستهبندی آسیبپذیریهای با شدت متوسط طبقهبندی شده است).”

درحالیکه پیامدهای این آسیبپذیری ناشناخته مانده است، کاربران برای محافظت در برابر اجرای چنین کدی، باید مرورگرهای خود را به آخرین نسخه بهروزرسانی کنند. از طرفی به صاحبان وبسایت توصیه میشود تا از قابلیتهای nonce و hash CSP برای امنیت بیشتر استفاده کنند. علاوه بر این، آخرین بهروزرسانی کروم ۸۴٫۰٫۴۱۴۷٫۱۲۵ برای سیستمهای ویندوز، Mac و لینوکس همچنین ۱۵ آسیبپذیری امنیتی دیگر را برطرف کرده است[۸] که ۱۲ مورد در دستهبندی با شدت بالا و دو مورد در دستهبندی با شدت پایین قرار گرفتند.

منابع

[۱] https://www.perimeterx.com/tech-blog/2020/csp-bypass-vuln-disclosure

[۲] https://nvd.nist.gov/vuln/detail/CVE-2020-6519

[۳] https://bugs.chromium.org/p/chromium/issues/detail?id=1064676#c45

[۴] https://bugs.chromium.org/p/chromium/issues/detail?id=1064676

[۵] https://chromereleases.googleblog.com/2020/07/stable-channel-update-for-desktop.html

[۶] https://developer.mozilla.org/en-US/docs/Web/HTML/Element/iframe

[۷] https://content-security-policy.com/nonce

[۸] https://chromereleases.googleblog.com/2020/08/stable-channel-update-for-desktop.html

[۹] https://thehackernews.com/2020/08/chrome-csp-bypass.html

ثبت ديدگاه