محققان فضای مجازی در تاریخ ۲۸ جولای ۲۰۲۰ یک دژافزار کاملاً غیرقابلکشف لینوکس را کشف کردند[۱] که از تکنیکهای غیرمستقیم برای دور زدن رادار استفاده میکند و سرورهای Docker را در دسترس عموم قرار میدهد که از سیستمعاملهای ابری مشهور ازجمله AWS ، Azure و Alibaba Cloud استفاده میکنند.

Docker یک راهحل محبوب بهعنوان یک سرویس (PaaS) برای لینوکس و ویندوز است که بهمنظور ایجاد و آزمایش و اجرای برنامههای خود در یک محیط آزاد و جداشده به نام یک کانتینر برای برنامه نویسان آسانتر است.

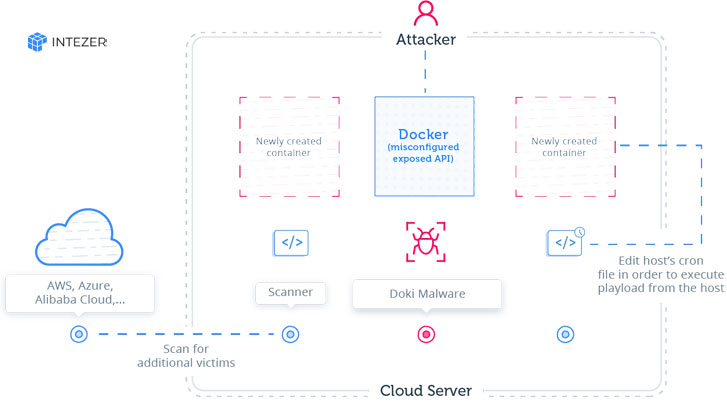

طبق جدیدترین تحقیق Intezer که با The Hacker News به اشتراک گذاشته شده است[۲]، یک کمپین باتنت mining در حال انجام کار به نام Ngrok اینترنت را برای endpoint API های Docker اسکن میکند و در حال حاضر بسیاری از سرورهای آسیبپذیر را با دژافزارهای جدید آلوده کرده است.

درحالیکه باتنت استخراج Ngrok برای دو سال گذشته فعال بوده است، کمپین جدید در درجه اول روی گرفتن کنترل سرورهای Docker ای که بهدرستی تنظیم نشدند و بهرهبرداری از آنها برای تنظیم کانتینر موذی با cryptominer ها که روی زیرساخت قربانیان اجرا میشوند، متمرکز شده است.

این دژافزار که “Doki” نامگذاری شده است، از نوع multi-threaded است و از یک روشundocumented برای تماس با اپراتور خود با سوءاستفاده از بلاکچین رمزنگاری Dogecoin به روشی منحصربهفرد بهمنظور تولید دینامیکی آدرس دامنه C2 خود با وجود نمونههایی که در دسترس عموم در VirusTotal است، استفاده میکند”.

طبق گفته محققان، این دژافزار:

- برای اجرای دستورات دریافت شده از اپراتورهای خود طراحی شده است.

- از یک اکسپلورر بلوک رمزنگاری Dogecoin برای تولید دامنه C2 خود در زمان واقعی بهصورت دینامیکی استفاده میکند.

- از کتابخانه embedTLS برای توابع رمزنگاری و ارتباطات شبکه استفاده میکند.

- URL های منحصربهفردی را با طول عمر کوتاه ایجاد کرده و از آنها برای دانلود payload ها در طول حمله استفاده میکند.

“این دژافزار از سرویس DynDNS و الگوریتم منحصربهفرد تولید دامنه (DGA) مبتنی بر بلاکچین رمزنگاری Dogecoin استفاده میکند تا بتواند دامنه C2 خود را در زمان واقعی پیدا کند.”

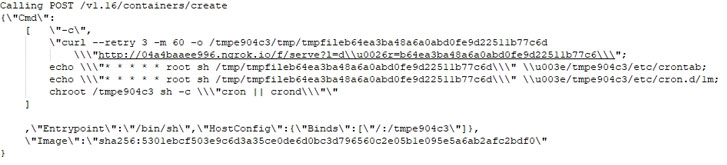

علاوه بر این، مهاجمان در پشت این کمپین جدید نیز با اتصال کانتینرهای تازه ایجادشده با دایرکتوری ریشه سرور، موفق به خطر انداختن ماشینهای میزبان شدهاند و به آنها امکان دسترسی یا اصلاح هر پرونده روی سیستم را میدهند.

“با استفاده از پیکربندی اتصال، حملهکننده میتواند ابزارهایcron میزبان را کنترل کند. مهاجم Cron میزبان را اصلاح میکند تا payload بارگیری شده را در هر دقیقه اجرا کند.”

“این حمله بسیار خطرناک است زیرا مهاجم از تکنیکهای فرار از کانتینر برای به دست آوردن کنترل کامل زیرساختهای قربانی استفاده میکند.”

پس از اتمام کار، این دژافزار همچنین از سیستمهای به خطر افتاده برای اسکن بیشتر شبکه برای درگاههای مرتبط با Redis ،Docker ، SSH و HTTP و از یک ابزار اسکن مانند zmap ، zgrap و jq استفاده میکند.

Docker باوجوداینکه در ۱۴ ژانویه سال ۲۰۲۰ در VirusTotal بارگذاری شد، توانست بیش از شش ماه در زیر رادار بماند و از آن زمان چندین بار اسکن شد. جای تعجب است که در زمان نوشتن این مقاله، هنوز هم توسط هر یک از ۶۱ موتور برتر شناسایی دژافزار قابلکشف نیست.

برجستهترین نرمافزار کانتینر برای بار دوم طی یک ماه مورد هدف قرار گرفته است. در اواخر ماه گذشته، مهاجمان موذی enpointهای Docker API در معرض قرارگرفته را مورد هدف قراردادند و تصاویر آلوده به دژافزارها را برای تسهیل حملات DDoS و mine کردن ارزهای دیجیتال تهیه کردند[۳].

به کاربران و سازمانهایی که نمونههای Docker را اجرا میکنند توصیه میشود که API های docker را در اینترنت قرار ندهند، اما اگر هنوز هم نیاز به این کار دارید، اطمینان حاصل کنید که فقط از یک شبکه قابلاعتماد یا VPN قابلدسترسی باشد و فقط به کاربران قابلاعتماد برای کنترل Docker daemon خود دسترسی دهید.

اگر Docker را از طریق یک وب سرور برای تهیه کانتینرها از طریق یک API مدیریت میکنید، باید با چک کردن پارامترها بیشتر مراقب باشید تا اطمینان حاصل شود که یک کاربر موذی نمیتواند پارامترهای دستکاریشده را ایجاد کند و باعث شود Docker کانتینر دلخواه ایجاد کند.

در اینجا[۴] از بهترین روشهای امنیتی Docker پیروی کنید.

منابع

[۱] https://www.virustotal.com/gui/file/4aadb47706f0fe1734ee514e79c93eed65e1a0a9f61b63f3e7b6367bd9a3e63b/detection

[۲] https://www.intezer.com/container-security/watch-your-containers-doki-infecting-docker-servers-in-the-cloud

[۳] https://thehackernews.com/2020/06/cryptocurrency-docker-image.html

[۴] https://docs.docker.com/engine/security/security

[۵] https://thehackernews.com/2020/07/docker-linux-malware.html

ثبت ديدگاه