محققان فضای مجازی در تاریخ ۱۶ جولای ۲۰۲۰ از نوع جدیدی از یک دژافزار بانکی (BlackRock) پرده برداشتند که نهتنها برنامههای بانکی را هدف قرار میدهد بلکه اطلاعات و گواهیهای مربوط به برنامههای شبکه اجتماعی، آشنایی و برنامههای رمزنگاری را نیز سرقت میکند. درمجموع ۳۳۷ برنامه اندرویدی غیرمالی تحت اندروید در لیست هدف این برنامه قرار دارند.

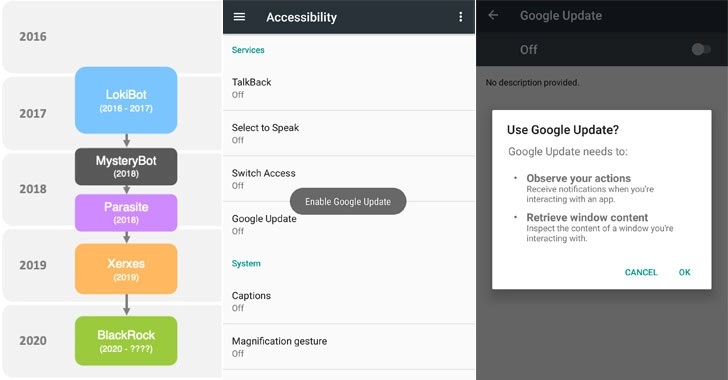

لقب “BlackRock” توسط محققان ThreatFabric به این دژافزار داده شده است[۱]. در ابتدا این تروجان را در ماه مه ۲۰۲۰ کشف کردند که کد منبع آن از نسخهی فاش شدهی دژافزار بانکی Xerxes گرفته شده بود که خود نوعی از تروجان بانکی اندرویدی LokiBot است[۲] که برای اولین بار در سالهای ۲۰۱۶-۲۰۱۷ مشاهده شد.

مهمترین ویژگی آن سرقت اعتبار اطلاعات کاربر، رهگیری پیامهای اساماس، ربودن اعلانها و حتی ضبط کلیدهای برنامههای مورد هدف علاوه بر اینکه قادر به مخفی کردن خود از نرمافزارهای ضدویروس نیز هست.

ThreatFabric دراینباره گفت: “نهتنها کد تروجان BlackRock تغییر کرد، بلکه با افزایش لیست مورد هدف همراه بود و برای یک دوره طولانیتر ادامه دارد.”

“این شامل تعداد مهمی از برنامههای اجتماعی، شبکهای، ارتباطی و آشنایی است که در لیستهای مورد هدف برای سایر تروجانهای بانکی موجود مشاهده نشده است.”

BlackRock جمعآوری دادهها را با سوءاستفاده از امتیازات سرویس دسترسی به اندروید انجام میدهد و برای آن به دنبال مجوز کاربران تحت پوششِ بهروزرسانیهای جعلی گوگل هنگام راهاندازی اولین بار در دستگاه است، همانطور که در تصاویر به اشتراک گذاشتهشده، نشان داده شده است.

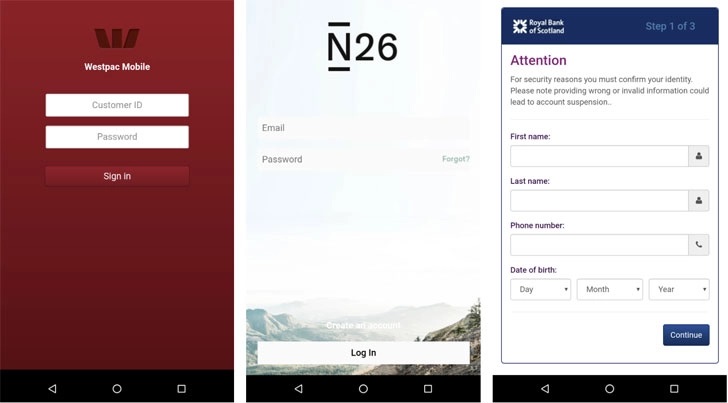

پسازآن، این مجوز به خود مجوزهای اضافی اعطا میکند و با یک سرور کنترل از راه دور (C2) ارتباط برقرار میکند تا فعالیتهای موذی خود را با تزریق پوششها به بالای صفحات ورود و پرداخت برنامههای مورد هدف انجام دهد.

این پوششهای سرقت اطلاعات در برنامههای بانکی که در اروپا، استرالیا، ایالاتمتحده و کانادا کار میکنند و همچنین در برنامههای خرید، ارتباطی و برنامههای تجاری پیداشدهاند.

محققان دراینباره به هکر نیوز گفتند.: “لیست هدف برنامههای غیرمالی شامل برنامههای معروف اما محدود به Tinder ، TikTok ، پلیاستیشن ، فیسبوک ، اینستاگرام ، اسکایپ ، اسنپ چت، توییتر، گریندر،VK ، Netflix،Uber ، eBay ، Amazon ، Reddit و Tumblr میشود.”

این اولین باری نیست که دژ افزارهای موبایل از ویژگیهای دسترسی اندروید سوءاستفاده میکنند.

در اوایل سال جاری، محققان IBM X-Force جزئیات جدیدی از کمپین TrickBot با نام TrickMo را کشف کردند[۳] که بهطور انحصاری کاربران آلمانی را با یک دژافزار هدف قرار داده بود که از قابلیتهای دسترسی برای رهگیری کلمات عبور یکبارمصرف (OTP) ، موبایل (mTAN) و کدهای تصدیق هویت pushTAN سوءاستفاده کرده بود.

سپس در ماه آوریل، Cybereason از نوع دیگری از دژافزارهای بانکی موسوم به EventBot پرده برداشت[۴] که از همان ویژگی برای استخراج دادههای حساس از برنامههای مالی، خواندن پیامهای اساماس کاربر و ربودن کدهای تأیید اعتبار دوعاملی مبتنی بر پیام کوتاه استفاده کرد.

چیزی که باعث میشود کمپین BlackRock متفاوت باشد، وسعت برنامههای مورد هدف است که فراتر از برنامههای بانکی تلفن همراه است که بهطورمعمول مشخص میشوند.

محققان ThreatFabric نتیجه گرفتند: “پس ازAlien ، Eventbot و BlackRock میتوان انتظار داشت که مهاجمان باانگیزه مالی، تروجانهای جدید بانکی بسازند و به بهبود موارد موجود ادامه دهند.”

“با تغییراتی که ما انتظار داریم در تروجانهای بانکی انجام شود، خط بین دژافزارهای بانکی و نرمافزارهای جاسوسی نازکتر میشود و دژافزارهای بانکی تهدیدی برای سازمانهای بیشتری ایجاد میکنند.”

منابع

[۱] https://www.threatfabric.com/blogs/blackrock_the_trojan_that_wanted_to_get_them_all.html

[۲] https://apa.aut.ac.ir/?p=2345

[۳] https://thehackernews.com/2020/03/trickbot-two-factor-mobile-malware.html

[۴] https://thehackernews.com/2020/04/android-banking-keylogger.html

[۵] https://thehackernews.com/2020/07/android-password-hacker.html

ثبت ديدگاه