محققان فضای مجازی، نمونهی دیگری از دژافزارهای اندرویدی (جوکر) را کشف کردند که تحت پوشش برنامههای قانونی پنهانشده بودند تا بهطور مخفی کاربران از همهجا بیخبر را برای خدمات پریمیوم و بدون اطلاع آنها subscribe کنند.

در گزارشی که توسط Check Point در تاریخ ۹ جولای ۲۰۲۰ منتشر شده است، این دژافزار، به نام جوکر (یا Bread)، ترفند دیگری برای دور زدن سیستم حفاظتی فروشگاه گوگل را پیدا کرده است: DEX موذی را که در داخل بهعنوان رشتههای رمزگذاری شده Base64 برنامه قابلاجراست obfuscate میکند و روی دستگاه در معرض خطر بارگیری میکند.

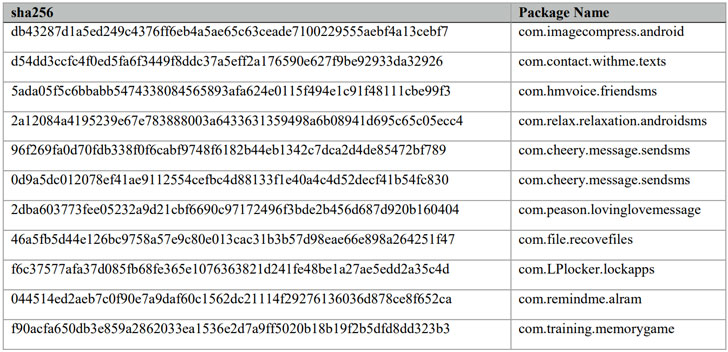

پس از افشای مسئولانهی این دژافزار توسط محققانCheck Point ، یازده برنامهی (لیست شده در اینجا[۱]) موردنظر توسط گوگل از فروشگاه رسمی این شرکت در ۳۰ آوریل ۲۰۲۰ حذف شدند.

Aviran Hazum از Check Point که دژافزار Joker را کشف کرده است دراینباره گفت[۲]: “دژافزار جوکر برای کشف نشدن بهصورت زیرکانهای عمل میکند و باوجود سرمایهگذاری گوگل در افزودن سیستم حفاظتی به فروشگاه خود، نتوانسته این دژافزار را تشخیص دهد. اگرچه گوگل برنامههای مخرب را از فروشگاه گوگل حذف کرده است، اما ما کاملاً میتوانیم انتظار داشته باشیم که جوکر دوباره با سیستم جدید سازگار شود.”

جوکر: یک خانوادهی کلاهبرداری در مقیاس بزرگ

جوکر که اولین بار در سال ۲۰۱۷ کشف شد، یکی از رایجترین انواع دژافزارهای اندرویدی است که به دلیل ارتکاب کلاهبرداری در صورتحساب و قابلیتهای جاسوسی آن بدنام شده است، ازجمله سرقت پیامهای SMS، لیستهای تماس و اطلاعات دستگاه.

کمپینهای مربوط به جوکر سال گذشته جایگاه بیشتری پیدا کردند که تعدادی از برنامههای اندرویدی آلوده به این دژافزار توسط گروهCSIS Security ،Trend Micro ، Dr.Web و کاسپرسکی کشف شدند[۳-۶] که بارها و بارها روشهای منحصربهفردی برای بهرهبرداری از شکاف در سیستمهای امنیتی فروشگاه گوگل پیدا کردند[۷].

برای پوشاندن ماهیت واقعی خود، نویسندگان این دژافزار در پشت این عملیات در مقیاس بزرگ به روشهای مختلفی متوسل شدهاند، رمزگذاری برای پنهان کردن رشتهها از موتورهای آنالیز، بررسیهای جعلی برای فریب کاربران برای بارگیری برنامهها و روشی به نام نسخه سازی که یک نسخهی پاک برنامه در فروشگاه گوگل برای ایجاد اعتماد در بین کاربران توزیع میشود و سپس کدهای موذی در مراحل بعدی از طریق بهروزرسانیهای برنامه به آن اضافه میشود.

تیم امنیتی و حفظ حریم خصوصی اندروید در اوایل سال جاری اعلام کرد[۸]: “ازآنجاکه فروشگاه رسمی گوگل خطمشیهای جدیدی را ارائه کرده است و Google Play Protect دارای مقیاسهای دفاعی است، برنامههای Bread مجبور شدند برای جستجوی شکافها، مرتباً به جستجو ادامه دهند. آنها بهنوعی از هر تکنیک مخفیکاری و obfuscation استفاده کردند و تلاش کردند تا شناسایی نشوند.”

از ژانویهی سال ۲۰۲۰، گوگل بیش از ۱۷۰۰ برنامه ارسالشده به فروشگاه رسمی خود را طی سه سال گذشته که به این دژافزار آلوده شده بودند، حذف کرده است.

استفاده از مانیفست اندروید برای مخفی کردن پرونده DEX موذی

نوع جدیدی که توسط Check Point مشاهده شده است، همان هدف را دارد اما با استفاده از فایل مانیفست[۹] برنامه که از آن برای بارگیری یک فایل DEX رمزگذاری شده Base64 استفاده میکند، مورداستفاده قرار میگیرد.

نسخه دوم in-between که توسط Check Point شناسایی شده است، از تکنیکی مشابه برای مخفی کردن پرونده .dex بهعنوان رشتههای Base64 استفاده میکند، اما آنها را بهعنوان یک کلاس داخلی در برنامهی اصلی اضافه میکند و آن را از طریق API های reflection لود میکند[۱۰].

Hazum در آنالیز خود دراینباره میگوید: “برای دستیابی به قابلیت اشتراک کاربران به خدمات حق بیمه بدون اطلاع و رضایت آنها، جوکر از دو مؤلفه اصلی استفاده کرد، یک Notification Listener بهعنوان بخشی از برنامهی اصلی و یک پرونده dex پویا بارگذاری شده از سرور C&C برای انجام ثبتنام.”

علاوه بر این، این نوع مجهز به یک ویژگی جدید است که به مهاجم اجازه میدهد تا از راه دور یک کد وضعیت “کاذب” را از یک سرور C&C تحت کنترل خود صادر کند تا فعالیتهای موذی را به حالت تعلیق درآورد.

درهرصورت، جدیدترین طرح جوکر نشاندهنده تهدیدی مهم نسبت به یادآوری چگونگی دژافزارهای اندرویدی مبنی بر تکامل مداوم است و باید بهطور مستمر از خودمان محافظت کنیم.

برای کاربرانی که هر یک از برنامههای آلوده را نصبکردهاند، ارزش دارد که تاریخ و سابقهی پرداختهای مالی خود را بررسی کنند تا ببینید آیا پرداخت مشکوکی وجود دارد که شما نمیشناسید یا خیر. همچنین، اطمینان حاصل کنید که مجوزها را برای هر برنامه نصبشده در دستگاه اندروید خود با دقت بررسی کنید.

منابع

[۲] https://research.checkpoint.com/2020/new-joker-variant-hits-google-play-with-an-old-trick

[۳] https://medium.com/csis-techblog/analysis-of-joker-a-spy-premium-subscription-bot-on-googleplay-9ad24f044451

[۴] https://blog.trendmicro.com/trendlabs-security-intelligence/fake-photo-beautification-apps-on-google-play-can-read-sms-verification-code-to-trigger-wireless-application-protocol-wap-carrier-billing

[۵] https://twitter.com/m0br3v/status/1186277932529942528

[۶] https://twitter.com/sh1shk0va/status/1188754354779672576

[۷] https://thehackernews.com/2020/02/android-adware-apps-banned.html

[۸] https://security.googleblog.com/2020/01/pha-family-highlights-bread-and-friends.html

[۹] https://developer.android.com/guide/topics/manifest/manifest-intro

[۱۰] https://www.oracle.com/technical-resources/articles/java/javareflection.html

[۱۱] https://thehackernews.com/2020/07/joker-android-mobile-virus.html

ثبت ديدگاه