محققان فضای مجازی در تاریخ ۹ ژوئن ۲۰۲۰ یک آسیبپذیری مهم جدید با عنوان SMBleed را که روی Server Message Block یا SMB تأثیر میگذارد، کشف کردند که میتواند به مهاجمان اجازه دهد حافظه کرنل را از راه دور نشت دهند و در صورت ترکیب با یک اشکال wormable قبلی که فاش شده است، میتوانند از این نقص برای دستیابی به حملات اجرای کد از راه دور استفاده کنند.

این نقص که توسط شرکت ZecOps با عنوان SMBleed یا CVE-2020-1206 نامگذاری شده است[۱]، در تابع decompression در SMB قرار دارد که همان تابع مشترک در SMBGhost یا EternalDarkness با عنوان CVE-2020-0796 است[۲و۳] که از سه ماه پیش منتشر شد. این آسیبپذیریها بهطور بالقوه سیستمهای آسیبپذیر ویندوز را در برابر حملات دژافزاری قرار میدهند که میتوانند در شبکهها پخش شوند.

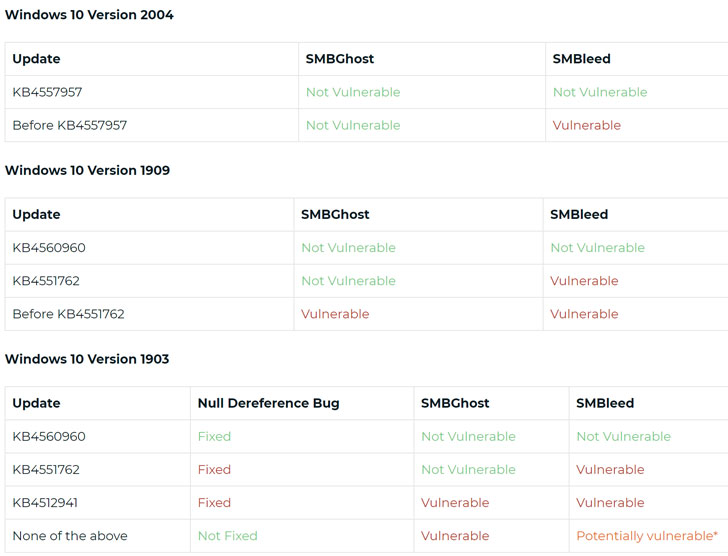

این آسیبپذیری که اخیراً کشف شده است، روی ویندوز ۱۰ نسخههای ۱۹۰۳ و ۱۹۰۹ تأثیر میگذارد، که مایکروسافت در تاریخ ۹ ژوئن ۲۰۲۰ وصلههای امنیتی را بهعنوان بخشی از بهروزرسانیهای ماهانه خود برای آنها منتشر کرد[۴].

این پیشرفت در حالی صورت میگیرد که آژانس امنیت سایبری و زیرساخت ایالاتمتحده (CISA) هفته گذشته گزارشی را صادر کرد که به کاربران ویندوز ۱۰ هشدار داد تا ماشینهای خود را پسازاینکه کد بهرهبردار برای اشکال SMBGhost در هفته گذشته منتشر شد، بهروزرسانی کنند.

SMBGhost آنقدر جدی تلقی شد که حداکثر نمره در شدت آسیبپذیریها یعنی ۱۰ را به دست آورد.

CISA دراینباره میگوید[۵]: “اگرچه مایکروسافت برای این آسیبپذیری در مارس ۲۰۲۰ وصلههای موردنظر را منتشر کرده است[۶] اما مطابق با گزارشهای اخیر منبع باز، مهاجمان سایبری سیستمهای وصله نشده را با PoC جدید[۷] هدف قرار میدهند.”

SMB، که از طریق پورت TCP 445 کار میکند، یک پروتکل شبکه است که زمینه را برای به اشتراکگذاری فایل، مرور شبکه، خدمات چاپ و ارتباط interprocess از طریق شبکه فراهم میکند.

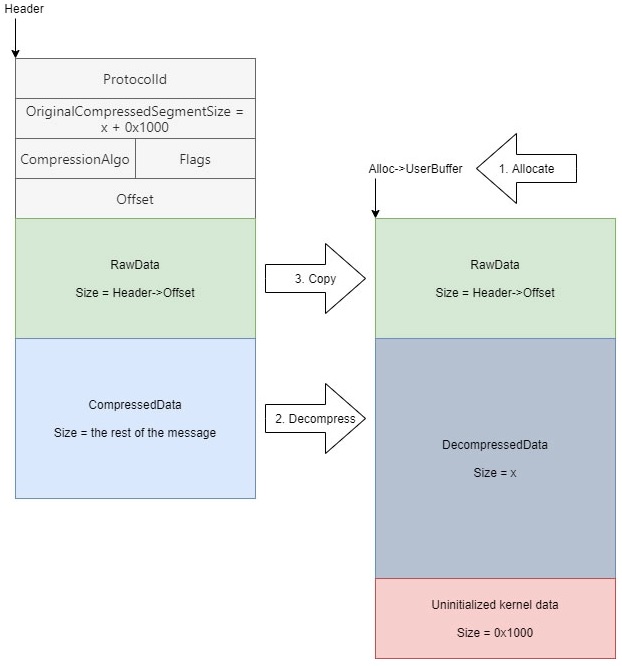

به گفته محققانZecOps ، این نقص ناشی از تابع decompression در سؤال (“Srv2DecompressData”) است که درخواستهای پیام دستکاریشده خاص مثلاً SMB2 WRITE که به یک سرور SMBv3 هدفمند ارسال میشود را مدیریت میکند[۸و۹]. این نقص به مهاجم اجازه میدهد حافظه کرنل غیرمجاز را بخواند و روی تابع compression اصلاحات انجام دهد.

محققان دراینباره گفتند: “ساختار پیام شامل فیلدهایی از قبیل میزان بایتها برای نوشتن و پرچمها، و پسازآن یک بافر با طول متغیر است. این موضوع برای بهرهبرداری از یک اشکال بسیار عالی است زیرا میتوانیم پیام را بهگونهای طراحی کنیم که header آن را تعیین کنیم، اما بافر با طول متغیر حاوی دادههای غیرمجاز است.”

مایکروسافت در گزارش خود دراینباره میگوید: “مهاجمی که با موفقیت از این آسیبپذیری بهرهبرداری کند میتواند اطلاعاتی را برای به خطر انداختن سیستم کاربر به دست آورد. برای بهرهبرداری از این آسیبپذیری در برابر سرور، یک مهاجم غیرمجاز میتواند یک بسته خاص دستکاریشده را به یک سرور SMBv3 هدفمند ارسال کند.”

مایکروسافت افزود: “برای بهرهبرداری از این آسیبپذیری در برابر مشتری، یک مهاجم غیرمجاز نیاز به پیکربندی یک سرور SMBv3 مخرب و متقاعد کردن کاربر برای اتصال به آن دارد.”

از همه بدتر، SMBleed را میتوان با SMBGhost در سیستمهای ویندوز ۱۰ وصله نشده ترکیب کرد تا به اجرای کد از راه دور رسید. این شرکت همچنین یک کد بهرهبردار اثبات ادعا را منتشر کرده است[۱۰] که نشاندهنده این نقصها[۱۱] است.

برای جلوگیری این آسیبپذیری، توصیه میشود کاربران خانگی و مشاغل، جدیدترین بهروزرسانیهای ویندوز را در اسرع وقت نصب کنند.

برای دستگاههایی که وصله قابلاستفاده نیست، توصیه میشود پورت ۴۴۵ را مسدود کنید تا از حرکت جانبی و بهرهبرداری از راه دور جلوگیری شود.

راهنمایی امنیتی مایکروسافت در مورد SMBleed و SMBGhost در ویندوز ۱۰ نسخه ۱۹۰۹ و ۱۹۰۳ و Server Core برای نسخههای مشابه نیز در اینجا[۱۲و۱۳] آورده شده است.

منابع

[۱] https://blog.zecops.com/vulnerabilities/smbleed-writeup-cve-2020-1206-chaining-smbleed-with-smbghost-for-a-rce

[۲] https://thehackernews.com/2020/03/smbv3-wormable-vulnerability.html

[۳] https://nvd.nist.gov/vuln/detail/CVE-2020-0796

[۴] https://apa.aut.ac.ir/?p=7222

[۵]https://www.us-cert.gov/ncas/current-activity/2020/06/05/unpatched-microsoft-systems-vulnerable-cve-2020-0796

[۶] https://thehackernews.com/2020/03/patch-wormable-smb-vulnerability.html

[۷] https://github.com/chompie1337/SMBGhost_RCE_PoC/blob/master/README.md

[۸]https://blog.zecops.com/vulnerabilities/exploiting-smbghost-cve-2020-0796-for-a-local-privilege-escalation-writeup-and-poc

[۹]https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-smb2/e7046961-3318-4350-be2a-a8d69bb59ce8

[۱۰] https://github.com/ZecOps/CVE-2020-1206-POC

[۱۱] https://github.com/ZecOps/CVE-2020-0796-RCE-POC

[۱۲] https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1206

[۱۳] https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

[۱۴] https://thehackernews.com/2020/06/SMBleed-smb-vulnerability.html

ثبت ديدگاه