محققان امنیت سایبری در تاریخ ۲۶ می ۲۰۲۰ نسخهی جدید و پیشرفتهای از در پشتی ComRAT را که یکی از اولین در پشتیهای شناختهشده مورداستفاده گروه Turla APT است، کشف کردند که از رابط وب جیمیل برای دریافت مخفیانهی دستورات و exfiltrate دادههای حساس استفاده میکند.

شرکت امنیت سایبری ESET در گزارشی که با The Hacker News به اشتراک گذاشت[۱]، گفته است: “ComRAT v4 اولین بار در سال ۲۰۱۷ مشاهده شد و از ژانویه ۲۰۲۰ تا به امروز نیز مورداستفاده قرار گرفته است.” ما حداقل سه هدف را شناسایی کردیم: دو وزارت امور خارجه در اروپای شرقی و یک پارلمان ملی در منطقهی قفقاز”

Turla که به Snake نیز معروف است[۲]، بیش از یک دهه با سابقهای طولانی در مورد watering hole و کمپینهای spear-phishing علیه سفارتخانهها و سازمانهای نظامی و دستکم از سال ۲۰۰۴ فعال بوده است.

سکوی جاسوسی این گروه بهعنوان [۳]Agent.BTZ و قبل از تکامل به [۴]ComRAT در سال ۲۰۰۷، علاوه بر به دست آوردن قابلیتهای اضافی برای دستیابی به پایداری و سرقت دادهها از یک شبکهی محلی، آغاز به کار کرد.

اکنون مشخص شده است که نسخههای اولیه Agent.BTZ مسئول آلوده شدن شبکههای نظامی آمریکا[۵] در خاورمیانه در سال ۲۰۰۸ بوده است. در سالهای اخیر گفته میشود که Turla پشت پردهی در معرض خطر قرار دادن نیروهای مسلح فرانسه[۶] در سال ۲۰۱۸ و وزارت امور خارجه اتریش[۷] در اوایل سال جاری بوده است.

نسخههای جدیدتر در پشتی ComRAT از آن موقع عامل خرابی بودند. مکانیزم آلوده کردن BTZ’s USB-stick در حقیقت تزریق خود به هر فرآیند دستگاه آلودهشده و اجرای payload اصلی آن در explorer.exe است[۸].

ComRAT v4 جدید چیست؟

به گزارشESET ، ComRAT v4 (یا Chinch توسط نویسندگان بدافزار) که با عنوان جانشین جدید شناخته میشود، از یک کد کاملاً جدید استفاده میکند و بهمراتب پیچیدهتر از انواع اولیه خود است. این شرکت اعلام کرده است که اولین نمونهی شناختهشده این بدافزار در آوریل ۲۰۱۷ کشف شد.

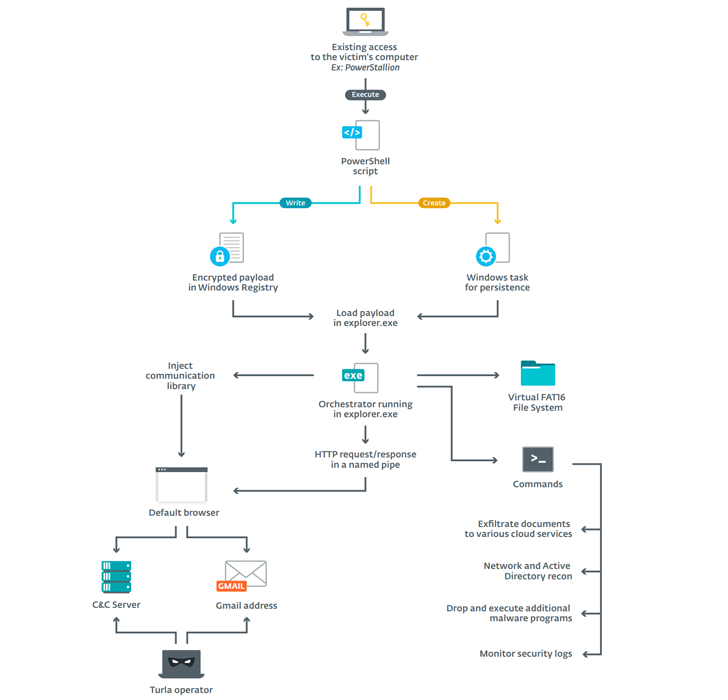

ComRAT بهطورمعمول از طریق PowerStallion، یک در پشتی lightweight PowerShell که توسط Turla برای نصب سایر درهای پشتی مورداستفاده قرار میگیرد، نصب میشود[۹]. علاوه بر این، لودر PowerShell ماژول موسوم به ارکستر ComRAT را به مرورگر وب تزریق میکند، که از دو کانال مختلف، یک legacy و یک حالت ایمیل، برای دریافت دستورات از یک سرور C2 و exfiltrte دادهها به اپراتورها استفاده میکند.

محققان دراینباره گفتند: “اصلیترین کاربرد ComRAT کشف، سرقت و به دست آوردن اسناد محرمانه است.” در یک مورد، اپراتورهای آن حتی یک NET اجرایی را برای برقراری تعامل با پایگاه داده مرکزی MS SQL Server قربانی که حاوی اسناد سازمان بوده است، پیادهسازی کردهاند.”

علاوه بر این، تمام پروندههای مربوط به ComRAT، بهاستثنای ارکستر DLL و task برنامهریزیشده برای ماندگاری، در یک سیستم فایل مجازی (VFS) ذخیره میشوند[۱۰].

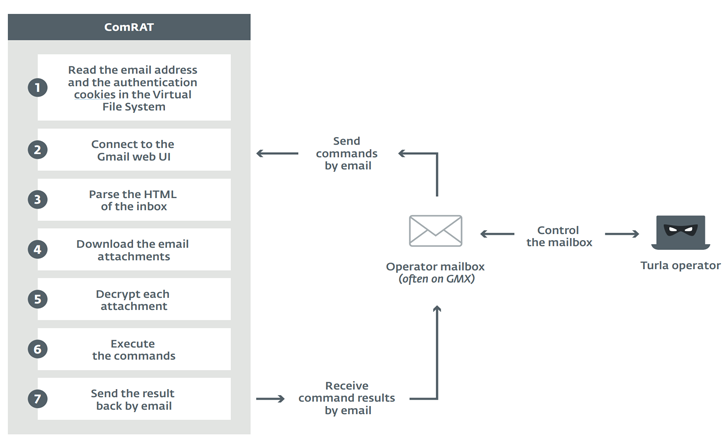

حالت mail با خواندن آدرس ایمیل و کوکیهای تأیید هویت واقع در VFS، متصل به نمای HTML پایهای جیمیل و تجزیه صفحه صندوق ورودی HTML (با استفاده از تجزیهکنندهی HTML Gumbo) کار میکند[۱۱] تا لیستی از پستهای الکترونیک دارای خطوط موضوع را به دست آورد که مطابق با فایل “subj.str” در VFS هستند.

برای هر پست الکترونیکی که معیارهای فوق را برآورده کند، comRAT با بارگیری پیوستها (بهعنوانمثال document.docx یا records.xlsx) و حذف پستهای الکترونیک برای جلوگیری از پردازش آنها بار دیگر پیش میرود.

باوجود فرمت .docx و .xlsx در نام فایلها، پیوستها بهخودیخود اسناد نیستند، بلکه حبابهای رمزگذاری شدهای از دادهها هستند که شامل یک دستور خاص برای اجرا هستند: خواندن/نوشتن پروندهها، اجرای فرایندهای اضافی و جمعآوری log ها

در مرحله آخر نتایج اجرای فرمان، رمزگذاری و در یک پیوست ذخیره میشوند (با یک پسوند دوگانهی “.jpg.bfe”)، که سپس بهعنوان پست الکترونیک به آدرس موردنظر مشخصشده در فایل VSF “answer_addr.str” ارسال میشود.

از طرف دیگر حالت legacy از زیرساختهای موجود C2 موجود (ComRAT v3.x) برای صدور دستورات از راه دور استفاده میکند، نتایج حاصل از آن، فشردهشده و به یک سرویس ابری مانندOneDrive Microsft یا ۴Shared منتقل میشود.

دادههای بهدستآمده شامل اطلاعات کاربر و فایلهای log امنیتی است. از این دادهها برای بررسی اینکه آیا نمونهی بدافزار آنها هنگام اسکن سیستمهای آلوده، کشف شده است یا خیر استفاده میشود.

بر اساس الگوهای توزیع پست الکترونیک جیمیل طی یک دوره یکماهه، ESET گفت اپراتورهای پشت پرده این کمپین در مناطق زمانی UTC+3 یا UTC+4 کار میکنند.

Matthieu Faou محقق ESET دراینباره گفت: “نسخه چهارم ComRAT یک خانواده از بدافزارهای کاملاً جدید است که در سال ۲۰۱۷ منتشر شد. جالبترین ویژگیهای آن سیستم مجازی فایل با فرمت FAT16 و امکان استفاده از Gmail web UI برای دریافت دستورات و exfiltrte دادهها است. بنابراین، میتواند برخی از کنترلهای امنیتی را دور بزند زیرابه هیچیک از دامنههای مخرب متکی نیست.”

منابع

[۱] https://www.welivesecurity.com/2020/05/26/agentbtz-comratv4-ten-year-journey

[۲] https://attack.mitre.org/groups/G0010

[۳] https://attack.mitre.org/software/S0092

[۴] https://attack.mitre.org/software/S0126

[۵] https://securelist.com/agent-btz-a-source-of-inspiration/58551

[۶] https://www.welivesecurity.com/2019/05/29/turla-powershell-usage

[۷] https://www.theregister.co.uk/2020/02/14/austria_foreign_ministry_hack_turla_group_allegs

[۸] https://www.gdatasoftware.com/blog/2015/01/23927-evolution-of-sophisticated-spyware-from-agent-btz-to-comrat

[۹] https://www.welivesecurity.com/2019/05/29/turla-powershell-usage

[۱۰] https://en.wikipedia.org/wiki/Virtual_file_system

[۱۱] https://github.com/google/gumbo-parser

ثبت ديدگاه