Emotet که یک تروجان بدنام در پشت تعدادی از کمپینهای هرزنامه ناخواسته botnet-driven و حملات باجگیر افزاری است؛ یک شاخص حمله جدید را پیدا کرده است که از دستگاههای آلوده برای شناسایی قربانیان جدید که به شبکههای Wi-Fi نزدیک وصل میشوند، استفاده میکند.

به گفته محققان Binary Defense، نمونه تازه کشفشده Emotet برای اسکن شبکههای Wi-Fi از ماژول Wi-Fi spreader استفاده میکند و سپس تلاش میکند تا دستگاههای متصل به آنها را آلوده کند[۱].

این سازمان سایبری اعلام کرده است که Wi-Fi spreader دارای یک نشانگر زمانی از ۱۶ آوریل ۲۰۱۸ است و نشان میدهد که این رفتار گسترش نزدیک به دو سال بدون توجه بوده است تا اینکه برای اولین بار در ماه گذشته کشف شد.

این پیشرفت باعث افزایش قابلیتهای Emotet میشود، زیرا شبکههایی که ازنظر فیزیکی نزدیک به قربانی اصلی هستند، اکنون مستعد به آلودن شدن هستند.

ماژول Spreader Wi-Fi Emotet چگونه کار میکند؟

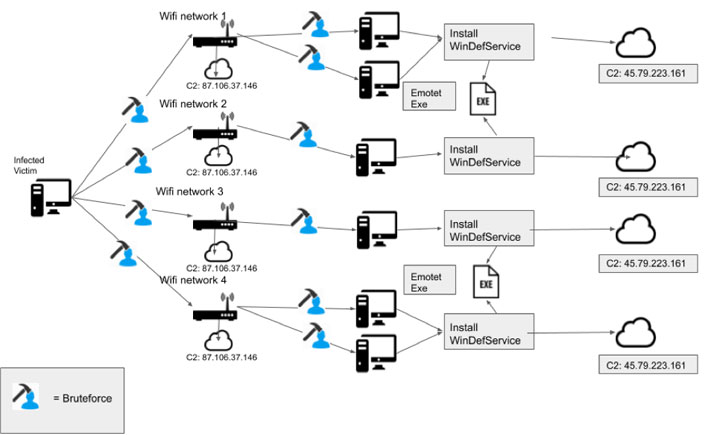

نسخهی بهروز شده این دژافزار، با استفاده از میزبان قبلاً به خطر افتاده کار میکند تا همه شبکههای Wi-Fi را در لیست قرار دهد. برای این کار، از رابط wlanAPI برای استخراج SSID، قدرت سیگنال، روش احراز هویت (WPA، WPA2 یا WEP) و حالت رمزگذاری استفادهشده برای ایمن کردن کلمه عبور استفاده میکند.

با به دست آوردن اطلاعات برای هر شبکه از این طریق، worm سعی میکند با انجام یک حمله brute-force و با استفاده از رمزهای عبور بهدستآمده از یکی از دو لیست رمز عبور داخلی، به شبکهها متصل شود. بهشرط عدم موفقیت در اتصال، به گذرواژه بعدی در لیست میرود. مستقیماً مشخص نیست که چگونه این لیست از رمزهای عبور کنار یکدیگر جمع شده است.

اما اگر این عمل موفقیتآمیز باشد، دژافزار به سیستم به خطر افتاده در شبکه تازه دسترسی یافته متصل میشود و شمارش تمام shareهای غیر مخفی را آغاز میکند. سپس اقدام به حدس زدن نامهای کاربری و کلمه عبور همه کاربران متصل به منبع شبکه میکند و دور دوم حمله brute-force را انجام میدهد.

این worm بعد از موفقیت در brute-force نام کاربری و کلمههای عبور آنها، با نصب payload های مخرب، موسوم به “service.exe” روی سیستم از راه دور تازه آلودهشده به مرحله بعدی منتقل میشود. برای پنهان کردن رفتار خود، این payload بهعنوان Windows Defender System Service یا WinDefService نصب میشد.

علاوه بر برقراری ارتباط با سرور فرمان و کنترل (C2)، این سرویس بهعنوان dropper عمل میکند وEmotet binary را روی میزبان آلوده اجرا میکند.

این واقعیت که Emotet میتواند از یک شبکه Wi-Fi به شبکه دیگر پرش کند، شرکتها را برای تأمین امنیت شبکههای خود با کلمات عبور قوی، ترغیب میکند تا از دسترسی غیرمجاز جلوگیری کنند. همچنین دژ افزارها را میتوان با نظارت فعال روی فرآیندهای فولدرهای موقت و فولدرهای برنامه کاربردی پروفایل کاربر، شناسایی کرد.

Emotet: از Trojan Banking گرفته تا Malware Loader

Emotet که برای اولین بار در سال ۲۰۱۴ شناسایی شد، از ریشه اصلی خود بهعنوان یک تروجان بانکی گرفته تا Swiss Army knife تغییر یافته است که بسته به نحوه استقرار آن میتواند بهعنوان بارگیری، سرقت اطلاعات و هرزنامه مورداستفاده قرار گیرد.

باگذشت مهرومومها، این یک مکانیزم تحویل مؤثر برای باجگیر افزارها نیز بوده است. شبکه IT فناوری اطلاعات Lake City پس از ژوئن گذشته و پسازآنکه یک کارمند سهواً یک پست الکترونیک مشکوک برای بارگیری Emotet Trojan را باز کرد، بهطور کامل فلج شد. این پست الکترونیک باعث دانلود TrojanBot trojan و ranomware Ryuk شد[۲].

اگرچه کمپینهای تحت هدایت Emotet بهطور عمده در کل تابستان سال ۲۰۱۹ ناپدید میشوند، اما در ماه سپتامبر[۳] از طریق “پستهای الکترونیک هدفمند جغرافیایی با فریب با زبان محلی، اغلب با موضوع اقتصادی و استفاده از پیوستهای اسناد مخرب یا پیوندهایی با اسناد مشابه، دوباره به میادین بازگشته است. در حقیقت هنگامیکه کاربران macros را فعال کردند، Emotet را نصب میکنند.”

محققان Binary Defense نتیجهگیری کردند: “با استفاده از این نوع loader تازه کشفشده توسط Emotet، یک بردار تهدید جدید به قابلیتهای Emotet اضافه میشود. اگر شبکهها از رمزهای ناایمن استفاده کنند، Emotet میتواند از این نوع لودر برای پخش از طریق شبکههای Wi-Fi نزدیک استفاده کند.”

منابع

[۱] https://www.binarydefense.com/emotet-evolves-with-new-wi-fi-spreader

[۲]https://www.wcjb.com/content/news/City-of-Lake-City-moves-Forward-after-Cyber-Attack-511802711.html

[۳]https://www.proofpoint.com/us/threat-insight/post/proofpoint-q3-2019-threat-report-emotets-return-rats-reign-supreme-and-more

[۴] https://thehackernews.com/2020/02/emotet-malware-wifi-hacking.html

ثبت ديدگاه