کتابخانهی glibc GNU حاوی یک آسیبپذیری سرریز بافر در Dns resolver است که میتواند به مهاجم اجازه دهد تا کد دلخواه خود را اجرا کند.

resolver مربوط به خدمت گیرنده DNS glibc در زمان استفاده از تابع کتابخانهیgetaddrinfo()A به یک سرریز بافر stack-based آسیبپذیر است. برنامههایی که از این کتابخانه استفاده میکنند ممکن است توسط نام دامنهی تحت کنترل مهاجمین، سرویسدهندهی DNS تحت کنترل مهاجمین و یا از طریق حملهی man-in-the-middle موردحمله قرار بگیرند.

طبق گفته سازندگان glibc کد آسیبپذیر ابتدا در می ۲۰۰۸ به عنوان بخشی از توسعهی glibc2.9 اضافهشده است و همه نسخهها از ۲.۹ تا نسخه ۲.۲۲ تحت تأثیر قرارگرفتهاند.

اطلاعات بیشتر و تحلیلها در معرفی وصله ارائهشده توسط گروه glibc موجود است.

اثرات

تابعgetaddrinfo()A به مهاجم اجازه وقوع سرریز بافر را میدهد که میتواند به اجرای هر کد دلخواهی بیانجامد. اثرات آن نیز مطابق نوع استفاده محلی یا از راه دور میتواند متفاوت باشد.

راهحل

بهروزرسانی

یک وصله برای glibc در دسترس میباشد. کاربران تحت تأثیر باید این وصله را در سریعترین زمان ممکن استفاده کنند. این وصله همچنین در نسخهی آیندهی glibc 2.23 خواهد آمد.

اطلاعات سازندهها

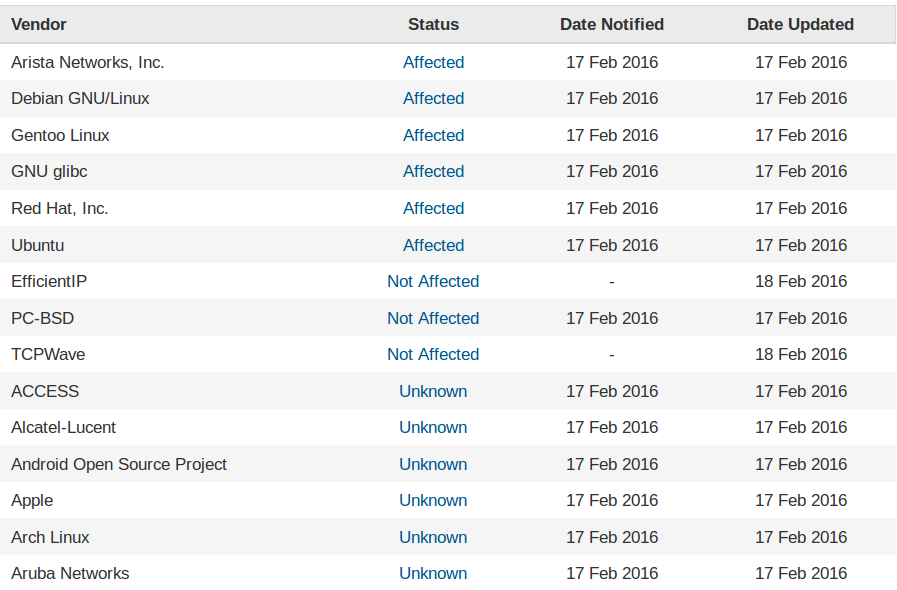

برخی سیستمعاملهای نهفته و یا توزیعهای قدیمی، خارج از پشتیبانی لینوکس ممکن است حاوی نسخههای قدیمی glibc باشند که آسیبپذیر است؛ که در لیست زیر آمدهاند:

ثبت ديدگاه