یک محقق امنیت سایبری در تاریخ ۴ فوریه ۲۰۲۰ جزئیات فنی از آسیبپذیریهای شدید زیادی را که در واتزاپ کشف کرده است را فاش کرد، که در صورت بهرهبرداری میتواند به مهاجمان از راه دور اجازه دهد امنیت میلیاردها کاربر را به روشهای مختلفی به خطر بی اندازند.

هنگامیکه این آسیبپذیریها در کنار هم قرار گرفتند، حتی میتوانند هکرها را قادر سازند که با استفاده از برنامه دسکتاپ واتزاپ با ارسال پیام خاص دستکاریشده، فایلها را از طریق ویندوز یا سیستمعامل Mac قربانی و از راه دور به سرقت برسانند.

این نقصها که توسط PerimeterX محقق PerimeterX کشفشده و بهعنوان CVE-2019-18426 نامگذاری شدهاند، بهطور خاص در واتزاپ تحت وب، که نسخه مرورگر محبوبترین برنامه پیامرسانی در جهان است، مستقر شدهاند که همچنین برنامههای Electron-based را برای سیستمعاملهای دسکتاپ نیز شامل میشوند.

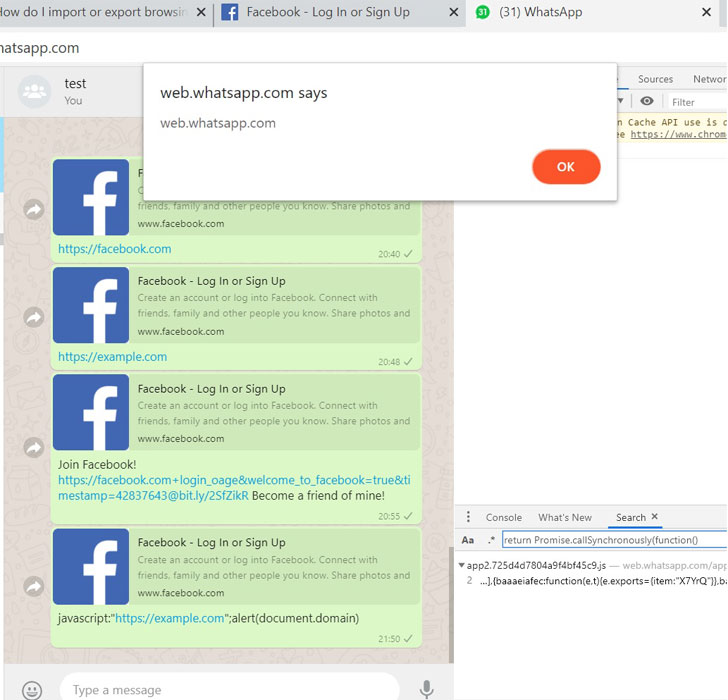

Weizman در مطلبی که در تاریخ ۴ فوریه ۲۰۲۰ منتشر شده است[۱]، فاش کرد که واتزاپ به یک نقص open-redirect خطرناک آسیبپذیر است که منجر به حملات مداوم(۱) cross-site scripting میشود، که میتواند با ارسال یک پیام خاص دستکاریشده به کاربران واتزاپ مورد هدف، بهرهبرداری شود.

درصورتیکه یک قربانی ناآگاه به مشاهده پیامهای مخرب روی مرورگر بپردازد، این نقص میتواند به مهاجمان اجازه دهد تا در زمینه دامنه وب(۲) واتزاپ، کد دلخواه خود را اجرا کنند.

درحالیکه، هنگامیکه از طریق برنامه دسکتاپ آسیبپذیر مشاهده میشود، کد مخرب روی سیستم گیرندگان در متن برنامه آسیبپذیر اجرا میشود.

علاوه بر این، خطمشی امنیتی محتوا که بهدرستی پیکربندی نشده در دامنه وب واتزاپ همچنین به این محقق این امکان را میدهد که payloadهای XSS با هر طولی را با استفاده از یک iframe از یک وبسایت کنترلشده توسط مهاجم جداگانه در اینترنت بارگیری کند.

این محقق دراینباره گفت: “اگر قوانین CSP بهخوبی پیکربندی شده بود، قدرت بهدستآمده توسط این XSS بسیار کوچکتر خواهد بود. دور زدن پیکربندی CSP به یک مهاجم اجازه میدهد تا اطلاعات ارزشمندی را از قربانی بدزدد، payloadهای خارجی را بهراحتی و به مقدار بیشتر بارگیری کند.”

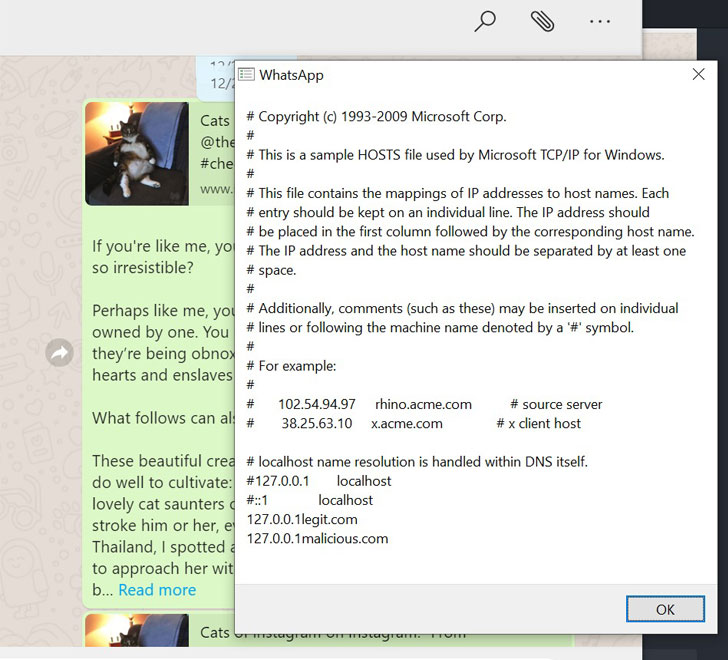

همانطور که در اسکرینشات بالا نشان داده شده است، Weizman با دسترسی به محتوای فایلهای میزبان از رایانه قربانی، حمله خواندن فایل از راه دور از طریق واتزاپ را اثبات میکند.

علاوه بر این، نقص open-redirect را نیز میتوان برای دستکاریشده در URL banner ها استفاده کرد بهطوریکه پیشنمایش دامنه واتزاپ هنگام دریافت پیام حاوی پیوندها، به گیرندگان نمایش داده میشود و کاربران را برای افتادن در حملات فیشینگ گول میزند.

Weizman سال گذشته مسئولانه این مسائل را به تیم امنیتی فیسبوک گزارش داد و سپس آنها این نواقص را برطرف کردند[۲] و نسخه بهروز شدهای از برنامه دسکتاپ خود را منتشر کرده و همچنین به Weizman مبلغ ۱۲٫۵۰۰ دلار تحت عنوان برنامه bug bounty این شرکت پاداش دادند.

منابع

[۱] https://www.perimeterx.com/tech-blog/2020/whatsapp-fs-read-vuln-disclosure

[۲] https://www.facebook.com/security/advisories/cve-2019-18426

[۳] https://thehackernews.com/2020/02/hack-whatsapp-web.html

(۱) persistent

(۲) web domain

ثبت ديدگاه