تجهیزات شبکه تولیدشده توسط سیسکو در برابر پنج آسیبپذیری امنیتی جدید آسیبپذیر هستند که میتواند به هکرها اجازه دهند کنترل کاملی روی آنها داشته باشند و متعاقباً روی شبکههای سازمانی که این تجهیزات در آنها قرار دارند.

چهار مورد از این پنج نقص با شدت زیاد موارد مربوط به اجرای کد از راه دور است که روی روترهای سیسکو، سوئیچها و دوربینهای IP دار تأثیر میگذارد، درحالیکه آسیبپذیری پنجم یک مسئله denial-of-service است که روی تلفنهای IP دار شرکت سیسکو تأثیرگذار است.

آسیبپذیریهای گزارششده در پیادهسازیهای مختلف Cisco Discovery Protocol یا CDP قرار دارد که بهصورت پیشفرض در تمام دستگاههای سیسکو فعال شده است و نمیتوان آن را غیرفعال کرد.

Cisco Discovery Protocol یک پروتکل اجرایی است که در لایه ۲ پروتکل اینترنت (IP) کار میکند. این پروتکل بهگونهای طراحی شده است که دستگاهها بتوانند اطلاعات مربوط به سایر تجهیزات محلی سیسکو را که در همان شبکه متصل هستند، کشف کنند.

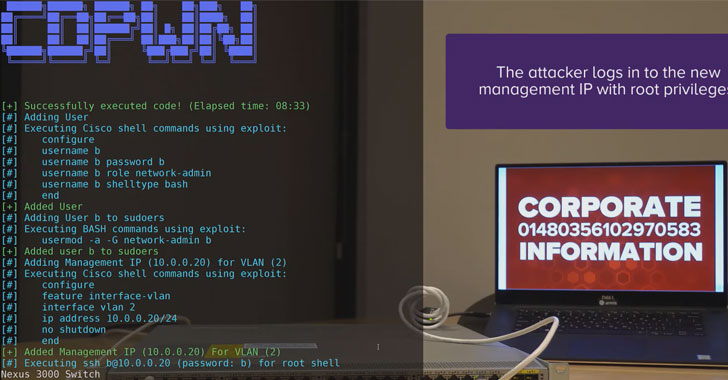

بر اساس گزارشی که تیم تحقیقاتی Armis با The Hacker News به اشتراک گذاشته است[۱]، پیادهسازیهای اساسی CDP حاوی آسیبپذیریهای سرریز بافر(۱) و فرمت رشته(۲) است که میتواند به مهاجمان از راه دور در همان شبکه اجازه دهد با ارسال بستههای غیرمجاز CDP غیرمجاز، کد دلخواه خود را اجرا کنند.

لیست آسیبپذیریهای CDPwn Cisco که روی دهها میلیون دستگاه از دستگاههای مستقر در شبکههای سازمانی تأثیر میگذارد به شرح زیر است[۲-۶]:

- Cisco NX-OS Stack Overflow in the Power Request TLV (CVE-2020-3119)

- Cisco IOS XR Format String vulnerability in multiple TLVs (CVE-2020-3118)

- Cisco IP Phones Stack Overflow in PortID TLV (CVE-2020-3111)

- Cisco IP Cameras Heap Overflow in DeviceID TLV (CVE-2020-3110)

- Cisco FXOS, IOS XR, and NX-OS Resource Exhaustion in the Addresses TLV (CVE-2020-3120)

لازم به ذکر است، ازآنجاکه CDP یک پروتکل Data Link layer 2 است که نمیتواند از مرزهای یک شبکه محلی عبور کند، یک مهاجم ابتدا برای اینکه از آسیبپذیریهای CDPwn استفاده کند، باید در همان شبکه باشد.

اما، پس از به دست آوردن جایگاه اولیه در یک شبکه مورد هدف با استفاده از آسیبپذیریهای جداگانه، مهاجمان میتوانند از CDPwn در برابر سوئیچهای شبکه بهرهبرداری کنند تا تقسیمبندی(۳) شبکه را شکسته و بعداً در شبکههای شرکت به سمت دیگر دستگاهها و دادههای حساس حرکت کنند.

محققان دراینباره میگویند: “به دست آوردن کنترل روی سوئیچ از راههای دیگر مفید است. بهعنوانمثال، سوئیچ در موقعیت اولیه برای استراق سمع ترافیک شبکهای که از طریق سوئیچ عبور میکند قرار دارد و حتی میتوان از آن برای اجرای حملات man-in-the-middle روی ترافیک دستگاههایی که از طریق سوئیچ عبور میکنند، استفاده کرد.”

“یک مهاجم میتواند به دنبال حرکت جانبی(۴) در قسمتهای مختلف باشد و به دستگاههای باارزشی مانند تلفنهای IP دار یا دوربین دسترسی پیدا کند. برخلاف سوئیچها، این دستگاهها دادههای حساس را مستقیماً در خود نگه میدارند و دلیل در اختیار گرفتن کنترل آنها میتواند هدف یک مهاجم باشد و نه صرفاً راهی برای جدا شدن از تقسیمبندی شبکه.”

علاوه بر این، نقص CDPwn همچنین به مهاجمان اجازه میدهد:

- اطلاعات را استراق سمع کنند و تماسهای صوتی و تصویری از طریق تلفنها و دوربینهای IP، مکالمات یا تصاویر حساس را ضبط کنند.

- دادههای حساس شرکتی را که از طریق سوئیچها و روترهای شبکه شرکتها جریان دارد، مجدداً جدا کنند.

- دستگاههای اضافی را با استفاده از حملات man-in-the-middle بهمنظور مداخله کردن(۵) و تغییر ترافیک روی سوئیچ شرکت، در معرض خطر قرار دهند.

تیم تحقیقاتی Armis علاوه بر انتشار گزارش فنی مفصلی در مورد این موضوعات[۷]، فیلمهای توضیحی و اثباتی را نیز برای این نقصها به اشتراک گذاشته است[۸و۹].

سیسکو پس از همکاری نزدیک با محققان Armis در طی چند ماه گذشته برای تهیه وصلههای امنیتی، در تاریخ ۵ فوریه ۲۰۲۰ بهروزرسانیهای نرمافزاری را برای همه محصولات تحت تأثیر خود منتشر کرد.

اگرچه سیسکو همچنین برخی از اطلاعات در مورد نحوه جلوگیری از این نقصها را ارائه کرده است، اما هنوز هم به مدیران آسیبدیده توصیه میشود آخرین نسخههای نرمافزاری را نصب کنند تا کاملاً از شبکههای خود در برابر دژافزارها و تهدیدات آنلاین محافظت کنند.

منابع

[۱] https://www.armis.com/about/iot-security-news/cdpwn

[۲] https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-nxos-cdp-rce

[۳] https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-iosxr-cdp-rce

[۴] https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-voip-phones-rce-dos

[۵] https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-ipcameras-rce-dos

[۶] https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-fxnxos-iosxr-cdp-dos

[۷] https://youtu.be/uIQJQ5equvU

[۸] https://youtu.be/dJpgoLilZQY

[۹] https://go.armis.com/hubfs/White-papers/Armis-CDPwn-WP.pdf

[۱۰] https://thehackernews.com/2020/02/cisco-cdp-vulnerabilities.html

(۱) buffer overflow

(۲) format string

(۳) segmentation

(۴) laterally

(۵) intercept

ثبت ديدگاه