محققان امنیت سایبری در Check Point در تاریخ ۳۰ ژانویه ۲۰۱۹ جزئیات دو آسیبپذیری بالقوه خطرناک اخیراً وصله شده[۱] را در سرویسهای Microsoft Azure فاش کردند که در صورت بهرهبرداری، میتواند به هکرها اجازه دهد تا چندین شغل را که برنامههای وب و موبایل خود را در Azure اجرا میکنند، هدف قرار دهند.

Azure App Service یک سرویس یکپارچه کاملاً مدیریت شده است که به کاربران این امکان را میدهد که برنامههای وب و موبایل را برای هر سیستمعامل یا دستگاهی ایجاد کنند و بهراحتی آنها را با راهحلهای SaaS و برنامههای on-premises ادغام کنند تا فرآیندهای تجاری را بهصورت خودکار انجام دهند.

بر اساس گزارشی که محققان با The Hacker News به اشتراک گذاشتند، اولین آسیبپذیری امنیتی (CVE-2019-1234) یک مسئلهی جعل درخواست است که Azure Stack را تحت تأثیر قرار داده است که یک راهحل نرمافزاری محاسبات hybrid cloud تولیدشده توسط مایکروسافت است[۲].

در صورت بهرهبرداری، این نقص به یک هکر از راه دور این امکان را میدهد که دسترسی غیرمجاز به تصاویر و اطلاعات حساس هر ماشین مجازی که در زیرساختهای Azure کار میکند، داشته باشد.

به گفته محققان[۳]، این نقص از طریق Microsoft Azure Stack Portal قابل بهرهبرداری است که یک رابط کاربری قابلاستفاده است که در آن کاربران میتوانند به cloudهایی که ایجاد کردهاند با استفاده از Azure Stack دسترسی پیدا کنند.

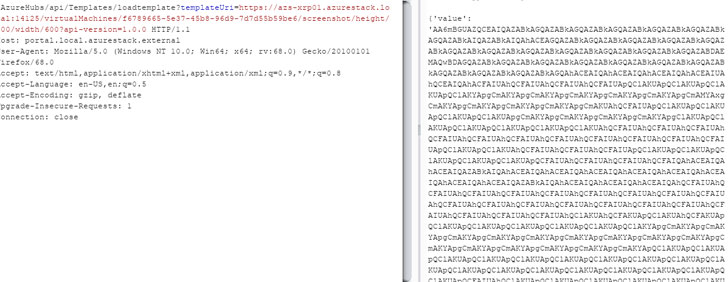

محققان با استفاده از API ایمن شده راهی برای به دست آوردن نام و شناسهی ماشین مجازی، اطلاعات سختافزاری مانند هستهها و حافظه کلی دستگاههای هدفمند پیدا کردند و سپس آن را با استفاده از یک درخواست غیرمجاز دیگر HTTP برای گرفتن اسکرینشات، همانطور که در زیر نشان داده شده است، به کار بردند.

درحالیکه مسئلهی دوم (CVE-2019-1372) یک نقص در اجرای کد از راه دور است که Azure App Service را در Azure Stack تحت تأثیر قرار داده است[۴]، این امر باعث میشود هکر بتواند کنترل کاملی روی کل سرورهایAzure داشته و درنتیجه کنترل کامل شرکتها را در اختیار گیرد.

نکته جالبتر این است که یک مهاجم میتواند با ایجاد یک حساب کاربری رایگان با Azure Cloud و اجرای توابع مخرب روی آن یا ارسال درخواستهای HTTP غیرمجاز به پورتال کاربر Azure Stack از هر دو مسئله بهرهبرداری کند.

Check Point یک پست فنی مفصل را در مورد نقص دوم منتشر کرد[۵]، اما بهطور خلاصه این نقص در روشی قرار دارد که DWASSVC که درواقع برنامه tenant را اجرا میکند، با یکدیگر برای کارهای تعریفشده ارتباط برقرار میکند. DWASSVC سرویسی است که مسئولیت مدیریت و اجرای برنامههای tenants و فرآیندهای IIS worker را بر عهده دارد.

ازآنجاییکه Azure Stack نتوانست طول بافر را قبل از کپی کردن حافظه روی آن بررسی کند، یک مهاجم میتواند با ارسال یک پیام ویژه دستکاریشده به سرویس DWASSVC از این مسئله بهرهبرداری کند و به آن اجازه میدهد تا کد مخرب را روی سرور بهعنوان بالاترین دسترسی NT AUTHORITY/SYSTEM اجرا کند.

محققان دراینباره گفتند: “بنابراین چگونه یک مهاجم میتواند پیامی را به DWASSVC (DWASInterop.dll) ارسال کند؟ با طراحی، هنگام اجرای عملکرد C#Azure، در زمینه worker یعنی w3wp.exe اجرا میشود.”

“این به یک مهاجم امکان میدهد که handle های بازشده در حال حاضر را بشمارد. از این طریق، وی میتواند pipe handle بازشدهای را که قبلاً بازشده بود را پیدا کند و یک پیام دستکاریشده خاص ارسال کند.”

محقق Check Point یعنی Ronen Shustin که هر دو آسیبپذیری را کشف کرد، سال گذشته و با مسئولیتپذیری این مسائل را به مایکروسافت گزارش داد و از ایجاد خسارت شدید و آشوب توسط هکرها جلوگیری کرد.

این شرکت پس از وصله کردن هر دو نقص در اواخر سال گذشته مبلغ ۴۰،۰۰۰ دلار را تحت برنامه Bounty bugy Azure به این محقق اعطا کرد.

منابع

[۱] https://apa.aut.ac.ir/?p=6777

[۲] https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1234

[۳] https://research.checkpoint.com/2020/remote-cloud-execution-critical-vulnerabilities-in-azure-cloud-infrastructure-part-i

[۴] https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1372

[۵] https://research.checkpoint.com/2020/remote-cloud-execution-critical-vulnerabilities-in-azure-cloud-infrastructure-part-ii

[۶] https://thehackernews.com/2020/01/new-cacheout-attack-leaks-data-from.html

ثبت ديدگاه