سرانجام Citrix شروع به انتشار وصله های امنیتی برای یک آسیب پذیری حیاتی در نرم افزارهای ADC و Gateway کرد که مهاجمان شروع به بهره برداری از آن در اوایل این ماه در سطح اینترنت کرده بودند[۱].

ای کاش می توانستیم بگوییم: “دیرتر بهتر از هرگز است.”، اما از آنجا که هکرها وقت خود را تلف نمی کنند و هیچ فرصتی را برای بهره برداری از سیستم های آسیب پذیر از دست نمی دهند، حتی یک بازه کوتاه زمانی نیز منجر به در خطر افتادن صدها سیستم Citric ADC و Gateway شد که در معرض اینترنت قرار داشتند.

همانطور که قبلا در این مورد در The Hacker News توضیح داده شد، این آسیب پذیری که با عنوان CVE-2019-19781 شناسایی می شود، یک مسئله path traversal است که می تواند به مهاجمان از راه دور غیرمجاز اجازه دهد تا کدهای دلخواه را روی چندین نسخه از محصولات Citrix ADC و Gateway و همچنین روی نسخه های قدیمی تر Citrix SD-WAN WANOP اجرا کنند.

با توجه به نمره پایه ۹٫۸ در CVSS نسخه ۱٫۳، این آسیب پذیری در دسته بندی آسیب پذیری های حیاتی قرار می گیرد. این مسئله توسط Mikhail Klyuchnikov، که یک محقق امنیتی در Positive Technologies است کشف شد که وی در اوایل ماه دسامبر ۲۰۱۹ با مسئولیت پذیری آن را به Citrix گزارش داد.

این آسیب پذیری از هفته گذشته توسط ده ها گروه هکری و مهاجمان شخصی به طور جدی در سطح اینترنت مورد بهره برداری قرار گرفته است چراکه کد بهره بردار اثبات ادعای این آسیب پذیری به صورت عمومی منتشر شده است.

به گفته کارشناسان امنیت سایبری[۲]، از امروز بیش از ۱۵،۰۰۰ سرور آسیب پذیر Citrix ADC و سرورهای Gateway آسیب پذیر در دسترس عموم وجود دارد که مهاجمان می توانند یک شبه از آنها برای هدف قرار دادن شبکه های بالقوه سازمانی بهره برداری کنند.

کارشناسان FireEye یک کمپین حمله را پیدا کردند که در آن یک نفر Citric ADC های آسیب پذیر را در معرض خطر قرار می دهد تا payload قبلی را که قبلاً دیده نشده بود را با نام “NotRobin” نصب کند[۳] که سیستم ها را برای پیدا کردن minerهای رمزنگاری و دژافزارهای مستقر شده توسط سایر مهاجمان بالقوه اسکن کند و با پاک کردن آنها یک در پشتی اختصاصی را برای خود فراهم می کند.

FireEye در این باره گفت: “این شخص از دستگاههای NetScaler با استفاده از CVE-2019-19781 برای اجرای دستورات shell روی دستگاه به خطر افتاده بهره برداری می کند.”

“FireEye معتقد است که فرد پشت NOTROBIN که به طور فرصت طلبانه دستگاه های NetScaler را به خطر انداخته است، احتمالاً برای یک کمپین در آینده آماده می شود. آنها سایر دژافزارهای شناخته شده را حذف می کنند، تا به طور بالقوه از شناسایی توسط مدیران سیستم ها جلوگیری کنند.”

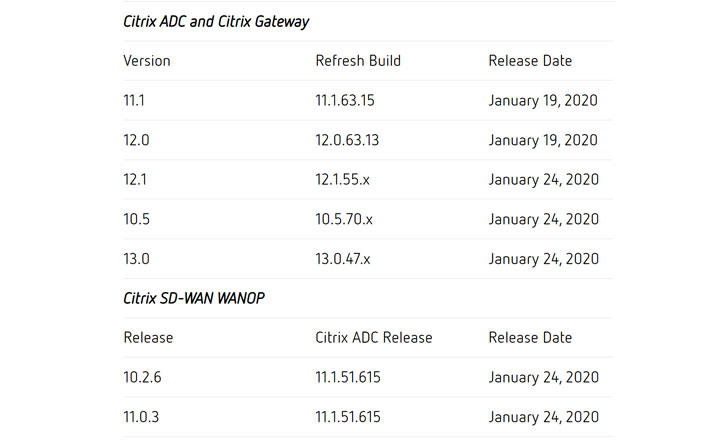

جدول زمانی وصله Citrix: برای بروزرسانی های بیشتر نرم افزار در ارتباط باشید!

هفته گذشته Citrix جدول زمانی را اعلام کرد[۴] و وعده داد که به روزرسانی های firmware را برای همه نسخه های پشتیبانی شده ADC و نرم افزار Gateway قبل از پایان ژانویه ۲۰۲۰ منتشر خواهد کرد، همانطور که در نمودار زیر نشان داده شده است.

به عنوان بخشی از اولین نسخه های جدید، Citrix امروز وصله های دائمی را برای نسخه های ۱۱٫۱ و ۱۲٫۰ از ADC را منتشر کرد[۵] که روی ADC و Gateway VPX میزبان شده در ESX ، Hyper-V ، KVM ، XenServer، Azure ، AWS ، GCP یا در یک Citrix ADC Service Delivery Appliance نیز اعمال می شود.”

Citrix در گزارش منتشر شده در این باره گفت: “لازم است برای نصب وصله های امنیتی برای این آسیب پذیری، کلیه نسخه های Citrix ADC و Citrix Gateway را به نسخه ۱۱٫۱ به روز کنید. همچنین لازم است تا کلیه نسخه های Citrix ADC وCitrix Gateway نسخه ۱۲ را به نسخه ۱۲٫۰٫۶۳ ارتقا دهید.

این شرکت در این باره گفت: “ما از مشتریان می خواهیم که این وصله را فوراً نصب کنند. اگر قبلاً این کار را نکرده اید، می بایست نسخه های قبلی را به نسخه های ۱۲٫۱، ۱۳، ۱۰٫۵ و SD-WAN WANOP را به نسخه های ۱۰٫۲٫۶ و ۱۱٫۰٫۳ ارتقا دهید تا وصله های مورد نیاز برای این نسخه ها موجود شود.”

این شرکت همچنین هشدار داد که مشتریان دارای چندین نسخه از ADC باید نسخه وصله شده را برای هر سیستم بطور جداگانه اعمال کنند.

علاوه بر نصب وصله های موجود برای نسخه های پشتیبانی شده و استفاده از روش های جلوگیری توصیه شده برای سیستم های وصله نشده، به مدیران Citrix ADC نیز توصیه می شود که Logهای سیستم خود را به منظور مونیتور کردم حملات بررسی کنند.

Citrix در تاریخ ۲۳ ژانویه ۲۰۲۰ بسته دوم از وصله های امنیتی دائمی را برای آسیب پذیری های RCE حیاتی منشتر کرد که روی نسخه های ۱۲٫۱ و ۱۳ از ADC و Gateway تأثیرگذار بود[۶].

منابع

[۱] https://thehackernews.com/2020/01/citrix-adc-gateway-exploit.html

[۲] https://twitter.com/0xDUDE/status/1218988914272362496?s=08

[۳] https://www.fireeye.com/blog/threat-research/2020/01/vigilante-deploying-mitigation-for-citrix-netscaler-vulnerability-while-maintaining-backdoor.html

[۴] https://twitter.com/TheHackersNews/status/1216239812249702401

[۵] https://www.citrix.com/blogs/2020/01/19/vulnerability-update-first-permanent-fixes-available-timeline-accelerated/

[۶] https://www.citrix.com/blogs/2020/01/23/fixes-now-available-for-citrix-adc-citrix-gateway-versions-12-1-and-13-0/

[۷] https://thehackernews.com/2020/01/citrix-adc-patch-update.html

ثبت ديدگاه