تهدیدهای پیشرفتهی مستمر(۱) یا APT به نظر میرسد جزو نگرانیهای منطقی همه سازمانها است. APT ها بازیگران تهدیدآمیزی(۲) هستند که به شبکهها و زیرساختها نفوذ میکنند و در مدتزمان طولانی به طرز مخفیانهای در درون آنها و بدون شناسایی شدن کمین میکنند.

آنها بهطورمعمول هکهای پیچیدهای را انجام میدهند که به آنها امکان سرقت یا از بین بردن دادهها و منابع را میدهد.

طبق گفتهAccenture در حقیقت APT ها خود را در گروههایی سازماندهی میکنند[۱] که به آنها این امکان را میدهد که تاکتیکها و ابزارهایی را برای انجام حملات در مقیاس(۳) با یکدیگر به اشتراک بگذارند[۲]. بهعنوانمثال، گروه روسی Silence APT، مؤسسات مالی را بهطورجدی هدف قرار داده و میلیونها دلار از بانکهای مختلف دنیا را با موفقیت سرقت کرده است[۳].

سازمانهای کوچکتر نیز باید نسبت به چنین تهدیدهایی مراقب باشند. گروههای APT همچنین برای دستیابی به شبکهها از ابزارهای خودکار و botnetها استفاده میکنند و این تاکتیکها بر اساس اندازه، صنعت یا ارزش هیچگونه تبعیضی قائل نمیشوند. هرگونه زیرساخت آسیبپذیر قابلنفوذ است. اکنون برای همه سازمانها حیاتی است که چگونگی عملکرد APT ها را یاد بگیرند و اقدامات امنیتی لازم را برای مقابله با آنها بهعنوان یک تهدید، عملی کنند.

نشانههایی که ممکن است یک APT کمین کرده باشد.

APT ها بهصورت پنهانی عمل میکنند، بنابراین سازمانها حتی نمیتوانند متوجه آن شوند تا زمانی که چیزی واقعاً خراب شده باشد. بهعنوانمثال، سیستمهای InfoTrax تنها پس از رسیدن به حداکثر ذخیرهسازی سرورهای خود[۴]، توانستند نفوذی که چند سال روی سیستمهای آنها بود را تشخیص دهند[۵]. تیمهای فناوری اطلاعات باید به دنبال نشانههایی مبنی بر کمین APT در شبکه باشند.

چند نشانه مشخص شامل موارد زیر است:

ورودهای بیشازحد – APT ها معمولاً برای دستیابی روتین به شبکهها، به اطلاعات دسترسی(۴) در معرض خطر قرارگرفته نیاز دارند. آنها میتوانند با استفاده از brute force نام کاربری و کلمه عبور یا اطلاعات دسترسی دزدیدهشده از طریق مهندسی اجتماعی و حملات فیشینگ، اقداماتی را در این زمینه انجام دهند. فعالیتهای ورود به سیستم بیشازحد یا مشکوک، بهویژه در ساعات غیرمتعارف، اغلب به APT ها نسبت داده میشود.

انفجار دژافزار – APT ها همچنین از دژافزارهای مختلفی برای انجام هکهای خود استفاده میکنند. بنابراین، اگر ابزارهای آنتیویروس غالباً دژافزارها را شناسایی و از بین ببرند، ممکن است که یک APT بهطور مداوم تروجان ها و ابزارهای دسترسی از راه دور را در شبکه پیادهسازی کند.

استفاده بیشازحد از منابع محاسباتی – این بازیگران تهدید نیز برای اجرای هکهای خود باید از منابع محاسباتی شبکه استفاده کنند. یک دژافزار فعال از توان محاسباتی و حافظه در endpoint ها استفاده میکند. هکرها همچنین ممکن است دادههای سرقت شدهی خود را در سرورها ذخیره کنند. exfiltrating حجم زیاد دادهها، بهصورت ترافیک بیشازحد خروجی نشان داده میشود.

نظارت شدید

مشاهده این علائم ساده نیست، بنابراین تیمهای IT باید بهطور فعال در جستجوی این علائم باشند. خوشبختانه، راهحلهای امنیتی مدرن اکنون امکاناتی را فراهم میکند که تیمهای IT قادر به نظارت بر حضور احتمالی APT و فعالیتهای آنها باشند.

تجزیهوتحلیل Logها – Log ها میتوانند فعالیتها، رویدادها و کارهایی که در دستگاهها، سیستمها و برنامههای مختلف رخ میدهد را بهدقت نشان دهند. بااینحال، بررسی از طریق logهای مرتبط، که اغلب در قالب متن ساده(۵) و بدون فرم هستند، میتواند خستهکننده باشد. برای کمک به تیمهای IT در مرتبسازی اطلاعات، ابزارهای پیشرفته تجزیهوتحلیل ورود به سیستم الگوریتمهایی دارند که میتوانند تمام مؤلفههای زیرساخت IT را جستجو کنند.

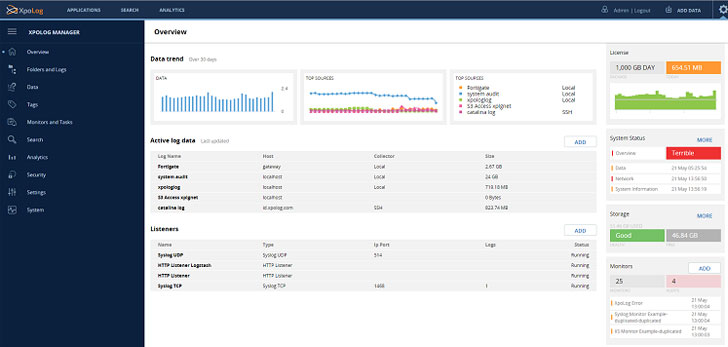

بهعنوانمثال، راهحل مدیریت و تجزیهوتحلیل logها یعنی XpoLog برای مثال میتواند تمام logهای مربوطه را در بین اجزای مختلف زیرساختی ادغام کند[۶]. Xpolog میتواند بهطور خودکار اطلاعات موجود در این فایلهای log را تجزیه کرده و دستهبندی کند. Xpolog با استفاده از هوش مصنوعی (AI) میتواند الگوهای ناهنجار را شناسایی کرده و الگوهایی را ایجاد کند، ازجمله مواردی که نشاندهنده نگرانیهای امنیتی است.

اطلاعاتی مانند استفاده از پهنای باند، جلسات(۶) ورود به سیستم، توزیع جغرافیایی ترافیک شبکه، همه میتوانند برای آشکار کردن تهدیدات، مورداستفاده قرار گیرند. تمام دادهها حتی میتوانند برای نمایش و بررسی آسانتر تجسم شوند.

از طریق این یافتهها، این پلتفرم میتواند تیمهای IT را از حملات احتمالی APT آگاه کند تا اقدامات فوری انجام شود.

شبیهسازیهای حمله و نفوذ – پلتفرمهای شبیهسازی حمله و نفوذ یا (۷)BAS میتوانند تستهای معمول را انجام دهند که از حملات سایبری واقعی تقلید میکنند تا بررسی کنند که آیا اقدامات امنیتی طبق برنامه عمل میکنند یا خیر. آنها بهعنوان گزینههای جایگزین برای تست نفوذ سنتی هستند که بهصورت روتین انجام میشوند و چالشبرانگیز هستند.

بهعنوانمثال، یکی از بسترهای نرمافزاریBAS مانند Cymulate انواع مختلفی از آزمایشها را ارائه میدهد[۷] که بردارهای(۸) بالا قوه حمله به یک زیرساخت را پوشش میدهد. این نرمافزار میتواند gatewayها و فایروالهای برنامه وب را برای وجود آسیبپذیریها آزمایش کند. همچنین میتواند یک دژافزار ساختگی را در endpointها مستقر کند تا بررسی کند که ضد دژافزار یا آنتیویروسها میتوانند فایلها و فرآیندهای موذی را شناسایی کنند یا نه. همچنین دارای شبیهسازی حمله فیشینگ است که میتواند تشخیص دهد که کدام کاربران در معرض حملات مهندسی اجتماعی هستند.

Cymulate اجازه میدهد تا تستهای برنامهریزیشده و معمول را اجرا کنید تا ببینید آیا اقدامات امنیتی و ابزارهای امنیتی سازمانی طبق برنامهریزی انجامشده کار میکنند یا خیر. APT ها راهحلهای امنیتی مانند آنتیویروسها و فایروالها را خاموش میکنند، بنابراین آزمایشهای روتین بهراحتی نشان میدهند که آیا چیزی این راهحلها را دستکاری میکند یا خیر.

سیستمهای دفاعی باید بهبود یابد.

مونیتور کردن و شناسایی زودهنگام برای حفظ یک محیط دفاعی ایمن مهم است. سازمانها باید این تلاشها را بهعنوان بخشی از یک استراتژی امنیتی گستردهتر ادغام کنند.

افزایش هوشیاری – تجزیهوتحلیل logهای مربوطه و انجام تستهای معمول از اقدامات امنیتی است که میتواند تیمهای IT را از حضور احتمالی APT آگاه سازد و به آنها اجازه میدهد سریعاً با این تهدیدها مقابله کنند.

اتخاذ درجه امنیت سازمانی – سازمانها همچنین باید از راهحلهای امنیتی توانمند استفاده کنند. دژافزارهای مورداستفاده توسط APT میتوانند دارای یک کد چندشکلی(۹) باشند که به آنها این امکان را میدهد که راهحلهای ضد دژافزاری رایگان یا ارزان رایج را دور بزنند.

سیستمها و برنامهها را بهروز کنید – APT ها در بسیاری از تاکتیکهای خود از آسیبپذیریهای دستگاهها و سیستمها بهرهبرداری میکنند. توسعهدهندگان مرتباً وصلهها و اصلاحات را منتشر میکنند تا آسیبپذیریهای مهم را برطرف کنند.

سازمانها باید اطمینان حاصل کنند که این نسخهها بهسرعت در دسترس قرار میگیرند.

آموزش افراد – APT ها همچنین میتوانند از طریق حملات مهندسی اجتماعی از نقاط ضعف انسانی بهرهبرداری کنند. سازمانها باید کارکنان را در مورد بهترین شیوههای امنیتی، ازجمله شناسایی دقیق ایمیلهای فیشینگ، استفاده از کلمههای عبور قوی و جلوگیری از استفاده مجدد از رمز عبور آموزش دهند.

امنیت یک سرمایهگذاری است.

سازمانها باید بدانند که امنیت در هنگام فعالیت در محیط امروزی یک سرمایهگذاری اساسی است. APT ها میتوانند صدمات جبرانناپذیری به شرکتها وارد کنند. قربانی شدن یک حمله میتواند باعث خرابی، از دست رفتن تجارت و کاهش اعتماد مشتریان شود.

متوسط هزینهای ازدسترفته سازمانها به علت نفوذهای امنیتی، بالغ بر ۳٫۹۲ میلیون دلار توسط IBM تخمین زده شده است[۸]. بنابراین بسیار مهم است که شرکتها اقدامات امنیتی را انجام دهند که قادر به شناسایی و کاهش چنین تهدیداتی باشند، قبل از آنکه خسارت قابلتوجهی ایجاد کنند. به همین ترتیب، سازمانها اکنون باید برای استفاده از منابع بیشتر برای تقویت امنیت خود آماده باشند.

منابع

[۲] https://www.accenture.com/_acnmedia/pdf-107/accenture-security-cyber.pdf

[۳] https://thehackernews.com/2019/08/silence-apt-russian-hackers.html

[۴] https://www.infotraxsys.com

[۵] https://thehackernews.com/2019/11/hacking-file-storage.html

[۸] https://www.ibm.com/security/data-breach

[۹] https://thehackernews.com/2019/12/apt-cyber-attacks.html

(۱) Advanced persistent threats (APTs)

(۲) threat actors

(۳) attacks at scale

(۴) access credentials

(۵) plain text

(۶) sessions

(۷) Breach and attack simulation (BAS)

(۸) vectors

(۹) polymorphic

ثبت ديدگاه