بهتازگی نوع جدیدی از باجگیر افزارها از خانواده Vega با نام Zeppelin در سطح اینترنت شرکتهای حوزه فناوری و مراقبتهای بهداشتی را در اروپا، ایالاتمتحده و کانادا مورد هدف قرار داده است.

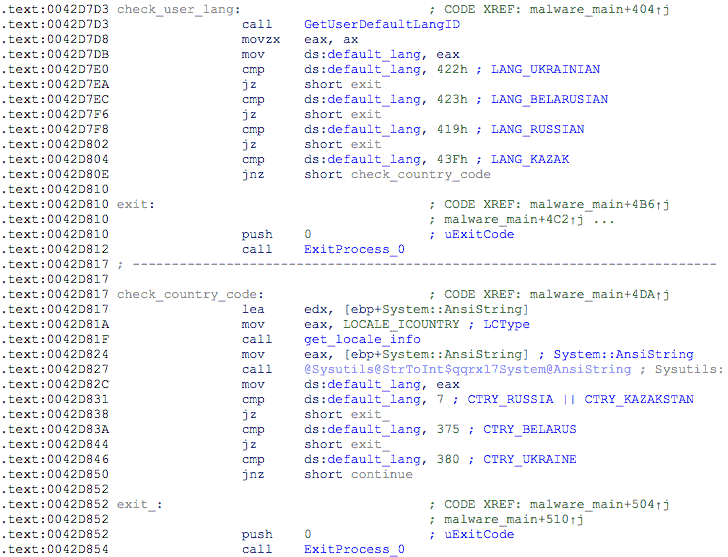

بااینحال، اگر شما در روسیه یا برخی دیگر کشورهای سابق اتحاد جماهیر شوروی مانند اوکراین، بلاروس و قزاقستان زندگی میکنید، خیالتان راحت باشد، زیرا این باجگیر افزار در صورت یافتن دستگاههای مستقر در این کشورها، عملیات خود را خاتمه میدهد.

این نکته جالبتوجه است زیرا تمام انواع قبلی از خانواده باجگیر افزارهای Vega، که با نام VegaLocker نیز شناخته میشوند، در درجه اول کاربران روسیزبان را هدف قرار میدادند، این نشان میدهد که Zeppelin کار گروه هکری مشابه با گروه قرار داشته در پشت حملات قبلی نیست.

ازآنجاکه باجگیر افزار Vega و انواع مختلف آن بهعنوان یک سرویس در انجمنهای زیرزمینی(۱) ارائهشدهاند، محققان BlackBerry Cylance معتقدند که یا Zeppelin به دست مجرمان اینترنتی دیگر افتاده است یا از منابع خریداریشده یا دزدیدهشده و یا از بازار به نحوی بیرون آمده و بازسازی شده است.

بر اساس گزارشی که BlackBerry Cylance با The Hacker News به اشتراک گذاشته است[۱]، Zeppelin یک باجگیر افزار باقابلیت تنظیم بسیار زیاد مبتنی بر Delphi است که بسته به قربانیان یا نیازهای مهاجمان، بهراحتی قابل تنظیم است تا بتواند ویژگیهای مختلفی را فعال یا غیرفعال کند.

Zeppelin میتواند بهعنوان EXE ، DLL یا در لودر PowerShell مستقر شود و شامل ویژگیهای زیر است:

- IP Logger: برای دنبال کردن آدرسهای IP و موقعیت قربانیان

- Startup: برای باقی ماندن روی سیستم

- Delete backups: برای متوقف کردن سرویسهای مشخص، غیرفعال کردن بازیابی فایلها، پاک کردن پشتیبانها و کپیهای Shadow

- Task-killer: برای kill کردن فرآیندهای مشخصشده توسط مهاجم

- Auto-unlock: برای باز کردن قفل فایلهایی که در هنگام رمزنگاری قفل هستند.

- Melt: برای تزریق تهدید self-deletion به exe

- UAC prompt: تلاش برای اجرای باجگیر افزار با افزایش سطح دسترسی

بر اساس پیکربندی(۲) که مهاجمان از رابط کاربر(۳) سازنده Zeppelin در طول تولید باینری این باجگیر افزار تنظیم کردهاند، این دژافزار تمام فایلهای درایوهای سیستم و موجود روی شبکه را لیست میکند و آنها را توسط یک الگوریتم مشابه که توسط نوع دیگر Vega استفاده میشود، رمزنگاری میکند.

محققان دراینباره توضیح میدهند: “Zeppelin از ترکیبی استاندارد از رمزنگاری فایل متقارن(۴) با کلیدهای تولیدشده بهطور تصادفی برای هر فایل استفاده میکند (AES-256 در حالت CBC) و یک رمزنگاری نامتقارن(۵) برای محافظت از کلید جلسه(۶) (با استفاده از یک پیادهسازی RSA سفارشی، که احتمالاً بهطور داخلی(۷) توسعه یافته است).”

“نکته جالبتوجه این است که برخی از نمونهها بهجای ۰x10000 (65KB) فقط اولین بایت یعنی ۰x1000 (4KB) را رمزنگاری میکنند. ممکن است این یک اشکال ناخواسته یا یک انتخاب آگاهانه برای سرعت بخشیدن به فرآیند رمزنگاری باشد؛ درحالیکه بیشتر فایلها بههرحال غیرقابل استفاده هستند.”

علاوه بر اینکه چه ویژگیهایی را میتوان فعال کرد و چه فایلهایی را باید رمزنگاری کرد، سازنده Zeppelin همچنین به مهاجمان اجازه میدهد تا محتوای فایل متنی قرار داشته در یادداشت باجخواهی را تنظیم کنند، که روی سیستم قرار میگیرد و پس از رمزنگاری فایلها، برای قربانی نمایش داده میشود.

محققان دراینباره میگویند: “محققان BlackBerry Cylance چندین نسخه مختلف را کشف کردهاند، از پیامهای کوتاه و عمومی گرفته تا یادداشتهای باجگیرانه که متناسب با سازمانهای خاص طراحیشدهاند.”

“تمام پیامها به قربانی دستور میدهند تا از طریق آدرس پست الکترونیک ارائهشده با مهاجم تماس گرفته و شماره شناسه شخصی(۸) آنها را بیان کند.”

برای جلوگیری از شناسایی شدن، باجگیر افزار Zeppelin به چندین لایه obfuscation ازجمله استفاده از کلیدهای شبه تصادفی(۹)، رشتههای رمزنگاریشده، استفاده از کد در اندازههای مختلف و همچنین تأخیر در اجرا برای پیشی گرفتن از sandbox ها و مکانیزمهای ابتکاری(۱۰) دستگاه است.

Zeppelin برای اولین بار تقریباً یک ماه پیش کشف شد که از طریق وبسایتهای water-holed با payloadهای PowerShell که در وبسایت Pastebin میزبان بود، توزیع شد.

محققان بر این باورند که حداقل برخی از حملات Zeppelin “از طریق MSSPs انجام شده است، که میتواند شباهتهایی با یک کمپین اخیر بسیار هدفمند داشته باشد که از باجگیر افزارهایی به نام Sodinokibi استفاده میکنند[۲] که همچنین با نام Sodin یا Revil شناخته میشود[۳].”

محققان همچنین در پست وبلاگ خود شاخصهای سازش(۱۱) را به اشتراک گذاشته اند. در زمان نوشتن این خبر، تقریباً ۳۰ درصد از راهحلهای آنتیویروس قادر به شناسایی این باجگیر افزار نبودند.

منابع

[۱] https://threatvector.cylance.com/en_us/home/zeppelin-russian-ransomware-targets-high-profile-users-in-the-us-and-europe.html

[۲] https://thehackernews.com/2019/05/ransomware-oracle-weblogic.html

[۳] https://thehackernews.com/2019/08/dds-safe-dental-ransomware-attack.html

[۴] https://thehackernews.com/2019/12/zeppelin-ransomware-attacks.html

(۱) underground forums

(۲) configurations

(۳) user-interface

(۴) symmetric

(۵) asymmetric

(۶) session key

(۷) in-house

(۸) personal ID number

(۹) pseudo-random

(۱۰) heuristic

(۱۱) indicators of compromise (IoC)

ثبت ديدگاه