محققان امنیت سایبری نوع جدیدی از باج افزار Snatch را مشاهده کردهاند که ابتدا رایانههای داری ویندوز و آلودهشده را راهاندازی مجدد کرده و در حالت Safe mode فایلهای قربانیان را رمزگذاری میکند تا از شناسایی شدن توسط آنتیویروس جلوگیری کند.

برخلاف دژ افزارهای سنتی، باجگیر افزار جدید Snatch انتخاب میکند که در حالت Safe Mode اجرا شود زیرا در حالت تشخیصی(۱)، سیستمعامل ویندوز با حداقل مجموعهای از درایورها و سرویسها بدون بارگذاری بیشتر برنامههای startup شخص ثالث ازجمله نرمافزار آنتیویروس آغاز به کار میکند.

Snatch حداقل از تابستان سال ۲۰۱۸ فعال بوده است، اما محققان SophosLabs وقتی حملات سایبری اخیر علیه اشخاص مختلف را بررسی کردند متوجه این موضوع شدند که کار در حالت Safe Mode بهتازگی به قابلیتهای این دژافزار اضافه شده است.

محققان دراینباره میگویند[۱]: “محققان SophosLabs در حال تحقیق در مورد یک سری از حملات باجگیر افزاری بودند که در آن باجگیر افزار موردنظر دستگاه دارای ویندوز را مجبور به راهاندازی مجدد در حالتSafe Mode و قبل از شروع فرآیند رمزگذاری میکند.”

“این باجگیر افزار که خود را Snatch نامیده است، خود را بهعنوان خدماتی موسوم به SuperBackupMan با کمک رجیستری ویندوز تنظیم میکند که در طی یک بوت Safe Mode اجرا خواهد شد.”

“وقتی رایانه بعد از راهاندازی مجدد دوباره راهاندازی شد، این بار در حالت Safe Mode، این دژافزار از یک جزء ویندوز به نام net.exe برای متوقف کردن سرویس SuperBackupMan استفاده میکند و سپس با استفاده از جزء ویندوز vssadmin.exe همه Volume Shadow Copy ها را حذف میکند که از بازیابی فایلهای رمزگذاری شده توسط این باجگیر افزار جلوگیری کند[۲].”

آنچه Snatch را از دیگر باجگیر افزارها متفاوت و خطرناک میکند این است که علاوه بر یک باجگیر افزار، یک ابزار سرقت دادهها نیز هست. Snatch شامل یک ماژول پیشرفته سرقت دادهها است و به مهاجمان این امکان را میدهد که مقدار زیادی از اطلاعات سازمانهای مورد هدف را بدزدند.

اگرچه Snatch در Go نوشته شده است که یک زبان برنامهنویسی است که برای توسعه برنامههای cross-platform شناختهشده است، نویسندگان این باجگیر افزار را فقط برای اجرا روی پلت فرم ویندوز طراحی کردهاند.

محققان دراینباره میگویند: “Snatch میتواند روی رایجترین نسخههای ویندوز یعنی از نسخه ۷ تا ۱۰ و در نسخههای ۳۲ و ۶۴ بیتی اجرا شود. نمونههایی که ما دیدیم نیز با بستهبندی منبع باز UPX بسته شده است تا محتوای آنها را دچار مشکل(۲) کند.”

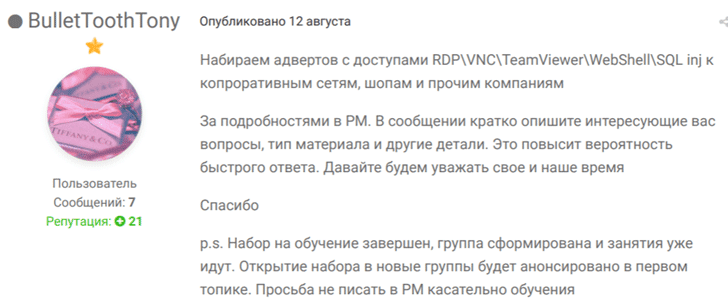

علاوه بر این، مهاجمان پشت باجگیر افزار Snatch نیز فرصتهای همکاری را به سایر مجرمان سایبری و کارمندان سرکش که دارای اعتبار و در پشتی در سازمانهای بزرگ هستند پیشنهاد میدهند و میتوانند از آن برای پیادهسازی این باجگیر افزار بهرهبرداری کنند.

همانطور که در تصویر زیر که از یک forum زیرزمینی گرفته شده است میبینید، یکی از اعضای این گروه پیشنهادی با عنوان “به دنبال شرکایی با دسترسی به تزریق RDP\VNC\TeamViewer\WebShell\SQL در شبکههای شرکتها، فروشگاهها و سایر شرکتها برای پیوستن به گروه خود هستیم.” ارسال کرده است.

با استفاده از گواهینامههای brute-forced شده یا دزدیدهشده، مهاجمان ابتدا به شبکه داخلی یک شرکت دسترسی پیدا میکنند و سپس چندین مدیر سیستم مجاز و ابزار تست نفوذ را اجرا میکنند تا دستگاه ها را در همان شبکه و بدون بالا بردن پرچم قرمز به خطر بی اندازند.

محققان دراینباره میگویند: “ما همچنین طیف وسیعی از ابزارهای قانونی دیگر را پیدا کردیم که توسط مجرمان به کار گرفته شده و روی دستگاههای درون شبکه مورد هدف نصب شدهاند، ازجمله آنها میتوان به Process Hacker، IObit Uninstaller ، PowerTool و PsExec اشاره کرد. مهاجمان بهطورمعمول از آنها استفاده میکنند تا سعی کنند محصولات آنتیویروس را غیرفعال کنند.”

Coveware شرکتی که در مذاکرات باجخواهی بین مهاجمان و قربانیان باجگیر افزار تخصص دارد به Sophos گفت که آنها با مجرمان Snatch “در ۱۲ نوبت بین ژوئیه و اکتبر ۲۰۱۹ به نمایندگی از مشتریان خود” مذاکره کردهاند و باجهای پرداختی بین ۲۰۰۰ تا ۳۵۰۰۰ دلار در بیت کوین انجام شده است.

برای جلوگیری از حملات باجگیر افزار، به سازمانها توصیه میشود که سرویسهای حیاتی و درگاههای ایمن خود را در معرض اینترنت عمومی قرار ندهند و در صورت لزوم آنها را با استفاده از رمز عبور قوی با احراز هویت چندمرحلهای ایمن کنند.

منابع

[۱] https://news.sophos.com/en-us/2019/12/09/snatch-ransomware-reboots-pcs-into-safe-mode-to-bypass-protection

[۲] https://player.vimeo.com/video/378363798

[۳] https://thehackernews.com/2019/12/snatch-ransomware-safe-mode.html

(۱) diagnostic

(۲) obfuscate

ثبت ديدگاه