OpenBSD که یک سیستمعامل منبع باز با رویکرد امنیتی است، در برابر چهار آسیبپذیری امنیتی جدید با شدت بالا آسیبپذیر است، که یکی از آنها یک نوع دور زدن احراز هویت قدیمی در BSD Auth framework است.

سه آسیبپذیری دیگر مواردی هستند که باعث افزایش سطح دسترسی میشوند و میتوانند به کاربران محلی یا نرمافزارهای مخرب اجازه دهند امتیازهای یک گروهauth ، root و همچنین سایر کاربران را به دست آورند.

این آسیبپذیریها در اوایل هفته جاری توسط آزمایشگاههای تحقیقاتی Qualys کشف و گزارش شدند و در پاسخ به آن توسعهدهندگان OpenBSD وصلههای امنیتی موردنیاز را در کمتر از ۴۰ ساعت برای OpenBSD 6.5 و ۶٫۶ منتشر کردند[۱و۲].

در اینجا توضیح مختصری در مورد هر چهار آسیبپذیری امنیتی در OpenBSD – سیستمعامل رایگان و منبع باز BSD مبتنی بر سیستمعامل یونیکس – به همراه شناسههای اختصاصی یعنی CVE آنها ارائهشده است.

دور زدن احراز هویت درOpenBSD یا CVE-2019-19521

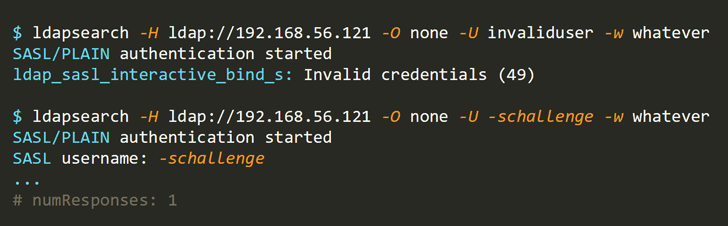

آسیبپذیری دور زدن احراز هویت در روشی قرار دارد که framework احراز هویت OpenBSD نام کاربری تهیهشده توسط کاربر را هنگام ورود به سیستم از طریق سرویسهای smtpd ، ldapd ، radiusd ، su یا sshd تجزیه میکند.

با استفاده از این نقص، یک مهاجم از راه دور میتواند با واردکردن نام کاربری با عنوان “-schallenge” یا “-schallenge: passwd” با موفقیت به سرویسهای آسیبپذیر با هر رمز ورودی دسترسی داشته باشد زیرا یک hyphen (-) قبل از نام کاربری، OpenBSD را گول میزند تا این مقدار بهعنوان یک گزینه command-line و نه بهعنوان یک نام کاربری تفسیر کند.

در اینجا، framework احراز هویت OpenBSD در حقیقت “-schallenge” را بهعنوان “-s challenge” تفسیر میکند، که سیستم را مجبور میکند که مخفیانه پروتکل چالش را نادیده بگیرد که درنهایت بهطور خودکار احراز هویت را دور میزند.

در این گزارش آمده است: “اگر یک مهاجم نام کاربری خود را از فرم”-option” انتخاب کند، میتواند به طرق غیرمنتظره بر رفتار برنامه احراز هویت تأثیر بگذارد.”

به گفته محققان، این آسیبپذیری فقط در smtpd ، ldapd و radiusd قابل بهرهبرداری است اما به دلیل مکانیسمهای defense-in-depth که اتصال را حتی پس از دور زدن احراز هویت موفقیتآمیز قطع میکنند در sshd و su قابلاجرا نیست.

بااینوجود، هنوز هم یک شخص میتواند از این نقص در برابر sshd بهرهبرداری کند تا مشخص شود آیا سیستم OpenBSD نسبت به CVE-2019-19521 آسیبپذیر است یا خیر.

نقصهای افزایش سطح دسترسی محلی در OpenBSD

همانطور که در بالا توضیح داده شد، سایر آسیبپذیریهای OpenBSD مواردی برای افزایش سطح دسترسی محلی است که بهطور خلاصه در زیر توضیح دادهشدهاند:

CVE-2019-19520: با توجه به سوءاستفاده از مسیرهای ارائهشده توسط مسیرهای environment-provided و مورداستفاده درdlopen () ، xlock که بهصورت پیشفرض در OpenBSD نصب میشوند، میتواند به مهاجمان محلی اجازه دهد سطح دسترسی گروه “auth” را افزایش دهند.

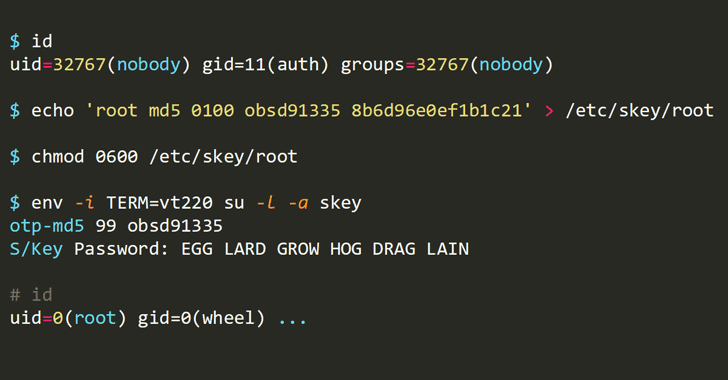

CVE-2019-19522: به دلیل عملکرد نادرست مکانیسمهای مجوز از طریق “S/Key” و “YubiKey” که یک پیکربندی غیر پیشفرض است، یک مهاجم محلی با مجوز گروه “auth” میتواند سطح دسترسی کاملی از کاربر root دریافت کند.

CVE-2019-19519: با توجه به خطای منطقی در یکی از تابعهای اصلی su، یک مهاجم محلی میتواند با بهرهبرداری از گزینه su -L، به هر کلاس ورود کاربر و غالباً بهجز root، دست یابد.

محققان Qualys همچنین یک بهرهبردار اثبات ادعا را برای هریک از آسیبپذیریها در گزارش خود منتشر کردند[۳].

ازآنجاکه وصلههای مربوط به هر چهار آسیبپذیری امنیتی در حال حاضر در دسترس هستند، به کاربران OpenBSD تحت تأثیر توصیه میشود تا با استفاده از مکانیسم syspatch این وصلهها را نصب کنند.

منابع

[۱] https://www.openbsd.org/errata65.html

[۲] https://www.openbsd.org/errata66.html

[۳] https://www.qualys.com/2019/12/04/cve-2019-19521/authentication-vulnerabilities-openbsd.txt?_ga=2.58244398.587934852.1575530822-682141427.1570559125

[۴] https://thehackernews.com/2019/12/openbsd-authentication-vulnerability.html

ثبت ديدگاه