محققان امنیت سایبری، یک آسیبپذیری جدید را در سیستمعامل اندروید کشف کردهاند که دهها اپلیکیشن موذی تلفن همراه در حال حاضر برای سرقت اسناد بانکی کاربران و سایر اطلاعات ورود به سیستم از آنها بهرهبرداری میکنند و روی فعالیتهای آنها جاسوسی میکنند.

این آسیبپذیری که Strandhogg نامیده شده است در ویژگی چندوظیفهای اندروید وجود دارد که میتواند توسط یک برنامه موذی نصبشده روی دستگاه مورد بهرهبرداری قرار گیرد تا خود را جای یک برنامه دیگر ازجمله هر برنامه دارای سطح دسترسی بالا، جا بزند.

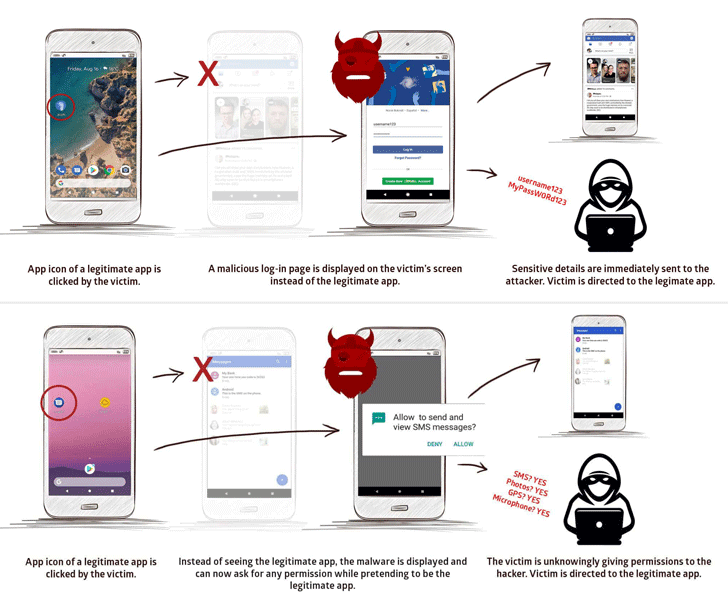

بهعبارتدیگر، هنگامیکه یک کاربر نماد یک برنامه قانونی را لمس میکند، این دژافزار از آسیبپذیری Strandhogg بهرهبرداری کرده که این Task را intercept و hijack کرده تا یک interface جعلی را برای کاربر بهجای صفحه قانونی برنامه اصلی نمایش دهد.

این آسیبپذیری با فریب کاربران در مورد اینکه در حال استفاده از یک برنامه قانونی هستند، این امکان را برای برنامههای موذی فراهم میکند تا اعتبار کاربران را با استفاده از صفحههای ورود به سیستم جعلی، بهراحتی سرقت کنند. همانطور که در این نمایش ویدیویی[۱] نشان داده شده است.

محققان دراینباره گفتند[۲]: این آسیبپذیری به یک مهاجم اجازه میدهد تا تقریباً هر برنامهای را با روشی بسیار باورپذیر جعل کند.

“در این مثال، مهاجم با موفقیت سیستم را گمراه میکند و UI جعلشده را با سوءاستفاده از برخی شرایط انتقال حالت وظیفه(۱)، بهعنوانمثال taskAffinity و allowTaskReparenting راهاندازی میکند.”

“وقتی قربانی اطلاعات ورود به سیستم را در این interface وارد میکند، جزئیات حساس بلافاصله برای مهاجم ارسال میشود، که میتواند سپس به سیستم وارد شود و برنامههای حساس امنیتی را کنترل کند.”

علاوه بر فیشینگ اطلاعات ورود به حساب کاربری، یک برنامه موذی همچنین میتواند با فریب کاربران به دادن مجوزهای حساس در زمانی که بهعنوان یک برنامه قانونی خود را جا زده است، قابلیتهای خود را به میزان قابلتوجهی افزایش دهد.

“یک مهاجم میتواند به هرگونه مجوزی ازجمله پیام کوتاه، عکس، میکروفون و GPS دسترسی داشته باشد، که به آنها اجازه میدهد پیامها را بخوانند، عکسها را مشاهده کنند، استراق سمع کنند و حرکات کاربر مورد هدف را ردیابی کنند.”

حملات ربودن وظیفه Strandhogg که توسط محققان شرکت امنیتی نروژی Promon کشفشدهاند، بهطور بالقوه خطرناک هستند، زیرا:

- تقریباً غیرممکن است که کاربران هدف بتوانند این حمله را مشاهده کنند.

- میتوان برای ربودن وظایف هر برنامه نصبشده روی دستگاه از آن استفاده کرد.

- میتواند برای درخواست هرگونه مجوز دستگاه بهطور جعلی مورداستفاده قرار گیرد.

- میتواند بدون داشتن دسترسی ریشه قابل بهرهبرداری باشد.

- روی همه نسخههایاندرویدکار میکند.

- به هیچ مجوز خاصی روی دستگاه احتیاج ندارد.

Promon پس از تجزیهوتحلیل یک برنامه تروجان بانکی موذی که حسابهای بانکی چندین مشتری در جمهوری چک را ربوده و پول آنها را دزدیده بود؛ این آسیبپذیری را کشف کرد.

به گفته این محققان، برخی از برنامههای موذی شناساییشده نیز از طریق چندین dropper و برنامه بارگیری hostile موجود در فروشگاه Google Play توزیع میشوند.

شرکت امنیتی موبایل Lookout سپس نمونه مخرب را مورد تجزیهوتحلیل قرار داد و تأیید کرد که آنها حداقل ۳۶ برنامه مخرب را در سطح اینترنت شناسایی کردهاند که از آسیبپذیری Strandhogg بهرهبرداری میکنند.

محققان دراینباره میگویند: “این برنامهها اکنون حذفشدهاند، اما علیرغم مجموعه امنیتی Google Play Protect ، برنامههای Dropper همچنان منتشر میشوند و غالباً این دیوارهای حفاظتی را دور میزنند. برخی از آنها بارها قبل از کشف شدن و حذف، میلیونها بار بارگیری میشوند.”

Promonآسیبپذیری Strandhogg را به تیم امنیتی گوگل در تابستان سال جاری خبر داد و در تاریخ ۲ دسامبر ۲۰۱۹ جزئیات آن را افشا کرد؛ هنگامیکه این غول فناوری نتوانست حتی پس از یک مهلت زمانی ۹۰ روزه آن را وصله کند.

اگرچه هیچ روش مؤثر و قابلاعتمادی برای مسدود کردن یا کشف حملات ربودن وظیفه وجود ندارد، اما کاربران هنوز هم میتوانند با توجه به اختلافات، چنین حملههایی را کشف کنند، مانند:

- برنامهای که قبلاً وارد آن شدهاید، درخواست ورود به سیستم میکند.

- پنجرههای اجازه که شامل نام برنامه نیستند.

- مجوزهایی از یک برنامه درخواست شده که نیازی به آنها ندارد.

- دکمهها و پیوندها در interfaceکاربر هنگامیکه رویشان کلیک میشود هیچ کاری انجام نمیدهند.

- دکمه برگشت همانطور که انتظار میرود کار نمیکند.

منابع

[۱] https://youtu.be/OyFQARwxAE4

[۲] https://promon.co/security-news/strandhogg

[۳] https://thehackernews.com/2019/12/strandhogg-android-vulnerability.html

(۱) task state transition conditions

ثبت ديدگاه