در چندین مدل از تلفنهای هوشمند اندرویدی تولیدشده توسط گوگل، سامسونگ و دیگر سازندگان یک آسیبپذیری امنیتی نگرانکننده کشف شده است که میتواند به برنامههای مخرب اجازه دهد تا بهصورت مخفیانه عکس گرفته و فیلم ضبط کنند، حتی اگر مجوز دستگاه موردنظر را برای این کار نداشته باشند.

شما باید از قبل بدانید که مدل امنیتی سیستمعامل تلفن همراه اندروید در درجه اول مبتنی بر مجوزهای دستگاه است که در آن هر برنامه باید صریحاً تعریف کند که به کدام سرویسها، قابلیتهای دستگاه یا اطلاعات کاربر موردنظر خود دسترسی دارد.

بااینحال، محققان Checkmarx دریافتند که یک آسیبپذیری، که بهعنوان CVE-2019-2234 نامگذاری شده است و در برنامههای دوربین از پیش نصبشده روی میلیونها دستگاه تلفن همراه قرار دارد، میتواند توسط مهاجمان برای دور زدن از چنین محدودیتهایی و دسترسی به دوربین دستگاه و میکروفون، بدون هیچگونه مجوزی، مورد سوءاستفاده قرار گیرد.

چگونه مهاجمان میتوانند از این آسیبپذیری برنامه دوربین بهرهبرداری کنند؟

سناریوی حمله شامل یک برنامه سرکش است که نیاز دارد فقط به حافظه دستگاه دسترسی داشته باشد (یعنی کارت SD)، که یکی از رایجترین مجوزهای درخواستی است و هیچگونه سوءظنی ایجاد نمیکند.

به گفته محققان، صرفاً با دستکاری در اقدامات و اهداف خاص[۱]، یک برنامه مخرب میتواند برنامههای دوربین آسیبپذیر را به سمت انجام اقدامات از طرف مهاجم فریب دهد، که پسازاین کار میتواند عکسها و فیلمها را از حافظه دستگاه سرقت کند.

ازآنجاکه برنامههای دوربین تلفنهای هوشمند در حال حاضر به مجوزهای موردنیاز دسترسی دارند، این نقص میتواند به مهاجمان اجازه دهد بهصورت غیرمستقیم و ناگهانی عکس بگیرند، فیلم ضبط کنند، مکالمات را استراق سمع کرده و مکان کاربر را ردیابی کنند، حتی اگر تلفن قفل شده باشد، صفحه خاموش باشد یا برنامه بسته باشد.

Checkmarx در یک پست وبلاگ که در تاریخ ۲۰ نوامبر ۲۰۱۹ منتشر شد دراینباره میگوید[۲]: “پس از تجزیهوتحلیل دقیق برنامه دوربین گوگل، تیم ما دریافت که با دستکاری اقدامات و اهداف خاص، یک مهاجم میتواند این برنامه را برای گرفتن عکس و یا ضبط فیلمها از طریق یک برنامه سرکش کنترل کند که هیچگونه مجوزی برای انجام این کار نیز نیاز نداشته باشد.”

“علاوه بر این، ما متوجه شدیم که برخی از سناریوهای حمله باعث میشوند مجرمان سایبری خطمشیهای مختلف اجازه ذخیرهسازی را دور بزنند و به آنها دسترسی به فیلمها و عکسهای ذخیرهشده داده میشود و همچنین GPS metadata تعبیهشده در عکسها، به مجرمان اجازه میدهد تا برای پیدا کردن محل کاربر از گرفتن عکس یا فیلم و تجزیه دادههای EXIF استفاده کنند. این تکنیک مشابه در برنامه دوربین سامسونگ نیز اعمالشده است.”

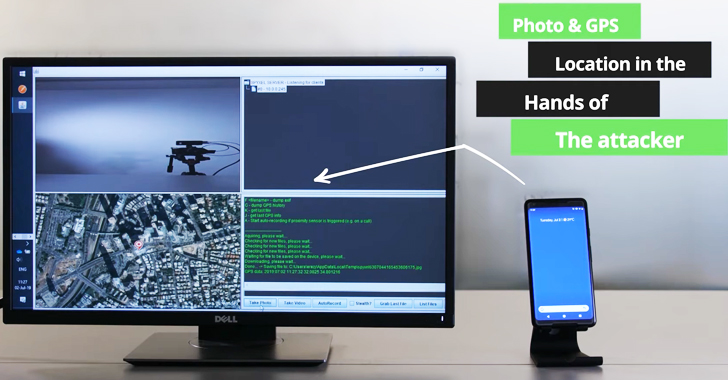

محققان برای اثبات خطر این آسیبپذیری برای کاربران اندرویدی، یک برنامه سرکش اثبات ادعا را بهعنوان یک برنامه هواشناسی بیخطر که فقط یک اجازه دسترسی ساده به حافظه را درخواست میکند، تولید کردند.

این برنامه PoC در دو بخش ارائه شده است – برنامه مشتری در حال اجرا روی یک دستگاه اندروید و سرور فرمان و کنترل (C&C) مهاجم که این برنامه یک اتصال مداوم را ایجاد میکند بهطوریکه بسته شدن برنامه اتصال سرور را خاتمه نمیدهد.

این برنامه موذی طراحیشده توسط محققان قادر به انجام لیست طولانی از کارهای موذی ازجمله موارد زیر است:

- مجبور کردن برنامه دوربین تلفن قربانی برای گرفتن عکس و ضبط فیلم و سپس بارگیری (بازیابی) آن در سرور C&C

- با استفاده از GPS metadata تعبیهشده در عکسها و فیلمهای ذخیرهشده در تلفن، مکان کاربر را شناسایی میکنند.

- منتظر تماس صوتی میمانند و بهطور خودکار صدای هر دو طرف مکالمه را ضبط میکنند و در سمت قربانی نیز با استفاده از دوربین فیلم گرفته و آن را ضبط میکنند.

- در هنگام عکس گرفتن و ضبط فیلم در حالت خفا کار میکند، بنابراین هیچ هشداری از طرف دوربین به کاربر ارسال نمیشود.

این برنامه موذی گزینه انتظار برای تماس صوتی را از طریق حسگر مجاورت تلفن پیادهسازی کرده است که میتواند هنگام نگهداشتن تلفن در گوش قربانی حس شود.

محققان همچنین ویدئویی از بهرهبرداری موفقیتآمیز از این آسیبپذیریها در Google Pixel 2 XL و Pixel 3 منتشر کردهاند[۳] و تأیید کردهاند که این آسیبپذیریها مربوط به همه مدلهای گوشیهای گوگل میشوند.

افشای آسیبپذیری و در دسترس بودن وصله آن

تیم تحقیقاتی Checkmarx با مسئولیتپذیری یافتههای خود را در اوایل ماه ژوئیه ۲۰۱۹ به همراه برنامه PoC و یک ویدئو که سناریوی حمله را نشان میداد، به گوگل گزارش دادند.

گوگل با بهروزرسانی برنامه دوربین که در ماه ژوئیه ۲۰۱۹ در دسترس قرار گرفته است، این آسیبپذیری را در دستگاههای Pixel خود تأیید و برطرف کرده است و در اواخر ماه اوت با دیگر OEM های هوشمند مبتنی بر اندروید تماس گرفته است تا آنها را از این مسئله مطلع سازد. همچنین این شرکت این آسیبپذیری را از نظر شدت در دستهبندی “High” قرار داده است.

بااینحال، گوگل نام تولیدکنندگان و مدلهای تحت تأثیر این آسیبپذیری را فاش نکرد.

گوگل گفت: “ما از Checkmarx به علت گزارش این آسیبپذیری و همکاری با گوگل و اندروید تشکر میکنیم.”

“این آسیبپذیری از طریق بهروزرسانی Play Store برای برنامه دوربین گوگل در ژوئیه ۲۰۱۹ روی دستگاههای گوگل آسیبدیده برطرف شده است.”

Checkmarx همچنین این آسیبپذیری را به سامسونگ که برنامه دوربین آن نیز تحت تأثیر قرار داشت، خبر داد. سامسونگ در اواخر ماه اوت ۲۰۱۹ این مسئله را تأیید و برطرف کرد، اگرچه وقتی این شرکت این نقص را برطرف کرد، هنوز این نقص بهصورت عمومی منتشر نشده بود.

سامسونگ دراینباره گفت: “ازآنجاکه توسط گوگل در مورد این مسئله مطلع شدیم، ما نیز متعاقباً وصلهای را منتشر کردیم تا همه مدلهای دستگاه سامسونگ که ممکن است تحت تأثیر قرار داشته باشند را اصلاح کنیم. ما از همکاری با تیم اندروید که به ما اجازه شناسایی و رسیدگی مستقیم به این موضوع را داد، قدردانی میکنیم.”

برای محافظت از خود در برابر حملات این آسیبپذیری، اطمینان حاصل کنید که آخرین نسخه برنامه دوربین را در تلفن هوشمند اندرویدی خود اجرا میکنید.

علاوه بر این، به شما توصیه میشود آخرین نسخه سیستمعامل اندروید را نیز اجرا کنید و مرتباً برنامههای نصبشده روی گوشی خود را بهروز کنید.

منابع

[۱] https://developer.android.com/guide/components/intents-filters

[۲] https://www.checkmarx.com/blog/how-attackers-could-hijack-your-android-camera

[۳] https://youtu.be/XJAMJOVoVyw

[۴] https://thehackernews.com/2019/11/android-camera-hacking.html

ثبت ديدگاه