یک روز دیگر و یک افشای دیگر از یک آسیبپذیری روز صفر حیاتی و وصله نشده، این بار روی پرکاربردترین سیستمعامل موبایل جهان، یعنی اندروید.

مشخص شده است که این آسیبپذیری روز صفر اندرویدی توسط یک فروشنده سیستمهای نظارتی اسرائیلی یعنی NSO Group که معروف به فروش آسیبپذیریهای روز صفر به دولتهاست یا یکی از مشتریانش، در سطح اینترنت مورد بهرهبرداری قرار گرفته است تا بتواند کنترل دستگاههای اندرویدی اهداف خود را به دست آورد.

این آسیبپذیری توسط محقق Project Zero یعنی Maddie Stone کشف شده است و جزئیات و بهرهبردار اثبات ادعای این آسیبپذیری امنیتی و با شدت بالا که با عنوان CVE-2019-2215 شناسایی میشود، در تاریخ ۴ اکتبر ۲۰۱۹ و فقط هفت روز پس از گزارش آن به تیم امنیتی اندروید، منتشر شده است.

روز صفر یک آسیبپذیری use-after-free در درایور اتصالدهنده کرنل اندروید است که میتواند به یک مهاجم ممتاز محلی یا یک برنامه اجازه دهد تا امتیازات خود را افزایش دهد تا دسترسی ریشه به یک دستگاه آسیبپذیر داشته باشد و بهطور بالقوه کنترل کامل و از راه دور را روی دستگاه موردنظر به دست میآورد.

دستگاههای اندروید آسیبپذیر

این آسیبپذیری در نسخههای کرنل اندروید که قبل از آوریل سال گذشته منتشر شدند، وجود دارد و وصلهای برای آن در کرنل ۴٫۱۴ از LTS Linux در تاریخ دسامبر ۲۰۱۷ منتشر شده اما فقط در نسخههای ۳٫۱۸، ۴٫۴ و ۴٫۹ از کرنل اندروید AOS گنجانده شده است.

بنابراین، اکثر دستگاههای اندرویدی حتی پس از اعمال جدیدترین نسخههای اندروید، توسط اکثر فروشندگان با کرنل وصله نشده تولید و به فروش میرسند. ازجمله مدلهای محبوب زیر از گوشیهای هوشمند به این نقص آسیبپذیر هستند:

- Pixel 1

- Pixel 1 XL

- Pixel 2

- Pixel 2 XL

- Huawei P20

- Xiaomi Redmi 5A

- Xiaomi Redmi Note 5

- Xiaomi A1

- Oppo A3

- Moto Z3

- Oreo LG phones

- Samsung S7

- Samsung S8

- Samsung S9

لازم به ذکر است، دستگاههای پیکسل ۳ ، ۳ XL و ۳a که جدیدترین کرنلهای اندرویدی را اجرا میکنند در معرض این آسیبپذیری نیستند.

این نقص اندرویدی میتواند از راه دور مورد بهرهبرداری قرار گیرد.

به گفته این محقق، ازآنجاکه این مسئله از داخل Chrome sandbox قابلدسترسی است، این آسیبپذیری روز صفر کرنل اندروید میتواند با ترکیب با یک نقص جداگانه Chrome rendering از راه دور مورد بهرهبرداری قرار گیرد.

Stone در Chromium blog دراینباره میگوید[۱]: “این اشکال یک آسیبپذیری محلی برای افزایش سطح دسترسی است که امکان در معرض خطر قرار دادن کامل یک دستگاه آسیبپذیر را فراهم میآورد. اگر این بهرهبردار از طریق وب تحویل داده شود، فقط باید با یک بهرهبردار renderer در حقیقت pair شود، زیرا این آسیبپذیری از طریق sandbox قابلدسترسی است.”

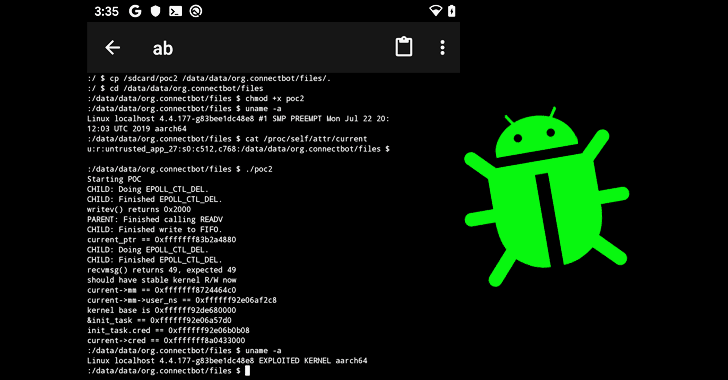

“من یک بهرهبردار اثبات ادعای محلی را برای نشان دادن چگونگی استفاده از این اشکال برای به دست آوردن کرنل دلخواه خواندن/نوشتن هنگام اجرا بهصورت محلی ضمیمه کردهام. این کار برای بهرهبرداری از CVE-2019-2215 فقط به اجرای یک کد برنامه غیرقابلاعتماد نیاز دارد. من همچنین یک اسکرینشات (sukses.png) از POC که در Pixel 2 در حال اجرا است را ضمیمه کردم که اندروید ۱۰ را با سطح وصله امنیتی سپتامبر ۲۰۱۹ اجرا میکرد.”

بهزودی وصلههای موردنیاز ساخته میشوند.

اگرچه گوگل در روزهای آتی در بولتن امنیتی اندروید خود یک وصله برای این آسیبپذیری منتشر خواهد کرد و همچنین به OEM ها در این مورد اطلاعرسانی کرده است، اما اکثر دستگاههای آسیبدیده بهجز گوگل پیکسل ۱ و ۲، احتمالاً بلافاصله وصله موردنظر را دریافت نمیکنند.

تیم امنیتی اندروید در بیانیهای گفت: “این مسئله در اندروید با شدت بالا امتیازدهی شده است و بهخودیخود نیاز به نصب یک برنامه موذی برای بهرهبرداری بالقوه دارد. هر شاخص دیگری ازجمله از طریق مرورگر وب نیاز به ایجاد زنجیره با یک بهرهبردار اضافی دارد.”

“ما به شرکای اندرویدی خود اطلاع دادهایم و وصله موردنظر در کرنل مشترک اندروید وجود دارد. دستگاههای پیکسل ۳ و ۳a آسیبپذیر نیستند درحالیکه دستگاههای پیکسل ۱ و ۲ بهعنوان بخشی از بهروزرسانی ماه اکتبر ۲۰۱۹ بهروزرسانیهایی موردنظر را برای این مسئله دریافت میکنند.”

بخشProject Zero گوگل معمولاً مهلت ۹۰ روزه به توسعهدهندگان نرمافزار میدهد تا قبل از افشای عمومی با جزئیات و بهرهبردارهای PoC، مشکل را در محصولات تحت تأثیر خود برطرف کنند، اما در صورت وجود بهرهبردارهای فعال، این تیم پس از هفت روز گزارش خصوصی خود را به اطلاع عموم میرساند.

اگرچه این آسیبپذیری شدید است و میتواند برای دستیابی به دسترسی ریشه به دستگاه اندرویدی مورداستفاده قرار گیرد، اما کاربران نباید نگران باشند چراکه بهرهبرداری از چنین مواردی بیشتر به سناریوهای حمله هدفمند محدود میشود.

بااینوجود، همیشه ایده خوبی است که از بارگیری و نصب برنامهها از فروشگاههای برنامههای شخص ثالث و هرگونه برنامه غیرضروری، حتی از Google Play خودداری کنید.

منابع

[۱] https://bugs.chromium.org/p/project-zero/issues/detail?id=1942

[۲] https://thehackernews.com/2019/10/android-kernel-vulnerability.html

ثبت ديدگاه