یک محقق امنیت سایبری بهتازگی جزئیات و اثبات ادعای خود را برای یک آسیبپذیری روز صفر در phpMyAdmin منتشر کرد. این ابزار یکی از محبوبترین برنامههای کاربردی برای مدیریت پایگاه دادههای MySQL و MariaDB است.

phpMyAdmin یک ابزار مدیریت رایگان و منبع باز برای MySQL و MariaDB است که بهطور گسترده برای مدیریت پایگاه داده برای وبسایتهای ایجادشده با WordPress، جوملا و بسیاری از سیستمعاملهای مدیریت محتوا استفاده میشود.

این آسیبپذیری که توسط یک محقق امنیتی و تست نفوذگر به نام Manuel Garcia Cardenas کشف شده است، ادعا میشود که یک نقص CSRF شناخته شده است که همچنین با عنوان XSRF نیز شناخته میشود، در حقیقت یک حمله مشهور است که در آن مهاجمان کاربران را بهمنظور انجام یک عمل ناخواسته گول میزند.

به دلیل محدود بودن وسعت، این نقص که با عنوان CVE-2019-12922 شناخته شده است[۱]، ازلحاظ شدت در دستهبندی متوسط طبقه بندی شده است که تنها به یک مهاجم اجازه میدهد تا سرورهایی را که در صفحه تنظیمات پنل phpMyAdmin در سرور قربانی تنظیم شده باشند را حذف کند.

لازم به ذکر است، این چیزی است که شما نباید موردش بسیار نگران نباشید زیرا این حمله به مهاجمان اجازه نمیدهد هر پایگاه داده یا جدول ذخیره شده روی سرور را حذف کنند.

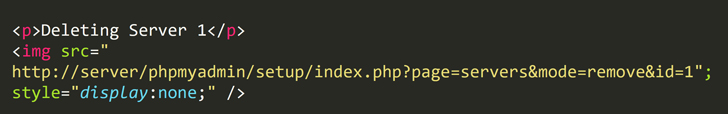

تمام کاری که یک مهاجم باید انجام دهد ارسال یک URL دستکاریشده به سرورهای وب مورد هدف است که قبلاً در همان مرورگر به پنل phpmyAdmin خود واردشدهاند و درنتیجه کاربران را گول میزنند تا بهراحتی و تنها با کلیک کردن روی سرورهای پیکربندیشده، بهصورت ناآگاهانه آنها را حذف کنند.

Cardenas در پست خود در Full Disclosure Mailing List دراینباره توضیح میدهد[۲]: “یک مهاجم میتواند بهراحتی یک لینک جعلی شامل درخواستی را که میخواهد به نمایندگی از کاربر اجرا شود را ایجاد کند و از این طریق حمله CSRF را به دلیل استفاده نادرست از روش HTTP امکانپذیر میکند.”

بااینوجود، بهرهبرداری از این آسیبپذیری ساده است زیرا غیر از دانستن URL سرور مورد هدف، مهاجم نیازی به دانستن اطلاعات دیگری مانند نام پایگاه دادهها ندارد.

کد بهرهبردار اثبات ادعا

این نقص روی نسخههای phpMyAdmin تا حداکثر ۴٫۹٫۱ تأثیر میگذارد، که جدیدترین نسخه این نرمافزار در زمان نوشتن این خبر است.

Cardenas به The Hacker News دراینباره گفت: این نقص امنیتی در phpMyAdmin 5.0.0-alpha1 نیز موجود است، که در ژوئیه سال ۲۰۱۹ منتشر شد.

Cardenas این آسیبپذیری را در ژوئن سال ۲۰۱۹ کشف کرد، و همچنین با مسئولیتپذیری آن را به سازندگان این پروژه گزارش داد.

بااینحال، پسازاینکه سازندگان phpMyAdmin نتوانستند این آسیبپذیری را در مدت ۹۰ روز پس از اطلاعرسانی برطرف کنند، این محقق تصمیم گرفت جزئیات این آسیبپذیری و اثبات ادعای آن را در تاریخ ۱۳ سپتامبر ۲۰۱۹ منتشر کند.

برای مقابله با این آسیبپذیری، Cardenas به کاربران توصیه کرد که “در هر فراخوانی اعتبار سنجی متغیرهای token را همانطور که قبلاً در سایر درخواستهای phpMyAdmin انجام شده است، پیادهسازی کنند.”

تا زمانی که سازندگان، این آسیبپذیری را وصله کنند، به مدیران وبسایتها و ارائهدهندگان میزبانی وب توصیه میشود از کلیک کردن روی هرگونه لینک مشکوک خودداری کنند.

منابع

[۱] https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-12922

[۲] https://seclists.org/fulldisclosure/2019/Sep/23

[۳] https://thehackernews.com/2019/09/phpmyadmin-csrf-exploit.html

ثبت ديدگاه