یک آسیبپذیری امنیتی حیاتی در نرمافزار سرور پست الکترونیک منبع باز Exim کشف و وصله شده است که میتواند به یک مهاجم از راه دور اجازه دهد بهسادگی باعث crash کردن سرورهای پست الکترونیک شود یا بهطور بالقوه کد موذی را روی سرورهای پست الکترونیک مورد هدف اجرا کند.

سازندگان Exim در تاریخ ۳۰ سپتامبر ۲۰۱۹ بهروزرسانی امنیتی فوری را با انتشار نسخه ۴٫۹۲٫۳ منتشر کردند[۱]. این کار پس از انتشار اخطار اولیه در دو روز پیش به مدیران سیستم انجام شد که وصله امنیتی در پیش رو روی همه نسخههای نرمافزار سرور پست الکترونیک از ۴٫۹۲ به قبل تأثیر میگذارد، ازجمله آخرین نسخه یعنی ۴٫۹۲٫۲

Exim بهطور گسترده استفاده میشود و یک عامل انتقال پست الکترونیک(۱) منبع باز است که برای سیستمعاملهای یونیکس مانند لینوکس، Mac OSX یا سولاریس تولید شده است که تقریباً روی ۶۰ درصد از سرورهای پست الکترونیک اینترنت برای مسیریابی(۲)، ارسال و دریافت پیامهای پست الکترونیک اجرا میشود.

این دومین بار در این ماه است که سازندگان Exim یک بهروزرسانی امنیتی فوری را منتشر کردند. در اوایل ماه سپتامبر، این تیم یک نقص حیاتی اجرای کد از راه دور (CVE-2019-15846) را در این نرمافزار وصله کرد[۲] که میتوانست به مهاجمین از راه دور امکان دسترسی سطح ریشه به سیستم را بدهد.

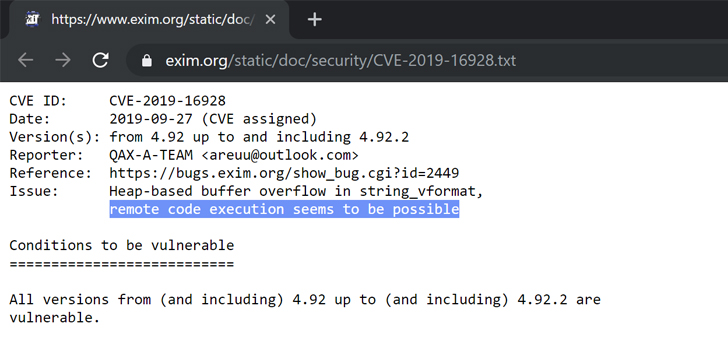

این آسیبپذیری که با عنوان CVE-2019-16928 شناختهشده[۳] و توسط Jeremy Harris از تیم توسعه Exim کشف شده است، یک مسئله سرریز بافر مبتنی بر پشته(۳) (فساد حافظه(۴)) در string_vformat است که در فایل string.c از اجزای EHLO Command Handler تعریف شده است.

این نقص امنیتی میتواند به مهاجمین از راه دور اجازه دهد تا شرایط یک حمله DoS را ایجاد کنند یا کد دلخواه خود را روی یک سرور پست الکترونیک Exim مورد هدف با استفاده از یک خط خاص در دستور EHLO با امتیاز کاربر مورد هدف اجرا کنند.

طبق گزارش Exim، بهرهبردار PoC در حال حاضر شناختهشده[۴] برای این آسیبپذیری اجازه میدهد تا تنها با ارسال یک رشته طولانی در دستور EHLO، فرایند Exim دچار crash شود، اگرچه از دستورات دیگر نیز میتوان برای اجرای بالقوه کد دلخواه استفاده کرد.

تیم توسعهدهندگان این نرمافزار دراینباره میگوید: “بهرهبرداری که در حال حاضر شناختهشده است، از یک رشته بسیار طولانی EHLO برای crash کردن فرآیند Exim که پیامها را دریافت میکند، استفاده میکند.”

“درحالیکه در این حالت، Exim قبلاً امتیازات خود را کاهش داده است اما ممکن است مسیرهای دیگری برای دستیابی به کد آسیبپذیر وجود داشته باشد.”

در اواسط سال جاری، Exim همچنین یک آسیبپذیری شدید اجرای فرمان از راه دور (CVE-2019-10149) را در نرمافزار پست الکترونیکی خود برطرف کرد که توسط گروههای مختلف هکرها بهطورجدی مورد بهرهبرداری قرارگرفته بود تا سرورهای آسیبپذیر را به خطر بی اندازند[۵].

بنابراین، به مدیران سرورها بسیار توصیه میشود که آخرین نسخه از Exim یعنی نسخه ۴٫۹۲٫۳ را در اسرع وقت نصب کنند، زیرا هیچ نوع روش مقابلهی شناختهشدهای برای رفع موقت این مسئله وجود ندارد.

این تیم همچنین میگوید: “اگر نمیتوانید نسخههای فوق را نصب کنید، از نگهدارنده بسته خود بخواهید نسخهای را که حاوی backported fix است، تهیه کند. در صورت درخواست و بسته به منابع ما، در backported fix از شما پشتیبانی خواهیم کرد.”

این بهروزرسانی امنیتی برای توزیعهای لینوکس ازجمله Ubuntu، Arch Linux ، FreeBSD ، Debian و Fedora در دسترس است[۶-۱۰].

منابع

[۱] https://www.exim.org/static/doc/security/CVE-2019-16928.txt

[۲] https://apa.aut.ac.ir/?p=6596

[۳] https://bugs.exim.org/show_bug.cgi?id=2449

[۴] https://git.exim.org/exim.git/patch/478effbfd9c3cc5a627fc671d4bf94d13670d65f

[۵] https://apa.aut.ac.ir/?p=6512

[۶] https://usn.ubuntu.com/4141-1

[۷] https://www.archlinux.org/packages/?q=exim

[۸] https://www.vuxml.org/freebsd/e917caba-e291-11e9-89f1-152fed202bb7.html

[۹] https://security-tracker.debian.org/tracker/CVE-2019-16928

[۱۰] https://bodhi.fedoraproject.org/updates/?search=exim

[۱۱] https://thehackernews.com/2019/09/exim-email-security-vulnerability.html

(۱) mail transfer agent (MTA)

(۲) routing

(۳) heap-based buffer overflow

(۴) memory corruption

ثبت ديدگاه