سازندگان زبان برنامهنویسی PHP بهتازگی آخرین نسخههای PHP را برای وصله کردن چندین آسیبپذیری شدید در کتابخانههای core و bundled خود منتشر کردهاند که شدیدترین آنها ممکن است به مهاجمین از راه دور اجازه دهد کد دلخواه را اجرا کنند و سرورهای مورد هدف را به خطر بی اندازند.

پیش پردازندهHypertext ، که معمولاً با عنوان PHP شناخته میشود، محبوبترین زبان برنامهنویسی تحت وب سمت سرور است که امروزه بیش از ۷۸ درصد از اینترنت را در اختیار دارد.

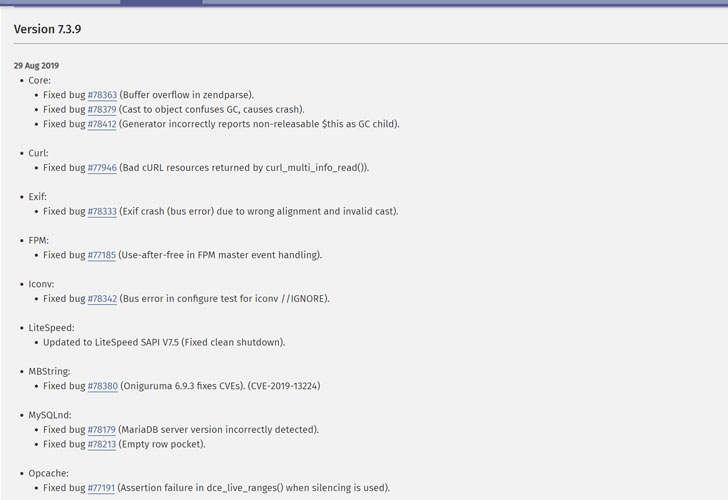

آخرین نسخههای موجود شامل PHP نسخه ۷٫۳٫۹، ۷٫۲٫۲۲ و ۷٫۱٫۳۲ است که چندین آسیبپذیری امنیتی را برطرف کردهاند.

بسته به نوع، وقوع و استفاده از codebase تحت تأثیر در برنامهPHP ، بهرهبرداری موفقیتآمیز از شدیدترین آسیبپذیریها میتواند به مهاجمان اجازه دهد کد دلخواه خود را در context برنامه تحت تأثیر با امتیازات مرتبط اجرا کنند.

از طرف دیگر، تلاشهای ناکام در بهرهبرداری احتمالاً منجر بهDoS در سیستمهای تحت تأثیر خواهد شد.

این آسیبپذیری میتواند صدها هزار برنامه تحت وب را که به PHP تکیه کردهاند در معرض حملات اجرای کد قرار دهد، ازجمله وبسایتهایی که توسط برخی از سیستمهای مدیریت محتوای محبوب مانندWordPress ، Drupal و typo3 ساختهشدهاند.

از این میان، یک آسیبپذیری اجرای کد use-after-free، که عنوان CVE-2019-13224 به آن اختصاص دادهشده است، درOniguruma ، یک کتابخانه expression معروف که با بسیاری از زبانهای برنامهنویسی همراه است.

یک مهاجم از راه دور میتواند با واردکردن یک عبارت منظم خاص دستکاریشده در یک برنامه وب تحت تأثیر، از این نقص بهرهبرداری کند، که بهطور بالقوه منجر به اجرای کد یا ایجاد افشای اطلاعات میشود.

Red Hat در گزارش امنیتی خود در مورد این آسیبپذیری میگوید[۱]: “مهاجم یک جفت از الگوی regex و یکرشته را با رمزگذاری چند بایت فراهم میکند که توسط onig_new_deluxe () به دست میآید.”

سایر عیبهای برطرف شده، روی افزونه curl، عملکردExif ، مدیر فرآیندFastCGI (FPM) ، ویژگی Opcache و موارد دیگر تأثیر میگذارد.

خبر خوب این است که تاکنون گزارشی از اینکه یکی از این آسیبپذیریهای امنیتی توسط مهاجمان در سطح اینترنت مورد بهرهبرداری قرارگرفته باشد، وجود نداشته است.

تیم امنیتی PHP در جدیدترین نسخهها این آسیبپذیریها را برطرف کردهاند. بنابراین به کاربران و ارائهدهندگان میزبانی وب توصیه میشود که سرورهای خود را به آخرین نسخههای PHP یعنی ۷٫۳٫۹، ۷٫۲٫۲۲ یا ۷٫۱٫۳۲ ارتقا دهند[۲-۴].

منابع

[۱] https://access.redhat.com/security/cve/cve-2019-13224

[۲] https://www.php.net/ChangeLog-7.php#7.3.9

[۳] https://www.php.net/ChangeLog-7.php#7.2.22

[۴] https://www.php.net/ChangeLog-7.php#7.1.32

[۵] https://thehackernews.com/2019/09/php-programming-language.html

ثبت ديدگاه