محققان امنیت سایبری در شرکت امنیتی سیستمعامل Eclypsium به The Hacker News گفتند: سرورهای سازمانی(۱) که به مادربردهای Supermicro مجهز هستند، میتوانند از راه دور و با وصل کردن دستگاههای USB موذی، در معرض خطر قرار گیرند.

شما میتوانید انواع حملات USB را علیه سرورهای آسیبپذیر Supermicro انجام دهید بدون اینکه ازلحاظ فیزیکی به آنها دسترسی پیدا کنید یا منتظر باشید که قربانی شما یک درایو USB ناشناخته و غیرقابلاعتماد را برداشته و آن را به رایانه خود وصل کند.

این حمله که با عنوان “USBAnywhere” شناخته میشود، چندین آسیبپذیری تازه کشفشده در سیستمعامل کنترلکنندههای BMC را ایجاد میکند که میتواند اجازه دهد یک مهاجم از راه دور و غیرمجاز به یک سرور Supermicro وصل شود و بهصورت مجازی دستگاه USB موذی را mount کند.

یک کنترلر مدیریتی بر پایه برد(۲) که روی اکثر تراشههای سرور قرار دارد، یک تراشه سختافزاری در هسته برنامههای مدیریت هوشمند رابط کاربری نرمافزاری(۳) است که به sysadmins اجازه میدهد تا از راه دور یک سرور را کنترل و نظارت کند بدون اینکه به سیستمعامل یا برنامههای در حال اجرا روی آن دسترسی داشته باشد.

بهعبارتدیگر، BMC یک سیستم مدیریتی out-of-band است که به سرورها امکان راهاندازی مجدد دستگاه، تجزیهوتحلیل logها، نصب یک سیستمعامل و بهروزرسانی سیستمعامل را میدهد و آن را بهعنوان یکی از اجزای ممتاز در فناوری سازمانی امروزه تبدیل میکند.

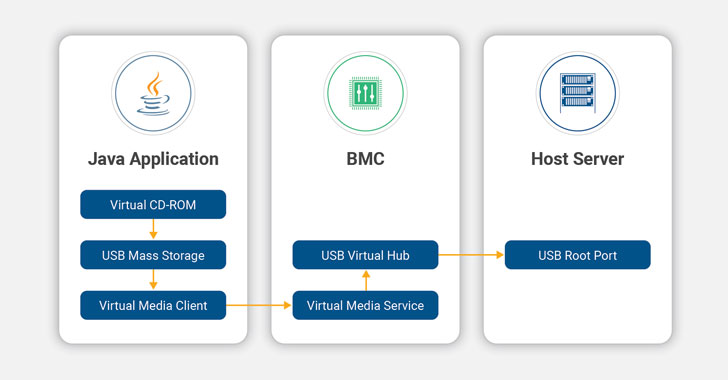

یکی از تواناییهای BMC شامل mount رسانه مجازی برای اتصال یک disk image بهعنوان یک CD-ROM مجازی USB یا درایو فلاپی با یک سرور از راه دور است.

مطابق گزارشی که در تاریخ ۳ سپتامبر ۲۰۱۹ توسط Eclypsium منتشر شد و قبل از انتشار باThe Hacker News به اشتراک گذاشته شد،BMC ها روی سیستمعاملهایSupermicro مدل X9،X10 و X11 از یک پیادهسازی ناامن برای احراز هویت مشتری و انتقال بستههای USB بین مشتری و سرور استفاده میکنند.

این نقاط ضعف، ذکرشده در زیر، میتواند بهراحتی توسط یک مهاجم از راه دور مورد بهرهبرداری قرار گیرد تا فرایند احراز هویت را از طریق سرویس رسانهای مجازی که توسط پورت ۶۲۳ که TCP است listen میشود را دور بزند یا ترافیک را intercept کند تا گواهینامه BMC رمزگذاری شده ضعیف یا گواهینامههای بدون رمزگذاری را بازیابی کند.

- احراز هویت Plaintext

- ترافیک شبکه رمزگذاری نشده

- رمزگذاری ضعیف

- دور زدن احراز هویت (فقط سیستمعاملهای X10 وX11)

محققان دراینباره توضیح میدهند[۱] [۱]: “هنگامیکه از راه دور به آن دسترسی پیدا کنید، سرویس رسانه مجازی اجازه تأیید هویت plaintext را میدهد، بیشتر ترافیک را بهصورت رمز نشده ارسال میکند، برای بقیه از یک الگوریتم رمزنگاری ضعیف استفاده میکند و مستعد دور زدن احراز هویت است.”

“این موارد به یک مهاجم امکان میدهد که یا با گرفتن یک بسته تصدیق هویت کاربر معتبر، استفاده از گواهینامههای پیشفرض و در بعضی موارد، بدون هیچگونه گواهینامهای، به سرور دسترسی پیدا کند.”

پس از اتصال، سرویس رسانهای مجازی به خطر افتاده اجازه میدهد تا مهاجمان با یک سیستم USB خام با سیستم میزبان در تعامل باشند و به آنها این امکان را میدهد که همه کارهایی را که با دسترسی فیزیکی به درگاه USB قابل انجام است، انجام دهند، ازجمله:

- پیادهسازی دادهها

- پیادهسازی دژافزار

- بوت شدن از imageهای سیستمعامل غیرقابلاعتماد

- دستکاری مستقیم سیستم از طریق یک صفحهکلید و ماوس مجازی

- غیرفعال کردن دستگاه بهطور کامل

به گفته محققان، اسکن پورت TCP 623 از طریق اینترنت بیش از ۴۷۰۰۰ مورد BMC از بیش از ۹۰ کشور مختلف را با سرویس رسانههای مجازی سیستمعامل BMC تحت تأثیر قرار داده و در دسترس عموم قرار داد.

علاوه بر بهرهبرداری از BMC ها که در آن سرویسهای رسانهای مجازی مستقیماً در اینترنت قرار دارند، این نقصها نیز توسط مهاجمی که با دسترسی به یک شبکه closed corporate یا مهاجمان man-in-the-middle در شبکههای client-side، مورد بهرهبرداری قرار میگیرد.

این محققان یافتههای خود را در ژوئن و ژوئیه ۲۰۱۹ به Supermicro گزارش دادند. این شرکت در ماه اوت ۲۰۱۹ این مسائل را تأیید کرد و بهروزرسانی سیستمعامل را برای سیستمعاملهای X9، X10 و X11 خود را در سوم سپتامبر ۲۰۱۹ منتشر کرد.

بنابراین به سازمانها توصیه میشود سیستمعامل BMC خود را در اسرع وقت بهروز کنند. علاوه بر این، مهم است که اطمینان حاصل شود که BMC ها هرگز نباید بهطور مستقیم در معرض اینترنت قرار گیرند، زیرا قرار گرفتن در معرض مستقیم با اینترنت احتمال بروز چنین حملاتی را بهشدت افزایش میدهد.

منابع

[۱] https://eclypsium.com/2019/09/03/usbanywhere-bmc-vulnerability-opens-servers-to-remote-attack

[۲] https://thehackernews.com/2019/09/hacking-bmc-server.html

(۱) Enterprise

(۲) baseboard management controller (BMC)

(۳) Intelligent Platform Management Interface (IPMI)

ثبت ديدگاه