گزارشی وحشتناک که محققان گوگل در تاریخ ۳۰ اوت ۲۰۱۹ منتشر کردند، تأیید میکند که آیفون شما فقط با مراجعه به یک وبسایت بهظاهر بیخطر هک میشود.

این داستان به یک تبلیغات گسترده هک کردن آیفون برمیگردد که محققان امنیت سایبری از پروژه Google Zero در اوایل سال جاری در سطح اینترنت کشف کردند، که شامل حداقل پنج مورد بهرهبرداری از آیفونهای منحصربهفرد است که مهاجمان قادر به jailbreak کردن یک آیفون از راه دور و پیادهسازی یک برنامه جاسوسی روی آن هستند.

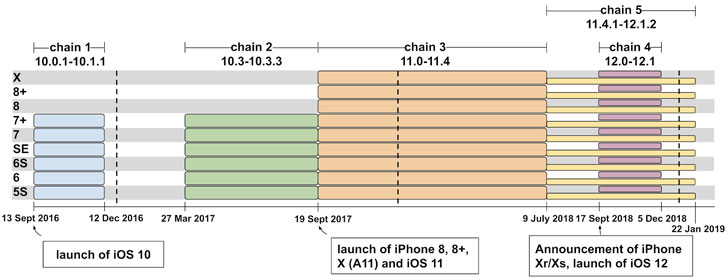

این زنجیره بهرهبردارهای iOS برای بهرهبرداری از ۱۴ آسیبپذیری جداگانه در سیستمعامل iOS اپل ازجمله ۷ مورد در مرورگر وبSafari ، ۵ مورد در هسته iOS و ۲ مورد فرار از sandbox دستگاههایی با تقریباً هر نسخهای از iOS نسخه ۱۰ تا نسخه ۱۲ را مورد هدف قرار داده است.

طبق یک وبلاگ deep-dive، که توسط پژوهشگر Project Zero به نام Ian Beer، منتشر شده است[۱]، تنها دو مورد از ۱۴ آسیبپذیری امنیتی روز صفر بودند که CVE-2019-7287 و CVE-2019-7286 نامگذاری شدند و در زمان کشف وصله نشده بودند و این کمپین حداقل برای دو سال کشف نشده بود.

گرچه جزئیات فنی و داستان پیشزمینه هر دو آسیبپذیری روز صفر در آن زمان در دسترس نبوده است، اما The Hacker News در ماه فوریه ۲۰۱۹ در مورد هردوی این عیبها هشدار داد[۲]، پسازآنکه اپل نسخه ۱۲٫۱٫۴ از iOS را منتشر کرد تا آنها را برطرف کند.

Beer دراینباره گفت: “ما این موارد را با مهلت ۷ روزه در تاریخ ۱ فوریه ۲۰۱۹ به اپل گزارش دادیم، که منجر به انتشار out-of-band نسخه ۱۲٫۱٫۴ در ۷ فوریه ۲۰۱۹ شد. ما همچنین جزئیات کاملی را با اپل به اشتراک گذاشتیم که در تاریخ ۷ فوریه ۲۰۱۹ افشا شد.”

اکنون، همانطور که این محقق گوگل توضیح داد، این حمله از طریق مجموعه کوچکی از وبسایتهای هک شده با هزاران بازدیدکننده در هفته انجام میشد و هر کاربر iOS که از این آن وبسایتها بازدید میکرد را بدون هیچگونه تبعیضی مورد هدف قرار میداد.

Beer میگوید: “بازدید از یک سایت هک شده کافی بود تا سرور بهرهبردار به دستگاه شما حمله کند و در صورت موفقیتآمیز بودن، یک ایمپلنت ناظر را نصب کند.”

هنگامیکه یک کاربر آیفون از طریق مرورگر آسیبپذیر Safari به یکی از وبسایتهای هک شده مراجعه میکند، بهرهبردارهای WebKit را برای هر زنجیره بهرهبردار فعال میکند. این کار بهمنظور تلاش برای به دست آوردن یک foothold اولیه روی دستگاه iOS کاربر و به دست آوردن بهرهبرداری افزایش سطح دسترسی برای به دست آوردن دسترسی ریشه روی دستگاه، که بالاترین سطح دسترسی است، انجام میشود.

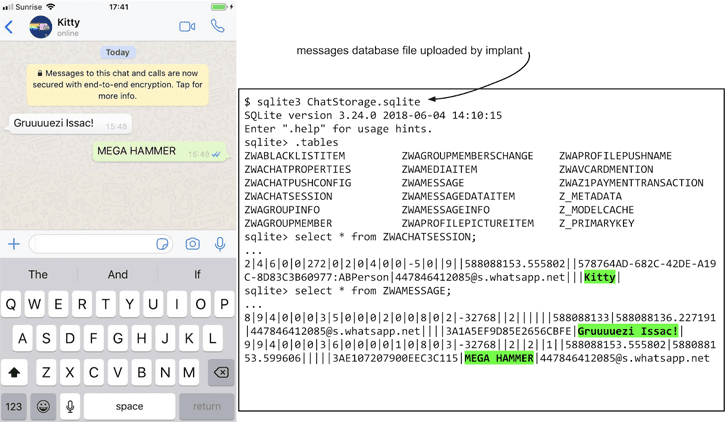

بهرهبردارهای آیفون برای پیادهسازی یک ایمپلنت که در اصل برای سرقت فایلهایی مانند iMessages، عکسها و دادههای مکانی GPS کاربران و بارگذاری آنها در هر ۶۰ ثانیه روی یک سرور خارجی طراحی شده بود، مورداستفاده قرار میگیرند.

Beersدراینباره توضیح میدهد: “هیچ شاخص تصویری روی دستگاه وجود ندارد که ایمپلنت آن در حال اجرا باشد. هیچ راهی برای کاربر در iOS وجود ندارد تا لیست پردازشها را مشاهده کند، بنابراین باینری ایمپلنت هیچ تلاشی برای پنهان کردن اجرای آن از سیستم نمیکند.”

این ایمپلنت جاسوسی همچنین فایلهای پایگاه داده را از دستگاه قربانی که توسط برنامههای رمزنگاری end-to-end محبوب مانندWhatsapp ،Telegram و iMessage برای ذخیرهسازی دادهها، ازجمله گپهای خصوصی در plaintext مورداستفاده قرار میگیرد، به سرقت میبرد.

علاوه بر این، این ایمپلنت همچنین به دادههای keychain دستگاه کاربران که حاوی اعتبار، tokenهای احراز هویت و گواهیهای استفادهشده روی دستگاه بودند، دسترسی داشت.

Beers میگوید: “این keychain همچنین حاوی tokenهای long-lived است که توسط سرویسهایی مانند iOS Single-Sign-On توسط گوگل استفاده میشود تا برنامههای گوگل بتوانند به حساب کاربر دسترسی پیدا کنند. اینها برای مهاجمین بارگذاری میشود و سپس میتواند برای حفظ دسترسی به حساب گوگل کاربر استفاده شود؛ حتی هنگامیکه این ایمپلنت دیگر در حال اجرا نباشد.”

درحالیکه این ایمپلنت با راهاندازی مجدد از آن، بهطور خودکار از روی یک آیفون آلوده پاک میشود و درنتیجه هیچ اثری از خود باقی نمیگذارد، اما بازدید دوباره از یک سایت هک شده مجدداً این ایمپلنت را نصب میکند.

از طرف دیگر، همانطور که Beers توضیح میدهد، مهاجمان “بااینوجود میتوانند با استفاده از token های تأییدشدهی سرقت شده از keychain، حتی پس از قطع دسترسی دستگاه، دسترسی مداوم به حسابها و خدمات مختلف را حفظ کنند.”

ازآنجاییکه اپل هماکنون بیشتر آسیبپذیریهای موجود در آیفون را برطرف کرده است، به کاربران همیشه توصیه میشود دستگاههای خود را بهروز کنند تا از قربانی شدن توسط چنین حملاتی جلوگیری کنند.

منابع

[۱] https://googleprojectzero.blogspot.com/2019/08/a-very-deep-dive-into-ios-exploit.html

[۲] https://thehackernews.com/2019/02/ios-security-update-facetime.html

[۳] https://thehackernews.com/2019/08/hacking-iphone-ios-exploits.html

ثبت ديدگاه