اپل بهتازگی با اعلام چند تغییر عمده در جریان یک جلسه توجیهی در کنفرانس امنیتی سالانه Black Hat، در تاریخ ۸ اوت ۲۰۱۹، قوانین برنامه bug bounty خود را بهروز کرد.

یکی از جذابترین بهروزرسانیها!

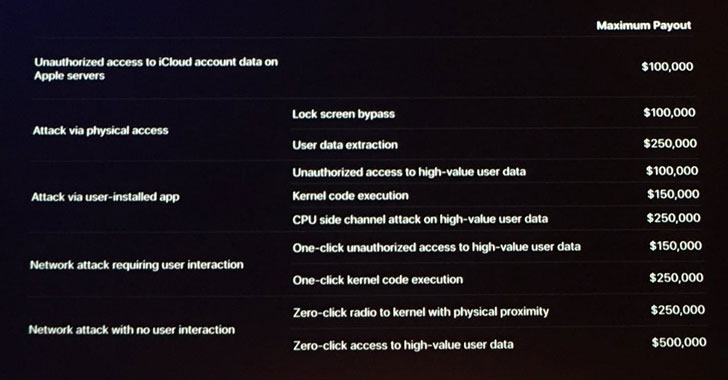

اپل حداکثر پاداش را برای برنامه bug bounty خود از ۲۰۰٫۰۰۰ دلار به ۱ میلیون دلار افزایش داده است – این تاکنون بزرگترین پاداش در میان شرکتهای بزرگ فناوری برای گزارش یک آسیبپذیری در محصولاتشان است.

مبلغ پرداختی ۱ میلیون دلاری به یک بهرهبردار کشندهِی شدید تعلق میگیرد، برای مثال یک آسیبپذیری اجرای کد کرنل روز صفر که امکان کنترل کامل و پایدار کرنل دستگاه را فراهم میآورد. بهرهبردارهای با شدت کمتر واجد شرایط پرداختهای کوچکتر میباشند.

از این به بعد، برنامه bug bounty اپل نهتنها برای یافتن آسیبپذیریهای امنیتی در سیستمعامل موبایل iOS کاربردی است بلکه تمامی سیستمعاملهای آن ازجمله macOS ، watchOS ، tvOS ، iPadOS و iCloud را نیز دربرمی گیرد[۱].

از زمان آغاز به کار خود یعنی حدود سه سال پیش، برنامه bug bounty اپل فقط به محققان امنیتی و شکارچیان bug bounty برای کشف آسیبپذیریها در سیستمعامل تلفن همراه خود یعنی iOS پاداش میداد، که تا زمان تمدید این برنامه یعنی پاییز ۲۰۱۹ نیز ادامه خواهد داشت.

از سال آینده، اپل همچنین آیفونهای pre-jailbroken را بهعنوان بخشی از برنامه iOS Security Research Device در اختیار محققان امنیتی قابلاعتماد قرار میدهد. اولین برنامه در ابتدا توسط Forbes گزارش شده است[۲].

این دستگاهها دسترسی بسیار عمیقتری نسبت به آیفونهای موجود در اختیار کاربران روزمره قرار میدهند، ازجمله دسترسی به ssh، shell ریشه و قابلیتهای پیشرفته اشکالزدایی که به محققان این امکان را میدهد تا آسیبپذیریها را در سطح shell ایمن شکار کنند.

اگرچه هرکسی میتواند برای دریافت یکی از این آیفونهای ویژه از اپل اقدام کند، اما این شرکت تنها تعداد محدودی از این دستگاهها را و فقط به محققان واجد شرایط واگذار میکند.

به اندازه کافی قانعکننده نیست؟ جوایز نیز در انتظار شما هستند.

اپل علاوه بر حداکثر پاداش یک میلیون دلاری ، ۵۰ درصد پاداش نیز به محققانی که آسیبپذیریهای امنیتی را در نرمافزار قبل از انتشار (نسخه بتا) خود یعنی قبل از انتشار عمومی پیدا میکنند، میدهد و حداکثر پاداش خود را به ۱٫۵ میلیون دلار میرساند.

میتوانید در اواخر سال جاری میلادی برای برنامه bug bounty بهروزرسانی شدهی اپل اقدام کنید، که بهجای تعداد محدودی از متخصصان امنیتی مورد تأیید اپل، برای همه محققان بازخواهد بود.

گسترش و افزایش سرعت پرداخت در برنامه bounty bug اپل، بهاحتمالزیاد مورد استقبال محققان امنیتی و شکارچیان باگ قرارگرفته است که یا آسیبپذیریهایی[۳] را که در محصولات اپل کشف کردهاند[۴] بهطور علنی فاش کرده[۵] و یا آن را به فروشندگان خصوصی مانند [۶]Zerodium [7] ،Cellebrite و [۸]Grayshift که خریدار بهرهبردارهای روز صفر بودند، برای سود میفروختند.

منابع

[۱] https://thehackernews.com/2018/09/apple-macos-mojave-exploit.html

[۲] https://www.forbes.com/sites/thomasbrewster/2019/08/05/apple-is-giving-out-hacker-friendly-iphones-plots-mac-bug-bounty-sources

[۳] https://thehackernews.com/2019/06/macOS-synthetic-click.html

[۴] https://thehackernews.com/2019/06/macos-malware-gatekeeper.html

[۵] https://apa.aut.ac.ir/?s=macOS

[۶] https://thehackernews.com/2019/01/zero-day-exploit-market.html

[۷] https://thehackernews.com/2018/02/unlock-iphone-software.html

[۸] https://thehackernews.com/2018/07/bypass-ios-usb-restricted-mode.html

ثبت ديدگاه