اگر محیط دسکتاپ KDE را روی سیستمعامل لینوکس خود اجرا میکنید، باید بسیار مراقب باشید و از بارگیری هر نوع پرونده .desktop یا .directory برای مدتی خودداری کنید.

یک محقق امنیت سایبری یک آسیبپذیری روز صفر وصله نشده در framework نرمافزار KDE را فاش کرده است که میتواند اجازه دهد تا فایلهای .desktop و .directory دستکاریشده بهصورت موذی، مخفیانه کد دلخواه را روی رایانه یک کاربر اجرا کنند- حتی بدون اینکه قربانی را مجبور به باز کردن آن کند.

KDE Plasma یکی از محبوبترین محیطهای دسکتاپ مبتنی بر ویجت منبع باز برای کاربران لینوکس است و بهعنوان یک محیط دسکتاپ پیشفرض در بسیاری از توزیعهای لینوکس مانند Manjaro ، openSUSE ، Kubuntu و PCLinuxOS وجود دارد.

یک محقق امنیتی به نام Dominik Penner که متوجه این آسیبپذیری شده است با The Hacker News تماس گرفت و اعلام کرد که در دسکتاپ پلاسما KDE 4/5 یک آسیبپذیری تزریق فرمان وجود دارد که به دلیل شیوه اداره KDE از پروندههای دسکتاپ و دایرکتوری است.

Penner دراینباره گفت[۱]: “هنگامیکه یک پرونده .desktop یا .directory بارگیری میشود، با استفاده از KConfigPrivate :: expandString () از طریق عملکرد KConfigGroup :: readEntry () متغیرهای محیطی و گسترش shell را ارزیابی میکند.”

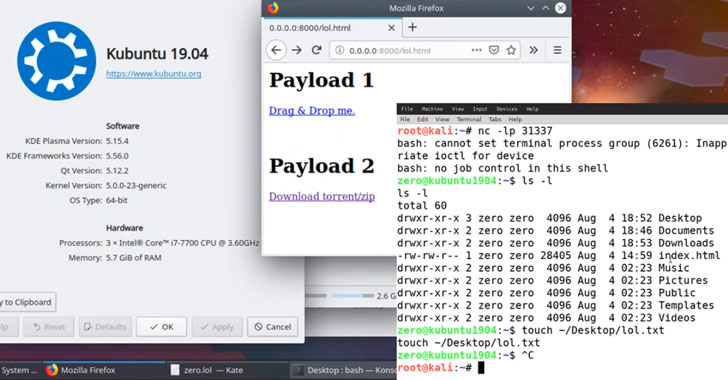

بهرهبرداری از این نقص، که روی بسته KDE Frameworks 5.60.0 و بالاتر تأثیر میگذارد، ساده است و شامل برخی مهندسیهای اجتماعی میشود، زیرا یک مهاجم نیاز به فریب کاربر KDE در بارگیری یک بایگانی حاوی یک فایل مخرب .desktop یا .directory دارد.

این محقق توضیح داد: “با استفاده از یک فایل دسکتاپ دستکاریشده خاص، یک کاربر از راه دور میتواند بهسادگی با بارگیری و مشاهده پرونده در file manager خود یا با کشیدن و رها کردن پیوند آن به اسناد یا دسکتاپ آنها به خطر بیفتد.”

“ازلحاظ تئوریکی، اگر بتوانیم ورودیهای پیکربندی را کنترل کرده و باعث خواندن آنها شویم، میتوانیم به فرمان تزریق / RCE برسیم.”

بهعنوان یک اثبات ادعا، Penner همچنین کد بهرهبردار را برای این آسیبپذیری به همراه دو فیلم منتشر کرد [۲و۳] که با موفقیت سناریوهای حمله را با بهرهبرداری از آسیبپذیری تزریق KDE KDesktopFile Command نشان میدهند.

ظاهراً این محقق قبل از انتشار جزئیات و بهرهبرداریهای PoC، این آسیبپذیری را به توسعهدهندگان KDE خبر نداده است، این محقق گفت: KDE Community ضمن تصدیق این آسیبپذیری، به کاربران گفته است که وصله این مشکل در راه است.

KDE Community دراینباره گفت: “همچنین، اگر یک آسیبپذیری مشابه را کشف کردید، بهتر است قبل از انتشار، ایمیلی به آدرس Security@kde.org ارسال کنید. این کار به ما فرصت میدهد تا قبل از اینکه افراد از آن بهرهبرداری کنند، آن را اصلاح کرده و کاربران را ایمن نگهداریم.”

در همین حال، توسعهدهندگان KDE به کاربران توصیه میکنند که برای جلوگیری از این آسیبپذیری، از بارگیری فایلهای .desktop یا .directory و استخراج آرشیوها از منابع غیرقابلاعتماد خودداری کنند تا زمانی که وصله مناسب برای این آسیبپذیری منتشر شود.

بهروزرسانی – KDE v5.61.0 آسیبپذیری تزریق فرمان را وصله کرده است.

توسعهدهندگان KDE با از بین بردن تمام ویژگی پشتیبانی از دستورات shell در پروندههای KConfig، این آسیبپذیری را برطرف کردهاند، یک ویژگی عمدی که KDE برای پیکربندی انعطافپذیر آن را فراهم میکند.

طبق گفته توسعهدهندگان، KConfig میتواند توسط افراد متخلف سوءاستفاده شود تا کاربران KDE “چنین فایلهایی را نصب کرده و حتی بدون اقدام عمدی توسط کاربر، کد موردنظر را اجرا کنند.”

KDE در مشاوره امنیتی خود که در تاریخ ۷ اوت ۲۰۱۹ منتشر شد[۴] دراینباره گفت: “یک file manager در تلاش است تا آیکون مربوط به file یا directory را پیدا کند تا بتواند کد را اجرا کند یا هر برنامهای با استفاده از KConfig میتواند در مرحله راهاندازی خود کدهای موذی را اجرا کند.”

“پس از بررسی دقیق، تمام ویژگی پشتیبانی از دستورات shell در ورودیهای KConfig برداشته شده است، زیرا ما نمیتوانیم مورداستفاده واقعی را برای آن پیدا کنیم. اگر از این ویژگی استفاده میکردید، لطفاً با ما تماس بگیرید تا ما بتوانیم ارزیابی کنیم که آیا تهیه یک راهحل ایمن امکانپذیر است یا خیر.”

به کاربران توصیه میشود تا نسخه ۵٫۶۱٫۰ از KDE Frameworks 5 را بهروزرسانی کنند، درحالیکه به کاربران در kdelibs توصیه میشود وصلهای که برایkdelibs نسخه ۴٫۱۴ در مشاوره KDE Project ارائه شده است را اعمال کنند.

منابع

[۱]https://gist.githubusercontent.com/zeropwn/630832df151029cb8f22d5b6b9efaefb/raw/64aa3d30279acb207f787ce9c135eefd5e52643b/kde-kdesktopfile-command-injection.txt

[۲] https://youtu.be/l4z7EOQQs84

[۲] https://youtu.be/dAtLlodXSls

[۳] https://kde.org/info/security/advisory-20190807-1.txt

[۴] https://thehackernews.com/2019/08/kde-desktop-linux-vulnerability.html

ثبت ديدگاه