آیا حملهReverse RDP را به خاطر دارید؟

در اوایل سال جاری، محققان مسائل مربوط به ربودن clipboard و path-traversal را در سرویسگیرنده بر پایه RDP مایکروسافت ویندوز افشا کردند[۱] که میتواند به سرور RDP موذی اجازه دهد یک رایانه client را به خطر بی اندازد.

(در مقاله قبلی که توسط Swati Khandelwal برای The Hacker News نوشته شده است، میتوانید جزئیات و یک اثبات ویدئویی را برای این آسیبپذیری امنیتی، به همراه دهها نقص مهم در سایر clientهای RDP شخص ثالث بیابید.)

در آن زمان محققان مسئولانه این مسئله path-traversal را به مایکروسافت گزارش دادند و در اکتبر سال ۲۰۱۸ این شرکت این مسئله را تأیید کرد که با نام آسیبپذیری RDP Poisoned نیز شناخته می شود، اما تصمیم گرفتند که به آن نپردازند.

اکنون، به نظر می رسد که مایکروسافت در ماه گذشته به عنوان بخشی از بهروزرسانیهای ماه ژوئیه ۲۰۱۹، پسازاینکه Eyal Itkin که یک محقق امنیتی در CheckPoint است، متوجه شد همین مسئله روی فناوری Hyper-V مایکروسافت نیز اثرگذار است [۲]؛ این آسیبپذیری (CVE-2019-0887) را بیصدا وصله کرده است.

مایکروسافت Hyper-V یک فناوری مجازیسازی است که با سیستمعامل ویندوز معرفی شده است و به کاربران این امکان را میدهد که همزمان با دستگاههای مجازی چندین سیستمعامل را اجرا کنند. سرویس ابری مایکروسافت یعنی Azure نیز از Hyper-V برای مجازیسازی سرورها استفاده میکند.

همانند سایر فناوریهای مجازیسازی، Hyper-V با یک رابط کاربری گرافیکی نیز ارائه می شود که به کاربران این امکان را میدهد ماشینهای مجازی محلی و از راه دور خود (VMs) را مدیریت کنند[۳].

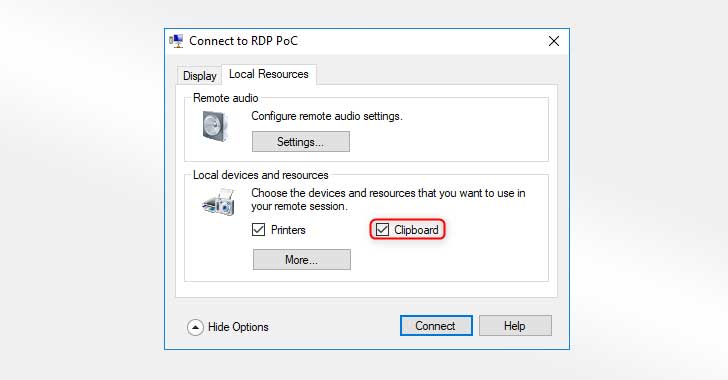

بر اساس گزارشی که محققان CheckPoint با The Hacker News به اشتراک گذاشتند[۴]، حالت Enhanced Session در Hyper-V Manager مایکروسافت، در پشتصحنه، از همان پیادهسازی Windows Remote Desktop Services استفاده میکند تا بتواند دستگاه میزبان را به یک ماشین مجازی مهمان وصل کند و منابع هماهنگ شده مانند داده clipboard را به اشتراک بگذارد.

محققان دراینباره میگویند: “معلوم است که RDP در پشتصحنه به عنوان هواپیمای کنترل Hyper-V استفاده می شود. بهجای پیادهسازی مجدد اشتراکگذاری صفحه، صفحهی کلید از راه دور و یک clipboard هماهنگ، مایکروسافت تصمیم گرفت که همه این ویژگیها که در حال حاضر به عنوان بخشی از RDP هستند، در این مورد نیز مورداستفاده قرار گیرند.”

این بدان معنی است که Hyper-V Manager سرانجام کلیه آسیبپذیریهای امنیتی موجود در ویندوز RDP را به ارث میبرد، ازجمله ربودن clipboard و آسیبپذیریهای مربوط به مسیریابی که میتواند منجر به حمله فرار guest-to-host ماشین مجازی شود، “بهطور مؤثری اجازه میدهد تا یک فرد ماشین مجازی را بشکند و به ماشین میزبان برسد. در حقیقت بهصورت مجازی قویترین سد امنیتی ارائهشده توسط مجازیسازی را شکسته است.”

همانطور که قبلاً نشان داده شد، این نقصها میتواند به یک ماشین میهمان موذی یا در معرض خطر قرارگرفته اجازه دهد تا کاربر میزبان را فریب دهد تا ناخودآگاه یک فایل موذی را در پوشه راهاندازی ویندوز خود ذخیره کند، که هر بار سیستم را راهاندازی میکند بهطور خودکار اجرا شود.

محققان دراینباره توضیح میدهند: “یک سرور RDP موذی میتواند یک محتوای clipboard انتقال پَروَنجاهای دستکاریشده را ارسال کند که باعث ایجاد یک Path-Traversal در دستگاه مشتری می شود.”

برخلاف گذشته، این بار مایکروسافت تصمیم گرفت بلافاصله پس از افشای پیامدهای نقص موردنظر توسط این محقق، این آسیبپذیری را برطرف سازد که اکنون با عنوان CVE-2019-0887 شناخته شده است.

مایکروسافت ضمن توضیح در مورد این آسیبپذیری در آخرین پست وبلاگ خود گفت[۵]: ” clipboard به اشتراک گذاشته شده به کاربر اجازه میدهد تا گروهی از فایلها را از یک رایانه کپی کرده و فایلهای موردنظر را در رایانه دیگر paste کند. اگر مشتری نتواند بهطور صحیح canonicalize و sanitize مسیرهای دریافتی را انجام دهد، میتواند در برابر حمله path traversal آسیبپذیر باشد و به سرور RDP موذی اجازه دهد تا فایلهای دلخواه را در مسیرهای دلخواه روی دستگاه مشتری drop کند.”

“مهاجمی که با موفقیت از این آسیبپذیری بهرهبرداری کرده است میتواند کد دلخواه را روی سیستم قربانی اجرا کند. یک مهاجم میتواند برنامهها را نصب کند، دادهها را مشاهده یا حذف کند یا حسابهای جدید با دسترسی کامل کاربر ایجاد کند.”

محققان وصله آسیبپذیری Path-Traversal را آزمایش و تأیید کردند و اکیداً به همه کاربران توصیه کردند که در تلاش برای محافظت از اتصالات RDP و همچنین محیط Hyper-V، وصله امنیتی موردنظر را نصب کنند.

منابع

[۱] https://thehackernews.com/2019/02/remote-desktop-hacking.html

[۲] https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0887

[۳] https://youtu.be/nSGlMJqQEh0

[۴] https://research.checkpoint.com/reverse-rdp-the-hyper-v-connection

[۵] https://www.microsoft.com/security/blog/2019/08/07/a-case-study-in-industry-collaboration-poisoned-rdp-vulnerability-disclosure-and-response

[۶] https://thehackernews.com/2019/08/reverse-rdp-windows-hyper-v.html

ثبت ديدگاه