آیا شما مطمئن هستید که برنامهی WhatsApp که روی دستگاه اندروید خود دارید قانونی است؟ حتی اگر آن همانطور که انتظار میرود کار کند؟

یا مثلاً برنامههایی مانند JioTV، AppLock، Flipkart، Opera Mini یا Truecaller را روی گوشی همراه خود نصب کردهاید؟

این سؤالها برای این است که محققان امنیتی سایبری در تاریخ ۱۰ ژوئیه ۲۰۱۹ جزئیات شگفتانگیزی در مورد یک کمپین دژافزار اندرویدی گسترده افشا کردند که در آن مهاجمان بهطور مخفیانه برنامههای قانونی را با نسخههای موذی تولیدشده روی حدود ۲۵ میلیون تلفن همراه جایگزین کردند.

در حال حاضر سؤال مهم در اینجا چگونگی انجام این کار و چرایی آن است؟

به گفته محققان در Check Point، مهاجمان نوع جدیدی از دژافزارهای تحت اندروید را ارائه میدهند که خودشان را بهعنوان برنامههای ویرایش عکس بیخطر، سرگرمی و یا بازی توزیع میکنند و در فروشگاههای برنامههای شخص ثالث در دسترس هستند.

این دژافزار که Agent Smith نامیده شده است، از چندین آسیبپذیری مختلف در اندروید، مانند نقص Janus و نقص Man-in-Disk استفاده میکند[۱و۲] و کدهای موذی را روی فایلهای APK برنامههای مورد هدف نصبشده روی دستگاه آسیبپذیر تزریق میکند و سپس بهصورت خودکار و بدون دخالت کاربران این فایلها را اجرا میکند.

محققان در گزارش خود دراینباره نوشتند[۳]: “این خانواده از دژافزار فقط یک برنامه بیخطر را با یک برنامهی آلوده تعویض نمیکند، بلکه این دژافزار هر برنامهای را روی دستگاه مورد هدف که نام آن در لیست شکار خود قرار داشته باشد را با یک برنامهی دیگر جایگزین میکند.”

“باگذشت زمان، این کمپین همچنین یک دستگاه را با آخرین وصلههای موذی مجدداً آلوده میکند. این به ما این امکان را میدهد که درمجموع بیش از ۲٫۸ میلیارد آلودگی را بهطورکلی تخمین بزنیم که حدود ۲۵ میلیون دستگاه منحصربهفرد را شامل میشود که به این معنی است که بهطور متوسط هر قربانی تقریباً ۱۱۲ جایگزینی برنامههای بیخطر را تجربه کرده است.”

این دژافزار که محققان بر این باورند که متعلق به یک شرکت چینی است، بهگونهای طراحی شده است که با ارائه تبلیغات موذی برای کاربران، کسب درآمد کند.

Agent Smith چگونه کار میکند؟

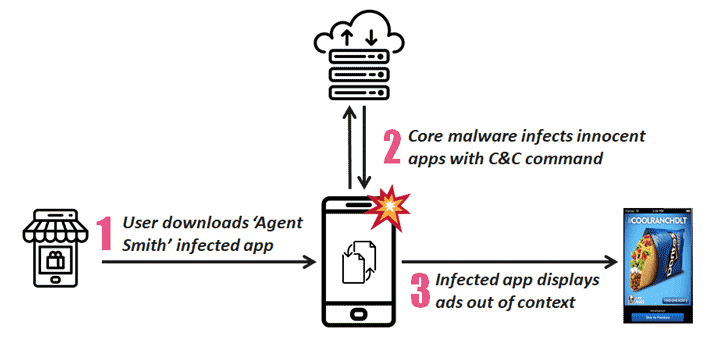

پس از نصب برنامههای boobytrapped، دژافزار Agent Smith یک زنجیره آلوده کردن سه مرحلهای را ایجاد میکند که شامل هر یک از ماژولهای مختلف است که در زیر توضیح داده شده است:

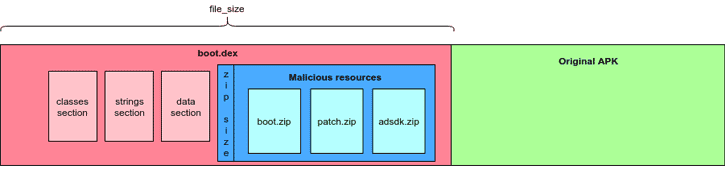

۱) Loader Module – برنامه اولیه یک دژافزار حاوی یک ماژول به نام Loader است که تنها هدف آن رمزگشایی، استخراج و اجرای ماژول مرحله دوم به نام Core است.

۲) Core Module – پس از اجرا، ماژول Core با سرور فرمان و کنترل مهاجم ارتباط برقرار میکند تا فهرستی از برنامههای محبوب را که باید مورد هدف قرار گیرند را دریافت کند.

اگر این ماژول یک برنامهی نصبشده روی دستگاه قربانی پیدا کند که در لیست موردنظر قرار دارد، ماژول هسته تلاش میکند تا APK هدفمند را با استفاده از آسیبپذیری Janus یا بهسادگی با compile مجدد APK با یک payload موذی آلوده کند.

علاوه بر این، برای نصب APK اصلاحشده بهصورت خودکار و جایگزین کردن نسخه اصلی آن بدون رضایت کاربران، مهاجمان از یک سری از آسیبپذیریهای یکروزه استفاده میکنند، ازجمله حمله man-in-the-disk

۳) Boot Module – این ماژول در payload موذی همراه با برنامه اصلی قرار دارد و مشابه ماژول Loader کار میکند. هنگامیکه قربانی برنامه کاربردی اصلاحشده را اجرا میکند، یک payload موذی را استخراج و اجرا میکند، که ماژول Patch نامیده میشود.

۴) Patch Module – ماژول Patch طراحی شده است تا برنامههای اصلاحشده را از بهروزرسانیهای قانونی منع کند، که اگر نصب شوند، تمام تغییرات موذی ایجادشده توسط دژافزار به حالت اولیه باز خواهند گشت.

“با در اختیار داشتن منابع زیادی در توسعه این دژافزار، سازنده پشت Agent Smith نمیخواهد یک بهروزرسانی واقعی برای حذف همه تغییرات انجام شود، بنابراین اینجا جایی است که ماژول Patch کارش آغاز میشود.”

“با تنها هدف غیرفعال کردن بهروزرسانی خودکار برای برنامهی آلودهشده، این ماژول دایرکتوری بهروزرسانی را برای برنامه اصلی ردیابی میکند و پسازاینکه فایل ظاهر شد، فایل را حذف میکند.”

۶٫) AdSDK Module – این payload واقعی است که تبلیغات را برای قربانیان بهمنظور به دست آوردن سود مالی نمایش میدهد و همچنین این دستگاه را با دیگر خانوادههای برنامههای تبلیغاتی آلوده میکند.

بااینحال، محققان هشدار میدهند این دژافزار ماژولار را میتوان بهراحتی برای مقاصد مخرب و مضر بیشتر، مانند سرقت اطلاعات حساس از پیامهای خصوصی گرفته تا اطلاعات حساب بانکی و خیلی موارد دیگر مورد بهرهبرداری قرار داد.

محققان ابتدا در سال ۲۰۱۹ با دژافزار Agent Smith مواجه شدند که عمدتاً دستگاههای اندرویدی در هند (با ۱۵ میلیون دستگاه آلوده) و سایر کشورهای آسیایی مانند پاکستان، بنگلادش، اندونزی و نپال را مورد هدف قرار داده بود.

بااینحال، این دژافزار تعداد قابلتوجهی از دستگاههای موجود در ایالاتمتحده (بیش از ۳۰۰،۰۰۰ دستگاه)، استرالیا (بیش از ۱۴۰،۰۰۰ دستگاه) و بریتانیا (بیش از ۱۳۵،۰۰۰ دستگاه) را نیز تحت تأثیر قرار داده است.

محققان طی ماههای اخیر کشف کردند علاوه بر فروشگاههای شخص ثالث، Google Play Store دارای حداقل ۱۱ برنامه آلوده حاوی اجزای موذی و غیرقابلاجتناب Agent Smith بودهاند.

این بهوضوح نشان میدهد که نویسندگان پشت این کمپین دژافزاری نیز سعی در پیدا کردن راه در پلت فرم دانلود نرمافزار موبایل گوگل برای گسترش ابزار تبلیغاتی خود دارند. طبق این گزارش، گوگل تمام این برنامهها را از فروشگاه خود حذف کرده است.

ازآنجاییکه Agent Smith عمدتاً کاربرانی را آلوده کرده است که برنامههای خود را از فروشگاههای برنامههای شخص ثالث دانلود کردهاند، به کاربران همیشه توصیه میشود که برای دانلود برنامهها از فروشگاههای برنامههای قابلاعتماد استفاده کنند. همچنین، فقط برنامههایی را دانلود کنید که توسط سازندگان قابلاعتماد تولیدشده باشند.

به کاربران همچنین توصیه میشود که هر برنامهای که مشکوک است که موذی باشد را با رفتن به منوی تنظیمات حذف کنند.

ازآنجاکه آسیبپذیری Agent Smith از سال ۲۰۱۷ به بهرهبرداری رسیده است و قبلاً وصله شده است، به توسعهدهندگان برنامههای تلفن همراه توصیه میشود برای پیادهسازی آخرین APK Signal Scheme V2 برای جلوگیری از آسیبپذیریهای Janus تحت اندروید در برابر برنامههای خود در برابر برنامههای موذی استفاده کنند.

منابع

[۱] https://thehackernews.com/2017/12/android-malware-signature.html

[۲] https://apa.aut.ac.ir/?p=3295

[۳] https://blog.checkpoint.com/2019/07/10/agent-smith-android-malware-mobile-phone-hack-virus-google

[۴] https://thehackernews.com/2019/07/whatsapp-android-malware.html

ثبت ديدگاه