سازندگان سایت LinkedIn یک آسیبپذیری Cross Site Scripting را در شبکهی اجتماعی خود اصلاح کردند که در صورت بهرهبرداری منجر به انتشار یک کرم در انجمنهای کمکرسانی سرویسها میشد.

به گفتهی یک پژوهشگر این شرکت به این مشکل نشان داده عکسالعمل سریع و پس از حدود سه ساعت از گزارش شدن، این مشکل را اصلاح کرده است.

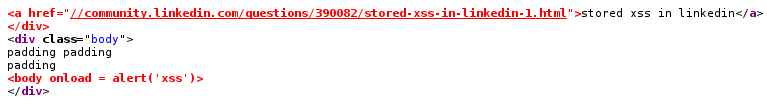

به گفته Rohit Dua پژوهشگر امنیتی ساکن هند، این مشکل در سایت مرکز کمکرسانی LinkedIn وجود داشته و برای بهرهبرداری از این مشکل ، یک کاربر باید به سایت LinkedIn وارد شود و به انجمن کمکرسانی برود و یک بحث جدید را آغاز کند. به ادعای وی با واردکردن چند خط کد زیر ، میتواند اسکریپت خود را اجرا کند.

زمانی که پرسش به همراه اجرای اسکریپت ارسال شد، میتوان با مراجعه به صفحه، لیست پرسشهای عمومی یا صفحهی سؤالات با تگ انتخاب شده، اجرای این اسکریپت را مشاهده نمود.

زمانی که پرسش به همراه اجرای اسکریپت ارسال شد، میتوان با مراجعه به صفحه، لیست پرسشهای عمومی یا صفحهی سؤالات با تگ انتخاب شده، اجرای این اسکریپت را مشاهده نمود.

به گفته این پژوهشگر اگر یک مهاجم راهی برای بهرهبرداری از این آسیبپذیری پیدا کند میتواند بهآسانی از آن برای یک کرم XSS استفاده کند. وی پس از کشف این باگ در ساعت ۱۱ شب به LinkedIn اطلاع داده و در ساعت ۲ نیمهشب LinkedIn این مشکل را برطرف کرده است.

دو روز بعد سخنگوی LinkedIn این آسیبپذیری و اصلاح آن را اعلام کرد و به کاربران اطمینان داد که هیچ اطلاعاتی از اعضا هرگز در خطر منتشر شدن قرار نگرفته است.

سخنگوی LinkedIn در این خصوص گفت: ” مشکلی که اعلام شده، در پورتال مرکز کمکرسانی بوده و در سایت اصلی قرار نداشته و هیچ اطلاعاتی از اعضا در معرض افشا قرار نگرفته است. این پژوهشگر با کمک به اصلاح این مشکل در سریعترین زمان، کمک بزرگی به ما کرده و هیچ بهرهبرداری یا سوءاستفادهای از این مشکل انجام نشده است. ما از این پژوهشگر برای کمک به حفاظت از اعضا تشکر میکنیم.”

LinkedIn در تابستان گذشته برنامهی جایزه برای باگ را بهصورت خصوصی از اکتبر ۲۰۱۴ آغاز کرده، در حالیکه این طرح به صورت محدود و خصوصی انجام میشود،LinkedIn از این پژوهشگر برای پیوستن به این برنامه دعوت کرده است.

منبع

https://threatpost.com/linkedin-fixes-persistent-xss-vulnerability/115417

ثبت ديدگاه