اگر از VLC media player روی رایانه خود استفاده می کنید و اخیرا آن را به روز نکرده اید، به هیچ وجه نباید فایل ویدئویی غیر قابل اطمینان و تصادفی دانلود شده را توسط آن پخش کنید.

انجام این کار می تواند به هکرها اجازه دهد تا از راه دور کنترل کامل سیستم شما را در اختیار گیرند.

این به این دلیل است که نسخه های نرم افزار VLC media player قبل از ۳٫۰٫۷ شامل دو آسیب پذیری در معرض خطر بالا[۱]، علاوه بر بسیاری از نقاط ضعف امنیتی متوسط و کم هستند، که به طور بالقوه منجر به حملات اجرای کد دلخواه می شوند.

با بیش از ۳ میلیارد دانلود، VLC یک نرم افزار پخش کننده رسانه ای بسیار محبوب و منبع باز است که در حال حاضر توسط صدها میلیون کاربر در سراسر جهان در تمام سیستم عامل های اصلی، از جمله ویندوز، macOS، لینوکس و همچنین سیستم عامل های تلفن همراه اندروید و iOS استفاده می شود.

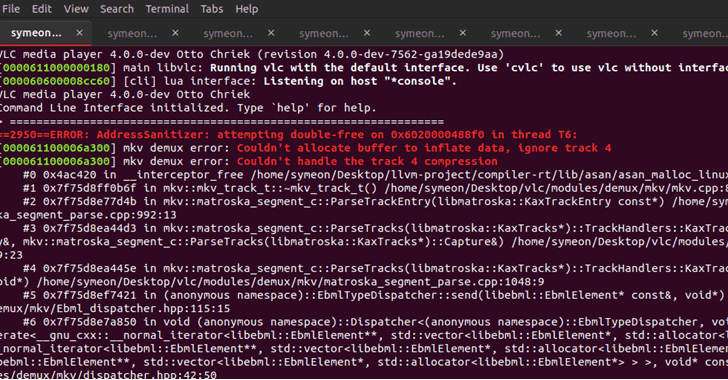

این آسیب پذیری با شدت بالا که ابتدا توسط Symeon Paraschoudis از طرف Pen Test Partners کشف شد و به عنوان CVE-2019-12874 نامگذاری شده است[۲]، یک مسئله double-free است که در تابع zlib_decompress_extra از VideoLAN VLC player قرار دارد و هنگامی رخ می دهد که یک فایل MKV نادرست را در داخل Matroska demuxer تجزیه می کند.

نقص دوم که دارای ریسک بالایی است، به نام CVE-2019-5439 نامگذاری شده[۳] و توسط یکی دیگر از محققان کشف شده است و یک مسئله سرریز read-buffer است که در تابع ReadFrame قرار دارد و می تواند با استفاده از یک فایل ویدئویی AVI نادرست ایجاد شود.

اگر چه اثبات ادعاهای نشان داده شده توسط هر دو محقق باعث crash می شود، یک مهاجم بالقوه می تواند از این آسیب پذیری ها برای دستیابی به اجرای کد دلخواه با همان امتیازات کاربر هدف، بهره برداری کند.

همه کاری که مهاجم باید انجام دهد، دستکاری یک فایل موذی ویدئویی MKV یا AVI است و گول زدن کاربران برای استفاده از نسخه های آسیب پذیر VLC به منظور پخش فایل ویدیویی مورد نظر.

این کار هم سخت نیست، زیرا مهاجمان می توانند به راحتی صدها هزار کاربر را به سادگی در عرض چند ساعت و با انتشار فایل های ویدئویی مخرب در سایت های تورنت که خود را به عنوان یک نسخه کپی رایت شده از یک فیلم یا مجموعه تلویزیونی که اخیرا منتشر شده اند جا زده اند، مورد هدف قرار دهند.

با توجه به گزارش منتشر شده توسط VideoLAN، محافظت های ASLR و DEP در سیستم می تواند به کاربران کمک کند تا این تهدید را کاهش دهند، اما توسعه دهندگان اعتراف کردند که این محافظت ها نیز می توانند دور زده شوند.

Paraschoudis از ابزار fuzzing honggfuzz برای کشف این مسئله و چهار اشکال دیگر استفاده کرد که توسط گروه VideoLAN در اوایل ماه جاری به همراه ۲۸ اشکال دیگر وصله شده است. این اشکالات توسط محققان امنیتی دیگر و تحت یک برنامهی bug bounty به نام EU-FOSSA کشف و گزارش شدهاند.

به کاربران به شدت توصیه می شود که نرم افزار VLC خود را به نسخه ۳٫۰٫۷ و یا نسخه های جدیدتر ارتقا دهند و از باز کردن یا پخش فایل های ویدئویی ارسال شده از طرف اشخاص ثالث غیر قابل اعتماد خودداری کنند.

منابع

[۱] https://www.videolan.org/security/sa1901.html

[۲] https://www.pentestpartners.com/security-blog/double-free-rce-in-vlc-a-honggfuzz-how-to

[۳] https://hackerone.com/reports/484398

[۴] https://thehackernews.com/2019/06/vlc-media-player-hacking.html

ثبت ديدگاه