همانطور که دو روز پیش گزارش داده شد[۱]، مایکروسافت در این هفته یک نسخه بهروز شده از برنامهی Outlook خود را برای اندروید منتشر کرد که یک آسیبپذیری شدید اجرای کد از راه دور (CVE-2019-1105) را در آن وصله کرد که بیش از ۱۰۰ میلیون کاربر را تحت تأثیر قرار داده است.

بااینحال، در آن زمان، جزئیات کمی از این نقص در گزارش منتشرشده در دسترس بود، که فقط نشان داد که نسخههای قبلی این نرمافزار پست الکترونیک دارای یک نقص (۱)XSS هستند که میتواند به مهاجمان اجازه دهد تنها با ارسال یک پست الکترونیک دستکاریشدهی خاص به قربانیان، اسکریپتها را در زمینه کاربر فعلی اجرا کنند.

در حال حاضر، Bryan Appleby از F5 Networks، یکی از محققان امنیتی که بهطور مستقل این مسئله را به مایکروسافت گزارش کرده است، جزئیات بیشتر و همچنین اثبات ادعای این آسیبپذیری Outlook را منتشر کرده است که تقریباً شش ماه پیش به این غول تکنولوژی گزارش داده بود.

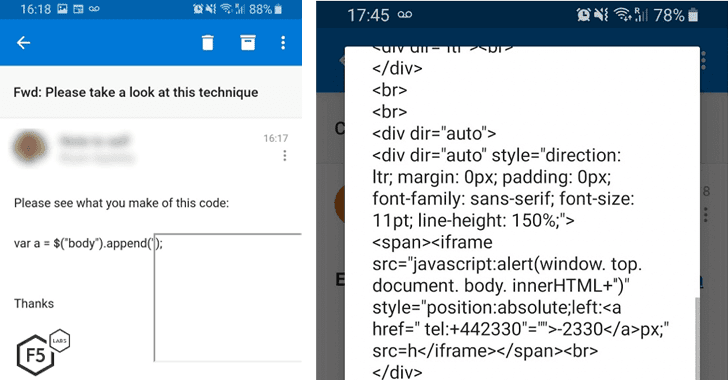

Appleby در یک پست وبلاگ که در تاریخ ۲۱ ژوئن منتشر کرد[۲] که درحالیکه برخی از کدهای جاوا اسکریپت را با دوستانش در یک پست الکترونیک مبادله میکرده است، بهطور تصادفی یک آسیبپذیری XSS را کشف کرده که میتواند مهاجم را قادر به واردکردن iframe در یک پست الکترونیک کند.

بهعبارتدیگر، این آسیبپذیری در روشی قرار دارد که سرور پست الکترونیک نهادهای(۲) HTML را در پیامهای پست الکترونیک تجزیه(۳) میکند.

اگرچه جاوا اسکریپت اجراشده درون یک iframe فقط به محتوای داخل آن دسترسی پیدا میکند، اما Appleby متوجه شد که اجرای کد جاوا اسکریپت در داخل iframe تزریقی میتواند به مهاجم اجازه دهد محتوای مربوط به برنامهها ازجمله کوکیها، token ها و حتی برخی از محتویات صندوق پست الکترونیکی را در زمینهی کاربر واردشده در Outlook بخواند.

Appleby گفت که این آسیبپذیری به او اجازه داده است که اطلاعات را از این برنامه سرقت کند، “من میتوانم از آن برای خواندن و استخراج HTML استفاده کنم.”

Appleby دراینباره توضیح میدهد: “این نوع آسیبپذیری میتواند توسط مهاجم و با ارسال یک پست الکترونیک حاوی جاوا اسکریپت در آن پیادهسازی شود. سرور از کنترل جاوا اسکریپت سر باز میزند و آن را نمیبیند زیرا آن در داخل یک iframe قرار دارد. هنگامیکه تحویل داده شد، کلاینتِ ایمیل بهطور خودکار فرایند بررسی را باطل کرده و جاوا اسکریپت روی دستگاه سرویسگیرنده اجرا میشود. در حقیقت این آسیبپذیری یک آسیبپذیری اجرای کد از راه دور است.”

“این کد میتواند هر کاری را که مهاجم میخواهد انجام دهد ازجمله سرقت اطلاعات و یا ارسال اطلاعات. یک مهاجم میتواند یک پست الکترونیک برای شما ارسال کند و تنها با خواندن آن، مهاجم میتواند مطالب صندوق پستی شما را سرقت کند. همچنین میتواند به یک قطعه بسیار خطرناک از یک دژافزار تبدیل شود.”

Appleby مسئولانه یافتهی خود را به مایکروسافت در تاریخ ۱۰ دسامبر ۲۰۱۸ گزارش کرد و این شرکت در ۲۶ مارس ۲۰۱۹ هنگامیکه او اثبات ادعای خود را در اختیار این شرکت گذاشت، این آسیبپذیری را تائید کرد.

مایکروسافت این آسیبپذیری را وصله کرد و در تاریخ ۲۰ ژوئن وصلهی مربوطه را منتشر کرد، تقریباً ۶ ماه پس از افشای آسیبپذیری اولیه. این شرکت میگوید که در حال حاضر از هیچگونه حملهای در سطح اینترنت در ارتباط با این موضوع آگاه نیست.

علاوه بر Appleby، محققان امنیتی Sander Vanrapenbusch ،Tom Wyckhuys ،Eliraz Duek از CyberArk و Gaurav Kumar نیز همین موضوع را بهطور جداگانه در ماههای اخیر به مایکروسافت گزارش دادند.

Gaurav Kumar همچنین ویدیویی را با The Hacker News به اشتراک گذاشت که نشاندهندهی این آسیبپذیری در عمل است[۳].

اگر دستگاه اندروید شما هنوز بهطور خودکار بهروز نشده است، به شما توصیه میشود که برنامه Outlook خود را از فروشگاه Google Play بهصورت دستی بهروز کنید.

منابع

[۱] https://thehackernews.com/2019/06/outlook-app-android.html

[۲] https://www.f5.com/labs/articles/threat-intelligence/how-i-hacked-the-microsoft-outlook-android-app-and-found-cve-2019-1105

[۳] https://youtu.be/l8MfTpckBcg

[۴] https://thehackernews.com/2019/06/microsoft-outlook-vulnerability.html

(۱) cross-site scripting

(۲) entities

(۳) parses

ثبت ديدگاه