یک bug bounty hunter یک آسیب پذیری فریب آدرس بار(۱) وصله نشده را در یک مرورگر کشف کرده و جزئیات آن را به صورت عمومی منتشر کرده است که روی مرورگر محبوب UC و UC Mini برای سیستم عامل اندروید تاثیر گذار است.

مرورگر UC که توسط UCWeb متعلق به Alibaba طراحی شده است، یکی از محبوب ترین مرورگرهای تلفن همراه است، به ویژه در چین و هند، با یک پایگاه کاربری گسترده که بیش از نیمی از میلیارد کاربر در سراسر جهان دارد.

با توجه به اطلاعاتی که این پژوهشگر امنیتی[۱]به نام Arif Khan با The Hacker News به اشتراک گذاشته است، این آسیب پذیری در روشی قرار دارد که رابط کاربر(۲) روی هر دوی این مرورگرها، یک ویژگی خاص را مدیریت می کند که برای بهبود تجربه کاربران در استفاده از موتور جستجوی گوگل طراحی شده است.

این آسیب پذیری که تا کنون هیچ شناسهی CVE دریافت نکرده است می تواند به یک مهاجم اجازه دهد که آدرس URL را که در نوار آدرس نمایش داده شده است کنترل کند و در نهایت به یک وب سایت موذی اجازه می دهد تا خود را به عنوان یک وب سایت قانونی نمایش دهد.

این آسیب پذیری روی آخرین نسخهی مرورگر UC یعنی نسخهی ۱۲٫۱۱٫۲٫۱۱۸۴ و مرورگر UC Mini نسخهی ۱۲٫۱۰٫۱٫۱۱۹۲ تاثیر می گذارد که در حال حاضر به ترتیب توسط بیش از ۵۰۰ و ۱۰۰ میلیون کاربرGoogle Play Store مورد استفاده قرار می گیرند.

این نقص شباهت به یک آسیب پذیری دیگر دارد که توسط Khan و در ماه گذشته در مرورگز Mint و مرورگر MI کشف شده بود[۲]. مرورگر MI به طور پیش فرض روی گوشی های هوشمند Xiaomi نصب است. آسیب پذیری جدید کشف شده از صفحات phishing ای در مرورگرUC استفاده می کند که همچنان حاوی برخی از شاخصهایی است که کاربران هوشیار میتوانند آن ها را تشخیص دهند.

هنگامی که کاربران با استفاده از مرورگرهایUC چیزی را در google.com جستجو میکنند، مرورگر به طور خودکار دامنه را از نوار آدرس حذف می کند و آن را دوباره بازنویسی می کند تا فقط برای query string جستجو را به کاربر نمایش دهد.

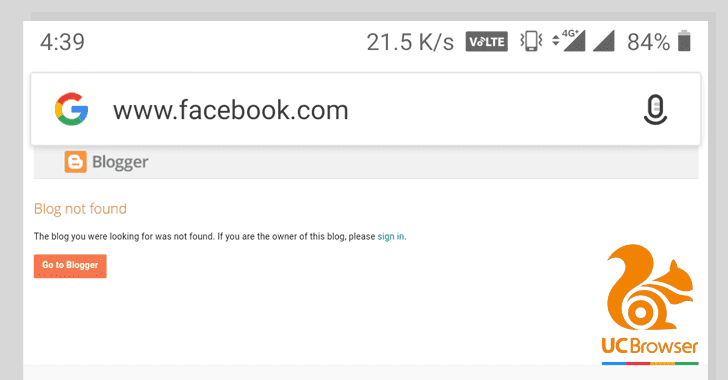

Arif دریافت که منطق تطبیق الگویی که توسط مرورگرهای UC استفاده می شود کافی نیست و توسط مهاجمان به سادگی و با ایجاد دامنههای تحت حوزهی خودشان، میتواند مورد سوء استفاده قرار گیرد، به عنوان مثال http://www.google.com.phishing-site.com?q=www.facebook.com مرورگرها را فریب می دهد که این سایت را نمایش دهند: www.google.com و search query در حقیقت www.facebook.com است.

این آسیب پذیری فریب URL آدرس بار را می توان به راحتی به کار برد تا کاربران مرورگر UC را فریب داد که فکر کنند در حال بازدید از یک وب سایت قابل اعتماد هستند درحالی که در واقع در حال بازدید از یک وبسایت phishing هستند، همانطور که در در ویدیوی اثبات این آسیب پذیری نشان داده شده است[۳].

Arif در یک پست وبلاگ در این باره توضیح می دهد[۴]: ” واقعیت این است که قوانین regex آنها فقط با رشته URL مطابقت دارند یا URL هر کاربر تلاش می کند که از یک الگوی لیست سفید بازدید کند، اما تنها بررسی می کند که آیا URL با یک رشتهی مانند www.google.com آغاز می شود یا نه، این موضوع می تواند یک مهاجم را قادر سازد که با استفاده از یک زیردامنه در دامنهی خود مانند www.google.com.blogspot.com نام دامنهی هدف (که او میخواهد آن را به جای URL اصلی جا بزند) را به بخش query از این زیر دامنه مانند ?q=www.facebook.com ضمیمه کند و به سادگی بررسی regex را دور بزند.”

بر خلاف نقص مرورگر Xiaomi، آسیب پذیری مرورگرهای UC به مهاجم اجازه نمی دهد که نشانگر SSL را فریب دهد، که یک شاخص اساسی و مهم است که کاربران برای بررسی اینکه آیا یک سایت جعلی یا قانونی است، از آن استفاده می کنند.

Hacker News به طور مستقل این آسیب پذیری را تایید کرده و می تواند تأیید کند که روی آخرین نسخه های هر دو مرورگر موجود در زمان نوشتن این خبر تأثیرگذار بوده است.

این محقق همچنین خاطرنشان کرد که برخی از نسخه های قدیمی و دیگر مرورگر UC و مرورگر UC Mini تحت تاثیر این آسیب پذیری فریب نوار آدرس URL قرار نگرفته اند و این نشان می دهد که ممکن است یک ویژگی جدید به این مرورگر بازگردانده شده است که باعث ایجاد این مشکل می شود.”

Khan مسئولانه و یک هفته قبل این آسیب پذیری را به تیم امنیتی مروگر UC گزارش داده است، اما این شرکت هنوز به این مسئله نپرداخته و به سادگی گزارش مربوطه را نادیده گرفته است.

مرورگرUC در کمتر از یک ماه قبل نیز در سرتیتر خبرها بود[۵] که محققان یک ویژگی پنهان در این برنامهی اندرویدی پیدا کردند که می توانست توسط مهاجمان مورد بهره برداری قرار گیرد تا از راه دور کدهای موذی را روی گوشی های اندروید دانلود و اجرا کند و آنها را hijack کند.

منابع

[۱] https://twitter.com/payloadartist

[۲] https://thehackernews.com/2019/04/xiaomi-browser-vulnerability.html

[۳] https://youtu.be/vOdj7zdYm0I

[۴] https://www.andmp.com/2019/05/advisory-unpatched-url-address-bar-vulnerability-in-latest-versions-of-UC-browers.html

[۵] https://thehackernews.com/2019/03/uc-browser-android-hacking.html

[۶] https://thehackernews.com/2019/05/uc-browser-url-spoofing.html

(۱) browser address bar spoofing vulnerability

(۲) User Interface

ثبت ديدگاه